10 января 2019 г., 13:25

Новое средство тестирования проникновения, опубликованное на GitHub в начале года, позволяет автоматизировать фишинговые атаки и даже преодолевать двухфакторную аутентификацию (2FA). Оно представляет собой так называемый обратный прокси-сервер, модифицированный для работы с трафиком для страниц входа и фишинговых операций.

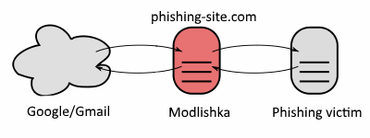

Он располагается между пользователем и целевым веб-сайтом, например, Gmail, Yahoo! или ProtonMail. Жертва получает подлинный контент от подлинного сайта, однако весь трафик и все взаимодействия жертвы с сайтом проходят через сервер злоумышленников.

Обратный прокси регистрирует все вводимые пользователем пароли, а если конфигурация эккаунта предусматривает двухфакторную аутентификацию – то и токены 2FA. Владелец сервера может в реальном времени применять эти токены для загрузки в эккаунт жертвы и открытии новых законных сессий на защищённом сайте.

Польский разработчик этого инструмента, Пиотр Душински (Piotr Duszyński), считает, что появление подобного простого в использовании средства способно в корне изменить ситуацию в сфере сетевой безопасности. Доверие к двухфакторной аутентификации серьёзно пошатнулось в декабре прошлого года, когда организация Amnesty International опубликовала отчёт, показав в нем, что пользующиеся государственной поддержкой преступники уже начали применять фишинговые схемы, способные обходить 2FA.

Обратный прокси, получивший название Modlishka (по-польски – хищное насекомое богомол), может автоматизировать преодоление проверок 2FA, основанных на SMS и одноразовых кодах, однако неэффективен против схем U2F, предполагающих использование аппаратных ключей безопасности.

Ready, set, buy! Посібник для початківців - як придбати Copilot для Microsoft 365