| +11 голос |

|

Переход на цифровые технологии происходит повсеместно, и от этого никуда не деться. Это необходимый и естественный шаг в развитии общества. Поэтому подходы к защите информации также должны постоянно эволюционировать. Сегодня для кражи учетных данных злоумышленники чаще всего используют фишинговые рассылки.

Техники социальной инженерии не новы. Они применялись задолго до появления современных широкополосных каналов связи. Разве что таких злоумышленников раньше называли не хакерами, а просто мошенниками.

Многие хакерские группы – это по сути просто современные мошенники. Они используют традиционные мошеннические приемы, только уже в цифровом мире. Они предпочитают такой способ действий потому, что отправить фишинговое электронное письмо гораздо проще, чем найти новую брешь или уязвимость, открывающую доступ к критически важным элементам инфраструктуры.

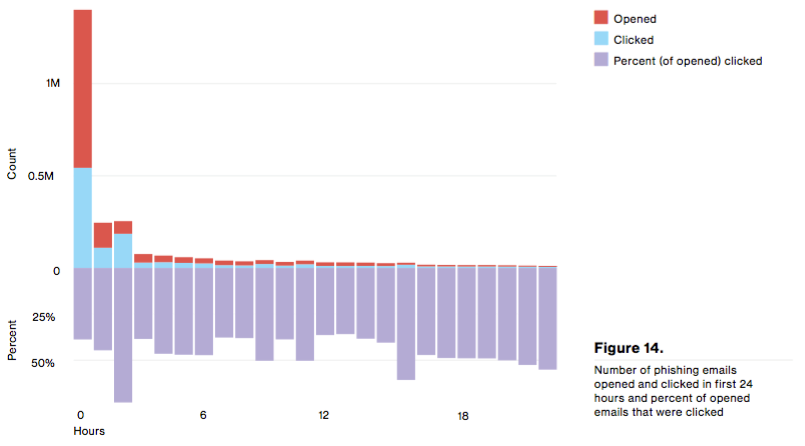

По данным отчета компании Verizon о расследованиях краж данных в 2016 г., пользователи открыли 30% фишинговых электронных писем. Типичный пользователь уже через 40 с после получения письма открывал его, а еще через 45 с открывал и вредоносное вложение. 89% всех фишинговых писем были отправлены организованными киберпреступными группами, а за 9% стояли государственные структуры.

Отчет Verizon о кражах данных за 2016 г.

Самым слабым звеном остаются люди. Нередко фишинговые письма так хорошо замаскированы, что типичный пользователь не может отличить поддельное письмо от настоящего. Причем для его подготовки может потребоваться всего несколько минут.

Сначала злоумышленники изучают социальные и профессиональные сети, собирая как можно больше информации о жертве. Интерес могут представлять организационные диаграммы, образцы корпоративных документов, шаблоны заголовков электронных писем, фотографии нагрудных значков сотрудников и тому подобное.

Существуют специальные инструменты, позволяющие получить максимум полезной информации из открытых источников или украденных баз данных. Кроме того, злоумышленник может купить необходимую информацию на цифровом «черном рынке» (darknet). Например, миллион скомпрометированных электронных адресов и паролей можно купить примерно за $25, банковские учетные записи – по доллару за штуку, а номера социального страхования вместе с данными для верификации по дате рождения – примерно по $3.

После сбора данных злоумышленник подготавливает шаблон электронного письма, похожего на то, что ожидает увидеть получатель (например, запрос на восстановление пароля), и отправляет его жертве.

Этапы фишинговой атаки:

- Злоумышленник создает целевые фишинговые письма и рассылает их жертвам;

- Сотрудник компании открывает фишинговое письмо, предоставляя злоумышленнику возможность выполнить вредоносный код или скомпрометировать учетные данные пользователя;

- Рабочая станция скомпрометирована, злоумышленник запускает на ней вредоносное ПО и собирает учетные данные;

- Злоумышленник использует украденные учетные данные для дальнейшего проникновения в корпоративную сеть, для получения доступа к ключевым элементам инфраструктуры и их компрометации;

- Злоумышленник крадет личные данные пользователей и другую ценную информацию.

Сегодня, когда порог вхождения в сферу кибератак очень низок, вопросы кибербезопасности должны решаться на уровне руководителей компании. Организации должны отойти от прежней установки «у нас есть брандмауэр, антивирус и средства шифрования диска, так что мы защищены» к новой «кибератаки неизбежны, поэтому мы не можем ограничиваться исключительно построением преград, нам нужны еще и средства быстрого обнаружения и реагирования». Ключевой момент – исходить из того, что прорыв защиты или уже произошел, или обязательно произойдет – это лишь вопрос времени. Размер и сфера деятельности организации не имеет значения; сегодня у каждой компании есть данные, представляющие интерес для злоумышленников, а иногда и для других государств.

В современном мире жизненно важен последовательный подход к обеспечению информационной безопасности. Он включает правильные процедуры реагирования на инциденты, а также технологии для защиты от кибератак, их обнаружения и реагирования. И наконец, готовность ИТ-специалистов и пользователей.

Встроенные возможности многих современных продуктов, таких, например, как Microsoft Enterprise Mobility + Security, Windows 10, Office 365 и Microsoft Azure позволяют организациям противостоять таким атакам. Главное трезво оценивать важность проблемы и правильно использовать имеющийся инструментарий.

Ready, set, buy! Посібник для початківців - як придбати Copilot для Microsoft 365

| +11 голос |

|