|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

11 марта 2010 г., 15:17

Давненько не наблюдал столь явного несоответствия между масштабом события и широтой его освещения в Интернет!

Несмотря на то, что показатели степени распространенности, опасности сложности и последствий удаления вредоносного ПО, используемого в комплекте с зарядкой DUO USB Battery Charger, признаны как «низкие» и «очень низкие», весть о том, что производитель химических элементов питания компания Energizer заражает «злостным трояном» своих покупателей, получило самую широкую огласку.

Стоит ли поднятая шумиха выведенного яйца с технических позиций?

ПО предназначено для показа статуса пальчиковых аккумуляторов, установленных в зарядку, подключенную к порту USB компьютера в отдельном окошке. Для этого требовалось инсталлировать небольшую свободно распространяемую программу.

Сообщение об агрессивности «энергичных кроликов» проникло в прессу с подачи US-Cert (United States Computer Emergency Readiness Team). Они же подтвердили заявление холдинга Energizer, что ПО под Mac OS X (в отличие от версии для Windows) опасности не несет.

Первичным источником информации о троянском ПО вероятнее всего стал сайт Symantec, сообщивший, что в результате инсталляции данного приложения модификации подвергается ключ реестра

HKLM\SOFTWARE\Microsoft\Windows\CurrentVersion\RunOnce\”svchost”,

благодаря чему оно прописывается в загрузке и появляется злополучный файл «arucer.dll», открывающий Backdoor по порту 7777. Далее – «листятся» каталоги пользователя и может готовиться к отсылке файл с приватной информацией.

Активной вредоносной деятельностью троян не отличился – ничего не шифрует, не подменяет основные системные файлы.

«Чистится» ПК от него элементарно просто – удалением файла arucer.dll, находящегося в системной папке /system32.

Таким образом Trojan.Arugizer, как его называет Symantec, или Energizer Bunny (Кролик Energizer), как его поэтично окрестили в прессе – весьма примитивное творение, ничем не «продвинутее» миллионов других образчиков начинающих вирусописателей.

Но «черный ход» он все же открывает, причем его создание (впрочем, как и появление на рынке самого Duo Charger, Model CHUSB) датируется 2007 годом.

Поэтому данное "событие" вызвало ряд несколько других вопросов.

В частности, почему же до сих пор из 42 ведущих антивирусных пакетов (на сайте сервиса Virustotal), он детектируется двенадцатью? (Точно помню, что еще 8 марта их было 9. Жаль, не обратил внимание, кто пополнил список – ждали готовых сигнатур?) А в чем же проявляется эффективность хваленых разновидностей алгоритмов эвристического и поведенческого анализа?

Наконец, а почему разговор о вредоносности данного ПО всплыл только сейчас? «Ведь, если звезды зажигают – значит – это кому-нибудь нужно?» (с)

Ссылки по теме:

http://www.symantec.com/connect/fr/blogs/trojan-found-usb-battery-charge... -- здесь подробнее об эксплуатируемых CLSID и характере действий трояна.

http://www.energizer.com/usbcharger/download/March_8_2010_USB_Release__3... -- заявление о прекращении поставки ПО от Energizer.

http://www.virustotal.com/ru/analisis/ ... результаты анализа сервисом Virustotal

PS: Забрел на обывательское обсуждение «насколько все ужасно с этими батарейками» на форуме то ли ветеринаров, то ли любителей собак. Ну-и-ну! Они уже близки к выводу, что это скажется на образе жизни их четвероногих питомцев. Если они действительно дойдут до такого заключения – не удержусь от выкладки ссылки (кому интересно – подсказка: это седьмая страничка в поиске Google).

Вот она, великая и непреодолимая сила массмедиа!

1 марта 2010 г., 14:43

Увы, пророчества, даже не совсем внятно изложенные, иногда сбываются.

Полтора года назад Ричард Беннет (Richard Bennett) высказал идею , что злоупотребления при использовании протокола UDP, если последний станет нормой для пиринговых сетей, может парализовать весь остальной обмен в Интернет. Признаться, аргументов в противовес пророчеству автора у меня тогда не нашлось, но сохранилось ощущение фантомности угрозы, как после прочтения страшилок о Конце Света.

Да, в сравнении с TCP, UDP содержит меньше служебной информации, следовательно, несет больше полезных данных. Но кому придет в голову, например, организация гарантированной доставки пакета с его помощью за счет дополнительных механизмов квитирования «поверх» стандартных правил обмена (некий tcp over udp) в широко распространенном приложении...?

Напомнили о пророчестве несколько бесед в течении последнего месяца со специалистами-сетевиками, работающими в разных по масштабам и направлениям бизнеса компаниях. В одном случае коллега рассказал о росте трафика во внешних каналах, к которым подключен данный провайдер. Причем, абсолютно непропорциональному расширению собственной и транзитной (партнера) абонентских баз клиентов, подключенных по безлимитным (по объемам трафика) тарифам.

В другой беседе речь шла о аномальном увеличении нагрузки на свои узлы маршрутизации при сравнительно небольшом росте суммарного объема циркулирующего трафика.

Наконец, буквально неделю назад один из российских провайдеров "полуофициально шепнул" об этом, назвав конкретные цифры: у него за одну неделю февраля количество обрабатываемых пакетов в секунду (pps, packets per second) на маршрутизирующем оборудовании возросло на 30-50%.

Глазами специалиста, суть происходящего такова: с конца января (стабильная µTorrent версия 2.0 с µTP вышла как раз 25 января, официально доступна с 3 февраля) в статистических отчетах операторов связи обнаружен непрерывный рост UDP-трафика и одновременно уменьшение средней величины пакетов, которые существенно увеличивали нагрузку на сетевое оборудование. Наблюдения показали, что чем сильнее загружен канал клиента, тем мельче пакеты (до 150 б), длиннее очередь на «шейпере» и выше нагрузка на роутерах.

Во всех случаях причиной происходящего был назван МикроТоррент (µTorrent), с версии 1.8.1 начавший осваивать протокол обмена µTP (Micro Transport Protocol, кстати, так не получивший одобрение IETF). И провайдерам просто повезло, что в силу разных причин клиенты до версии µTorrent v2.0 не обновились одномоментно. (В ней, по умолчанию, UDP-загрузка стартует первой, а если не получится, то лишь тогда – по TCP.) В противном случае нарастание проблем в сети вместо плавного носило бы мгновенный характер и, возможно, сразу «повалило» до трети отечественных провайдеров. Остальные могли бы трактовать поведение как DDoS-атаки на провайдерское оборудование с соответствующим недемократичным «закручиванием гаек» в аварийном порядке.

Окончательный анализ ситуации был осложнен тем, что в открытом доступе полного описания протокола, который стал занимать значительную долю UDP трафика, нет: это описание устарело и не дает полной картины, а статья в Википедии достаточно поверхностно описывает характер проблем.

Реинжениринг позволил не только убедиться, что согласно алгоритмам µTP в процессе обмена уменьшается длина пакета с ростом загрузки канала, но и предположить, что для подтверждения используются UDP-пакеты квитирования (с функцией, типа ACK) размером в 2 десятка байт.

Логика разработчиков протокола и алгоритмов µTorrent (реклама преимуществ здесь) может оправдываться тем, что они не считают разумным ждать TCP-ACK от доставки пакета. Ведь TCP-поток формируется последовательно, и если в стеке, например, уже находится 50 пакетов, но нет двух, то переданы приложению они не будут, пока потерянные не придут. А вот пиринговое приложение по своей сути как раз и не критично к строгой последовательности в поступлении информации, ведь оно запрашивает и собирает файлы по кусочкам.

И что получается в действительности? Приложение, соответственно, уменьшает размер пакета, потому что у него растет время между отсылкой пакета и приходом квитанции. Но растет-то оно потому, что пакеты стоят в переполненной очереди на «шейпере». И вместо того что бы сначала сбавить количество посылаемых, алгоритм … далее уменьшает их размер. В результате, при данном агрессивном алгоритме использования UDP-протокола МикроТоррентом результирующий трафик (емкость канала) на клиенте практически не меняется. То есть исходная мечта создателей данного ПО – загрузить канал «под завязку» от этого ближе не становится. Меняется только структура трафика – появляется больше мелких пакетов, что для провайдера на самом деле более опасно чем рост трафика.

Давайте посчитаем: если в ходу пакеты по 150 байт, то при скорости 100 мегабит оператору потребуется обработать в секунду ... 87 тысяч пакетов! Не всякий провайдер сможет оперативно отреагировать на возникшую проблему: заменить те же серверы доступа/роутеры на высокопроизводительные не всем по карману. В результате, многие российские провайдеры (от отечественных информации пока не имею) вынуждены были для своих клиентов ввести в дополнение к ограничениям по Mbps, еще и по pps.

Но, даже если провайдерское оборудование сможет справиться с этим алогичным алгоритмом обмена, вместо выжатых из провайдера нескольких лишних процентов полосы, клиент рискует потерять значительно больше благодаря возросшей пакетной нагрузке … на свой домашний шлюз и, возможно даже – на свой не очень современный ПК! А что он сделает, увидев, что скорость закачки снизилась? Правильно, без тени сомнения обратится в техподдержку и свалит свои проблемы на провайдера.

Так как локальная ситуация моделируется достаточно несложно, я провел небольшой эксперимент с имеющимся ADSL-WiFi-шлюзом, который могу предложить продвинутым пользователям µTorrenta. Особо впечатляющим тест будет выглядеть на древних роутерах с WiFi. В моем цикле испытаний устройство начало «притомаживать» примерно уже при 30-40 активных сессиях «обычной» закачки, но при агрессивной работе по UDP (всего 5 раздач) потеряло сразу почти треть полосы. Несомненно, причина – в превышение возможного количества корректно обрабатываемых пакетов за единицу времени.

В заключение, думаю, немного юмора этому посту не повредит. Привожу варианты «политической подоплеки» сложившейся ситуации, которые уже бродят по Сети, и, наверное, в ближайшее время будут подняты на щит желтой прессой (в порядке от более абсурдных идей к менее):

1. Ситуация инспирирована провайдерами, которым выгоднее продавать клиенту не месячный объем трафика (это не гламурно), не bps (клиент до подписания договора быстро находит предлог "до" во фразе «предостовлять…Х Mbps»), а более сложно контролируемый pps.

2. Вендоры высокопроизводительного сетевого оборудования оплачивают «ошибки» разработчиков МикроТорента, стремясь обосновать необходимость в смене операторского парка, дабы покрыть падение прибыли во время кризиса.

3. Правообладатели некоторого ПО, неудовлетворенные эффективностью борьбы с нелегальным контентом, мотивируют операторов связи на бескомпромиссную войну с клиентами пиринговых сетей.

Продолжать?

Лично мое мнение, что в данном случае просто сработало следствие Закона Мерфи для сетевого ПО. Согласно нему приложения, хорошо оттестированные в изолированной локальной сети, будут вести себя в Интернет абсолютно по-другому. Соответственно, хочется верить, что результат работы этого агрессивного алгоритма, который был создан для максимальной утилизации полосы пропускания, стал неожиданным для самих разработчиков. И что в ближайшее время он будет скорректирован, сняв повод для нарастающего противостояния клиент-оператор.

А пока пользователям µTorrent можно порекомендовать "не дразнить гусей": укрощение протокола µTP в настройках - дело нескольких минут.

Некоторые ссылки по теме:

http://en.wikipedia.org/wiki/Micro_Transport_Protocol#Known_problems Известные проблемы µTP

http://nag.ru/news/newsline/17886/ Интересное обсуждение с участием серьезных специалистов. Предлагаются примеры создания фильтров и методов ограничения UDP-активности разной степени радикальности для различного оборудования.

http://local.com.ua/forum/topic/20354-torent-pochemu-ego-tak-ne-ljubjat-... Отечественный форум с описанием проблем связанных с работой торентов. Менее информативен, но содержит интересные рассуждения поводу очереди на шейпере и объяснение того, чем это может обернуться для провайдера.

http://vilianov.habrahabr.ru/blog/84111/

О том, как плохо бывает домашнему шлюзу под натиском пакетной нагрузки. С моими результатами приведенные не совпали, но сути это не меняет.

13 февраля 2010 г., 3:45

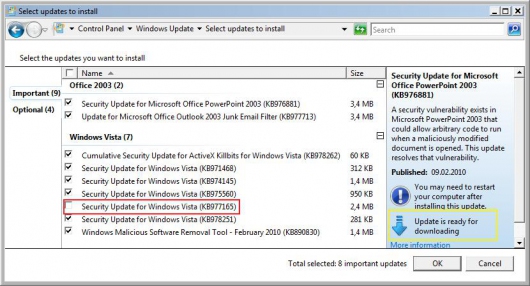

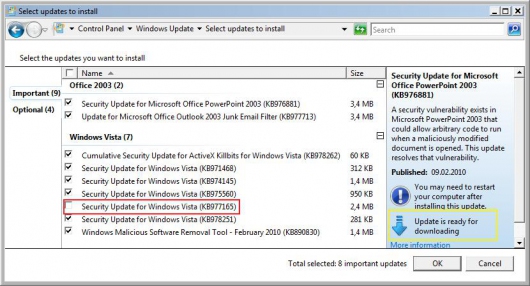

Решил проверить, что пропустил за последние дни из числа обновлений ОС Vista на своем ноутбуке, и обнаружил несколько непривычную картину в группе критических:

Обратите внимание на третью запись снизу – после составления службой списка обновлений, патч KB977165 по умолчанию ставить не предлагается (галочка снята). Возможно кто-то также, как и я может предположить, что сам случайно снял ее и «вернуть на место». Так вот, пока делать это настоятельно не рекомендуется!

Обновление, как показало дальнейшее расследование, сознательно отозвано (хотя и не изъято из списка загрузки) самой Microsoft в четверг. Причина – второй (если считать с 10 ноября прошлого года) приступ достаточно частой «аллергии» у систем на базе XP и Vista, заканчивающаяся после перезагрузки «экраном смерти».

Блиц-опрос знакомых, способных внятно проанализировать поведение своих ПК и увереных, что точно устанавливали это обновление показал: из 5 подконтрольных компьютеров два случая (по одному на XP и на Vista) закончились соответственно голубым и черным экранами (второй вылечен известной по прошлому подобному случаю утилитой Microsoft Pulls Patch). В трех остальных (1-XP и 2 на Win 7) данная проблема, равно как и на Windows7-64 не обнаружилась.

Поиск в Интернете показал, что проблема существует, и проявилась у значительной части пользователей , которые успели в автоматическом режиме обновиться по 10-е февраля.

Разумеется, ситуация пробудила всех тех обозревателей ПО, кто реализует свой творческий потенциал исключительно на промахах Microsoft. Достаточно оригинальная информация по этому поводу (в соответствии с которой баг касается ядра всех 32-битных ОС от MS и его предпосылки заложены еще 17 лет назад) приведена здесь.

Целью же данного поста является лишь на момент его написания предупредить от скоропалительных инициатив по поводу установки MS10-015 (KB977165). Это сохранит как минимум час Вашего личного времени. Нам же остается ждать расширенной информации от компании по поводу того, в сочетании с каким клиентским ПО возникает вышеописанная ситуация.

Ссылки по теме:

Microsoft Update KB977165 triggering widespread BSOD

Malware is probable cause of Win XP freeze, MS confirms

Microsoft обвиняет в зависаниях Windows XP неуловимый руткит

PS^ Просьба к коллегам-специалистам по безопасности MS, а также всем тем, кто обладает расширенной информацией и статистикой прокомментировать данную ситуацию.

А пока специалисты сориентируются, комментарий Microsoft Security Response Center (MSRC):

Restart Issues After Installing MS10-015

5 февраля 2010 г., 18:55

Одно из самых удивительных свойств Интернета как коммуникационной среды заключается в том, что при формальной анонимности пользователей человек в этой среде парадоксальным образом оказывается даже более уязвим к разного рода злоупотреблениям, чем в реальной жизни. Поэтому на фоне предложения от Google нового протокола SPDY для передачи данных Интернет, мне показался удивительным столь незначительный резонанс по поводу DNS, закончившийся запуском поисковым гигантом собственного DNS-сервера, позволяющего собирать и сохранять ряд приватных данных, включая IP-адрес компьютера, посещенные сайты и тому подобные. Большинство новостных лент и вовсе пропустило мимо еще одну инициативу, работы над которой ведутся еще с лета, напрямую связанную с неоднозначно оцениваемыми обозревателями коммерческими интересами Google. Нововведение, которое предлагают Google совместно с Neustar/UltraDNS, позволят владельцам DNS получать больше информации о пользователях и легализировать ее сбор. Каким образом? Думаю, нелишне будет вспомнить о типах серверов и их ролях в организации взаимодействия клиента и искомого узла Сети.

В самом общем виде в соответствии с логикой построения системы доменных имен, DNS-сервера упрощенно можно классифицировать как рекурсивные (умеющие выполнять полный поиск) и нерекурсивные (не умеющие выполнять полный поиск).

Нерекурсивный сервер, если у него есть адрес, кэшированный из предыдущего запроса, или если он авторитетен (применим еще один русскоязычный термин – авторитативен) для домена, к которому относится имя, то выдаст соответствующий ответ. В противном случае вместо него он сгенерирует отсылку к авторитетным серверам другого домена, которые должны знать ответ.

Рекурсивный сервер возвращает только реальные ответы и сообщения об ошибках и сам отслеживает отсылки, освобождая от этой обязанности клиента. Базовая процедура разрешения запроса, по сути, та же, и единственное отличие заключается в том, что такой сервер имен заботится об обработке отсылок, не передавая их обратно клиенту.

Побочным эффектом, связанным с необходимостью отслеживания отсылок сервером имен является содержание кэша, в котором хранится информация о промежуточных доменах. Считается, что серверу домена высокого уровня (например, .com или .ua) не следует хранить информацию, запрашиваемую машиной, которая находится на несколько уровней ниже: его кэш быстро «распухнет», а из-за дополнительных затрат времени на обработку рекурсивных запросов пропускная способность упадет. По этим причинам серверы имен нижних уровней, как правило, делают рекурсивными, а серверы высших уровней (верхнего и частично второго) – нерекурсивными.

Вспомнили? Так вот, Google и Neustar хотят, что бы рекурсивный сервер мог передавать авторитативному часть информации о пользователе, в том числе его IP-адрес. Эти предложения оформлены в виде драфта, уже опубликованы и через несколько месяцев могут быть вынесены на голосование. Первые предварительные комментарии документа уже поступили .

Разумеется, в пояснениях инициаторов нововведений во главе угла называется забота о потребителе: предложение должно помочь владельцам интернет-сервисов с распределенной инфраструктурой предоставлять пользователям молниеносный доступ непосредственно к ближайшему датацентру, без обращения к центральному узлу. Кроме того утверждается, что при этом передаваться будет «исключительно техническая информация, а не персональные данные». Рекурсивный сервер провайдер будет передавать вышестоящему DNS первые три октета IP-адреса (24 бита), поэтому полную строку адреса он не получит. Более того, авторитативный DNS-оператор обязан хранить эти данные не более 48 часов.

Данные утверждения с точки зрения защиты приватности клиента не кажутся убедительными. Кроме того, Google и сам не скрывает своей озабоченности снижением эффективности технологий определения местоположения пользователя, причиной которой является учащающееся использования клиентами сторонних DNS, что мешает ему зарабатывать на контентной локальной рекламе.

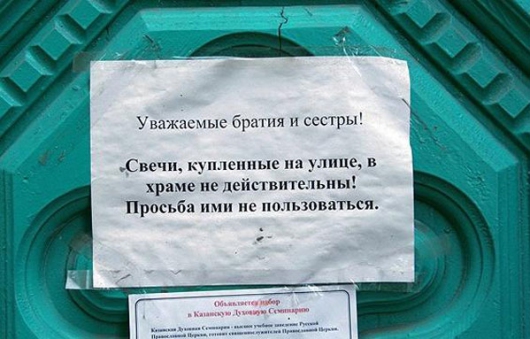

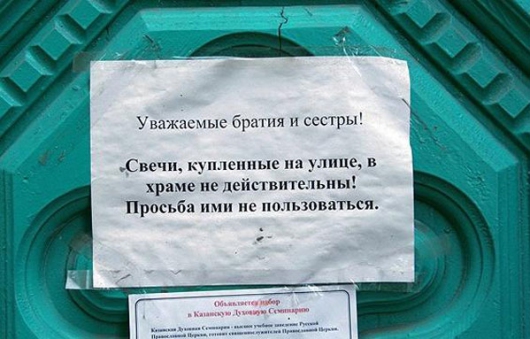

В общем, ситуация схожа с той, которая отображена на этом объявлении:

21 декабря 2009 г., 14:44

Разумеется, какой-то части наших читателей моя попытка найти в «топах» поисковых запросов Google, недавно опубликовавшего очередной ежегодный отчет о «Духе времени», упоминаний об ИТ-индустрии покажется заведомо обреченной на провал. Уверяю, что мне не хуже них известна расхожая фраза по поводу двух наиболее раздутых мыльных пузырей столетия: ипотеки и информационных технологий, однако готов до хрипоты спорить, что по степени влияния на историю человечества негативный вклад от ИТ несравнимо меньший.

Но вернемся к отчету Google. Самый быстрый рост (категория: «весь мир») за 2009 год составили запросы «michael jackson» и всяческая «социалка» типа «facebook», «tuenti», «twitter» и «sanalika». За пределами пятерки нашелся всего один, непосредственно относящийся к ИТ термин – «windows 7» (здесь и далее сохранено правописание первоисточника ).

Теперь перейдем к региональным результатам.

Сокращенная обобщенная Топ-формула поиска для России выглядит как: «свиной год быка». Однако, вопреки ожиданиям, для российских пользователей Google 2009 год не стал годом кризиса. Самым популярным запросом года стало слово «скачать», а самым быстрорастущим – «windows 7». Среди событий, показавших наилучшую динамику роста в Новостях Google, лидирующую позицию заняло «евровидение».

Украинский пользователь частично солидарен с российским, отдав предпочтение запросам «загрузка», «фото», «прогноз» (погода), «игры» и «фильмы». В фаворе – две ведущих социальных сети – «вКонтакте» и «Одноклассники».Тройка наиболее популярных поисковых запросов на тему, «КАК...» включила в себя следующие злободневные для соотечественников вопросы: «…правильно целоваться», «…похудеть», а с определенным отрывом «…бросить курить», «…забеременеть». Лишь в донецкой области превалировали несколько специфические, но «вполне ИТ-шные» вопросы и их вариации на тему: «...взломать вконтакте». Некоторую подобную направленность продемонстрировал рейтинг поисковых запросов типа «ЧТО ТАКОЕ...», в котором доминируют термины «имхо», «спам», «торрент», «домен» и «хостинг».

Разумеется, проще всего свалить все на общий системный кризис, да вот в рубрике «Бизнес» первая пятерка поисковых запросов наших соотечественников в Интернет выглядела вполне благополучно («компания» «бизнес» «реклама» «деньги» «webmoney»). Однако поиск по новостной группе отразила основные опасения соотечественников: «кризис», «газ», «финансовый кризис» «бизнес» «кризис в украине» «газ для украины» «реклама». Причем, «газ для украины» на момент подготовки этого материала демонстрировал свою сверхпопулярность. И лишь почетное десятое место в этом рейтинге заняли «причины кризиса» То ли это говорит, о том, что они и так понятны большинству, то ли основная часть украинцев решила не заморачиваться их анализом даже в свете предстоящих выборов, принимая их как закономерную данность… Да, должен сознаться, что "волевым решением", я исключил из этой десятки «фабрику звезд» во всех ее написаниях, замусорившую Google топ-рейтинг не только в данном разделе.

Не теряя надежды все же найти еще что-то, более приближенное к ИТ, было решено сузить просмотр статистики до рубрик «Компьютеры и электроника» и «Телекоммуникации».

В обоих, кроме ожидаемых традиционных локальных минимумов (май-июнь), за период с декабря 2007 г. по декабрь 2009 года обнаружилась достаточно устойчивая тенденция к снижению интереса отечественных пользователей как к продуктам, так и к данным темам в общем. Радует лишь то, что интерес к ОС, отдельным ведущим вендорам и продуктам принципиально не потерян, а с лета этого года наблюдается даже некоторая тенденция к стабилизации спроса на телекоммуникационные и компьютерные поисковые запросы.

Все поисковые запросы, Украина, декабрь 2007 - декабрь 2009, "Компьютеры и электроника". Все поисковые запросы, Украина, декабрь 2007 - декабрь 2009, "Компьютеры и электроника".

24 ноября 2009 г., 21:05

Произойди эта история у нас, на страницы прессы она бы вряд ли попала. Уж чем-чем, а недобросовестным отношением и бюрократическим подходом со стороны сервиса при выполнении своих гарантийных обязательств нас не испугаешь. Что только для этого не придумывается! Однако случай, получивший широкий резонанс, где одним из действующих лиц оказалась компания Стива Джобса, вполне подходит для копилки ИТ-абсурда, недавно пополненной нашими парламентариями.

История следующая: сервисники Apple приняли компьютер у клиента, однако впоследствии отказали в проведения гарантийного ремонта. Обосновали свой отказ наличием признаков пользования компьютера курильщиком и присутствием потенциально вредной для здоровья табачной копоти внутри системного блока. Она, согласно списка вредных веществ, составленных Министерством охраны труда (OSHA) является биологически опасным веществом.

В гарантийных обязательствах единственным, подходящим по смыслу пунктом соглашения является возможность отказа в ремонте в том случае, если «повреждение вызвано продолжительным пребыванием в экстремальной среде».

Но это сколько (и чего) надо курить, чтобы сломался iMac?

Интересно, что специалисты сервисного центра мотивировали свое решение не количественной оценкой степени загрязнения посторонними веществами, а довольствовались лишь фактом их наличия. В тот же OSHA-список, наравне с никотином попали карбонат кальция (мел), перекись водорода (блондинки знают, зачем), тальк (хотели попудриться?), изопропиловый спирт (имеется во всех чистящих средствах), хлорка (некоторые составы бытовой химии и средство обеззараживание воды). Если учесть, что достижения современной химической спектрометрии позволяют обнаружить признаки этих веществ при наличии нескольких сотен молекул, то, на мой взгляд, шансов у потребителей Apple отремонтировать по гарантии свои устройства осталось очень мало. Остается уповать, что отечественные сервисные центры в силу бюджетных ограничений масс-спектрометры на вооружение не получат.

Может показаться, что краски вокруг этой истории чрезмерно сгущаются. Однако как следует из материалов ресурса The Consumerist, занимающегося различными случаями нарушения потребительских прав и оказанием посильной поддержки пострадавшим, подобный случай – не первый. Да и ответ на претензию в связи с отказом в гарантийных обязательствах был получен после обращения лично к самому Steve Jobs.

Что это: абсурд, раскрученный конкурентами частный случай или новомодная тенденция? Судите сами: подробности этой душещипательной истории здесь.

18 ноября 2009 г., 3:42

Исполнения каких ролей можно ожидать от бот-сетей в дальнейшем? Буквально из суеверия (не накликать бы беды!) мы удержались, чтобы не упомянуть в материалах нашей Темы Недели (KO №41) о ряде потенциальных новых угроз со стороны бот-сетей. Но на днях выяснилось, что один из этих гипотетических сценариев уже вступил в стадию реализации. Идея имеет прямое отношение к теоретической возможности проведения атак, относящихся к классу «распределенного bruteforce».

Подтвердилось, что с некоторых пор бот-сетям нашли еще одну «работу» – методом перебора подбирать пароль для SSH. Сама атака такого рода не нова, и ведись она с одного компьютера (или с пары-тройки) – обнаружить и отсечь злоумышленника несложно. Но когда в дело вступает коллективный «разум» распределенной сети, противостоять ему стандартными локальными средствами защиты становится практически невозможно, ведь в подборе участвуют несколько тысяч машин.

На то, что этот сценарий реален, указывают и эти наблюдения. Заметим, что трафик в отношении атакуемого endpoint в описываемом случае не носил аномальный характер, а был равномерно распределен во времени, не достигая порога реагирования системы по блокированию атак.

Противостоять конкретно этой угрозе достаточно несложно – если SSHD действительно нужен для работы, можно, например, жестко ограничить перечень доверенных сетей, из которых будет обслуживаться доступ.

Наверняка профессиональный администратор найдет и еще пяток-другой прочих вариантов конфигурирования, препятствующих злонамеренной активности.

Однако, проявив немного фантазии несложно представить, что имея свою бот-сеть, злоумышленнику, например, не придется писать хитроумные эксплойты и утруждать себя фишингом для среднестатистического владельца «серого» iPhone (даже в случае смены после «анлока»/«джеилбрейка» пароля по умолчанию для входа через SSH). Разумеется, этому должны сопутствовать определенные обстоятельства, однако с учетом внимания, уделяемого злоумышленниками в последнее время мобильным устройствам в общем и iPhone в частности (информация, датированная концом марта от Александра , как мне кажется, также несколько устарела), такой сценарий уже не выглядит столь невероятным.

12 октября 2009 г., 19:46

Что самое главное при построении ЦОД? Разумеется, в формате блога вовсе не собираюсь излагать известный мне 1001 нюанс (из миллиона), способный превратить потенциально доходный бизнес в ущербный. Да, все без исключения ситуации (тем более стихийные бедствия) предусмотреть невозможно, однако стремиться к минимизации вероятности ущерба оборудованию и людям – стоит. Поэтому просто напомню о том, что построение ЦОД, кроме всего прочего, начинается с выбора подходящего для этого места и составления рабочих алгоритмов действий в различных, в том числе и аварийных ситуациях.

Наглядное доказательство – предлагаемый ролик с камер наблюдения о затоплении ЦОД компании Vodafone в Турции.

C шестой минуты видео – происходящее в машзале. Обратите внимание на срабатывание системы пожаротушения – ну очень своевременно! ;(

И на несколько приглушенных вспышек – это отнюдь не проявление интереса со стороны фотожурналистов. Вероятно, алгоритм обесточивания ЦОД далек до совершенства. Хорошо, что в данном инциденте никого не поразило током!

Единственный «плюс» в данной ситуации – системе видеонаблюдения, которая действительно должна «умирать последней». Хотя бы для того, чтобы было легче найти общий язык со страховой компанией.

27 сентября 2009 г., 23:14

Что мы знаем о лисе?

-НИЧЕГО!

(И то – не все!..)

Б. Заходер. «Гносеология»

А вот Она, точнее Он, коль уж речь пойдет о Firefox, не только знает, но и в лучших традициях практически всех без исключения браузеров не забывает отправить информацию о сайтах, посещаемых пользователем, а также типе, версии браузера и операционной системе ПК. А коль уж она отправляется, то вполне закономерно предположить о наличии неких аналитических центров, где информация затем скапливается и систематизируется. Не секрет что для упомянутого и горячолюбимого мною Firefox адресатом является Google.

Выражая обеспокоеность «стуком» о пристрастиях пользователей, при Министерстве связи и массовых коммуникаций России при поддержке ФСБ создана межведомственная группа по разработке защищенного российского Интернет-браузера, который вместе с прокси-сервером станет составной частью аппаратно-программного комплекса, предназначенного для безопасной работы госслужащих в Сети. А вот за основу собственной разработки, судя по всему будет взят проект Firefox.

Ряд общепризнанных экспертов по безопасности в ответ на новую инициативу только плечами пожимают. Ведь проект отнюдь не бесплатен (на первый этап предполагается получить «несколько десятков миллионов рублей»). В частности, человек, ко мнению которого однозначно стоит прислушиваться, – консультант Cisco по безопасности Алексей Лукацкий утверждает, что задача сокрытия пользовательских пристрастий может быть решена прямо сейчас и без всяких дополнительных вложений. И напоминает, что в том же Firefox можно просто воспользоваться готовым фильтром NoScript, который не позволяет Google Analytics получать данные о пользователе. Да и на Google свет клином не сходится – что делать с другими российскими коллекторами, например, данных для контекстной рекламы? Их вряд ли запретишь, а они гипотетически также могут сказать немало о пристрастиях чиновников. И на законных основаниях ими поделиться.

А вот если говорить о специализированном шлюзе, через который станут ходить вначале чиновники, а затем и все остальные россияне… Хотя нет, стоп! Флейм по данному посту о свободе в Интернет в планы автора не входит. Делайте выводы сами из многостраничного первоисточника, мы же вернемся к Лису.

И прежде, чем обвинять его во всех смертных, для начала, набрав в строке адреса «about:config» (без кавычек) посмотрите в открывшейся странице (можно воспользоваться фильтром по разным ключевым словам: mozilla, google, locale, privat, support…), что он делает с вашего явного (и подразумеваемого) разрешения.Убедитесь в том, что сбору и отправке множества «шпионской» информации мы обязаны себе сами, за счет использования разных функций и сервисов, позволяющих в частности обновиться, обезопасить серфинг, защитить от фишинга и загрузок вредоносных кодов и прочих.

PS: От конкретных рекомендаций по правке файла конфигурации воздержусь, т.к. у меня, судя по обилию строк, выделенных как Bold, количество модификаций параметров и дополнительных записей на первый взгляд чрезмерно велико. (Возможно, что твики накопились еще с тех давних времен, когда проект Phoenix только переехал на молодую площадку Firefox. Хотя нет, скорее всего, при переходе на версию 3.5 большинство неадекватных ключей и ряд плагинов были окончательно «пофиксены».) К тому же большинство приемов по укрощению «огненного лиса» достаточно полно и подробно расписаны в Интернет, и в том числе – на базовом сайте mozilla.org и в форуме разработчиков.

PPS: Надеюсь, еще не опоздал с напоминанием о том, что перед тем, как дрессировать Firefox настоятельно рекомендуется сделать резервную копию профиля? Тогда успехов!

PPPS. К сбору статистики о предпочтениях данная информация относится косвенно. Узнать, «Что о Вас может быть известно при заходе на страницу?» позволяет данная ссылка (кнопка «параметры клиента») и, более подробно, этот ресурс (пройдитесь по всем пунктам с левой стороны страницы). Разумеется, пользователи IE смогут узнать о себе значительно больше! :)

27 сентября 2009 г., 17:21

Я не отношу себя к сонму футбольных фанов, но после пресс-тура, организованного киевским «Мегатрейд» и его донецким партнером «ДонбассИнформСвязьСервис» для IT-журналистов, не скрою, что за футбольным открытием стадиона «Донбасс Арена», трансляция которого началась несколько минут назад, следить буду с интересом. Буду, потому что своими глазами видел огромнейший объем работ, выполненных с привлечением множества компаний и вендоров для организации системы управления, биллинга, внутренних платежей и безопасности, организации трансляций, сетей Wi-Fi и IP-телефонии… Ну да обо всем этом мы расскажем подробнее в одном из номеров журнала. Надеемся, что к 2012 году количество современных спортивных арен на Украине существенно возрастет.

А пока – смотрим репортаж с первого официального футбольного матча между «Шахтером» и киевской «Оболонью» на первом All-IP-стадионе Украины и делимся впечатлениями о "первом блине" в области спортивного ИТ.

PS: Кстати, обещанные желтой прессой трещин и разрушений на стадионе мы так не увидели.

|

|

|