|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

19 мая 2021 г., 13:55

Задача «полностью автоматизированных общедоступных тестов Тьюринга» CAPTCHA (Completely Automated Public Turing Challenges to tell Computers and Humans Apart) состоит в том, чтобы повысить безопасность онлайн-сервисов, но для большинства из нас эта достойная цель нивелируется раздражающей процедурой поиска изображений пожарных гидрантов и пешеходных переходов.

Недавнее исследование, компании Cloudflare, занимающейся веб-инфраструктурой и безопасностью, показало, что 4,6 миллиарда пользователей Интернета по всему миру в совокупности тратят 500 человеческих лет каждый день и портят зрение в не всегда успешных попытках доказать, что не являются спам-ботами.

В своём недавнем блоге Cloudflare призвала «полностью избавиться от CAPTCHA», предложив взамен совершенно новую систему под названием «Криптографическая аттестация личности» (Cryptographic Attestation of Personhood). Пока что она работает только с ограниченным числом USB-ключей безопасности, таких как YubiKeys, HyperFIDO и Thetis FIDO U2F, но любой из их немногочисленных владельцев уже может протестировать эту систему на веб-сайте cloudflarechallenge.com.

Такой ключ безопасности имеет встроенный защищенный модуль, содержащий уникальный секрет, который помещён туда производителем. Модуль безопасности способен доказать, что владеет таким секретом, не раскрывая его. Cloudflare запрашивает эти доказательства и проверяет аутентичность производителя ключа.

Хотя Cryptographic Attestation of Personhood это интересная идея, но далеко не очевидно что она покончит с CAPTCHA. Пока мало шансов встретить этот метод в Сети: сама Cloudflare говорит, что сейчас это всего лишь эксперимент, доступный «в ограниченном количестве в англоязычных регионах».

Компания обещает, «как можно скорее рассмотреть возможность добавления других аутентификаторов» к текущему ограниченному набору поддерживаемого оборудования. В частности, она предполагает использовать прикосновение телефона к компьютеру для передачи беспроводной подписи с помощью NFC. Google уже рассматривает iPhone, и Android-телефоны в качестве физических ключей безопасности; если она и Apple поддержат метод Cloudflare, это могло бы значительно снизить барьер для его использования, поскольку смартфоны встречаются намного чаще, чем ключи безопасности.

Однако, по крайней мере один критик допускает, что система Cloudflare может оказаться худшим решением, чем CAPTCHA. Гендиректор консалтинговой фирмы Webauthn Works, Юрий Акерманн (Ackermann Yuriy) заявил, что «аттестация не доказывает ничего, кроме модели устройства», то есть она не доказывает, действительно ли человек, использующий устройство для аутентификации, является человеком. Таким образом, например, ферма ботов, на которой массово применяются механические приспособления, нажимающие на сенсорную кнопку, способна успешно обойти Cryptographic Attestation of Personhood.

12 мая 2021 г., 11:49

Вслед за киевлянами, которых в 2016 году атака модульного вредоносного ПО Industroyer оставила на час без электричества, ощутить гораздо более масштабные последствия успешной кибератаки на физическую инфраструктуру довелось жителям юго-восточных штатов США. В пятницу, 7 мая, один из крупнейших национальных операторов трубопроводов, Colonial Pipeline, сообщил, что кибератака заставила его в профилактических целях «заморозить» свои ИТ-системы.

Также, до устранения проблем приостановлена работа всех трубных магистралей, удовлетворяющих почти половину потребностей Восточного побережья США в бензине, дизтопливе, мазуте для коммунального отопления, реактивном топливе, включая снабжение армии.

По официальной информации, в понедельник, 10 мая, работы по ликвидации последствий инцидента продолжались, «поочерёдно» над каждой системой. Это означает, что до конца недели, когда ожидается «существенное восстановление работоспособности», территория, простирающаяся от Техаса до Нью-Йорка продолжает испытывать дефицит топлива, с каждым прошедшими днём усиливающийся приблизительно на 100 миллионов галлонов (полмиллиона кубометров). Бензиновые фьючерсы в момент атаки достигли наивысшего уровня за последние три года, а прейскуранты заправок к выходным подросли, в среднем, на 6 центов за галлон.

Для улучшения ситуации с поставками топлива, Федеральным управлением безопасности автоперевозок (FMCSA) временно сняты стандартные ограничения на часы наземной транспортировки бензина, дизельного/реактивного топлива и других нефтепродуктов в Алабаму, Арканзас, округ Колумбия, Делавэр, Флориду, Джорджию, Кентукки, Луизиану, Мэриленд, Миссисипи, Нью-Джерси, Нью-Йорк, Северную Каролину, Пенсильванию, Южную Каролину, Теннесси, Техас и Вирджинию.

До завершения формального анализа происшествия с помощью привлечённой команды кибербезопасности Mandiant фирмы FireEye, приходится, по большей части, опираться на информацию из сторонних источников. Самым авторитетным из них стало заявление ФБР от 10 мая: «ФБР подтверждает, что ответственность за компрометацию сетей Colonial Pipeline несет программа-вымогатель Darkside».

Группа DarkSide предлагает клиентам подписку на разработанное ею вредоносное ПО, которое к настоящему времени достигло второго релиза. Согласно IBM X-Force, это ransomware шифрует скомпрометированные системы с применением протоколов Salsa20 и RSA-1024 и выполняет закодированную команду PowerShell для удаления теневых копий тома.

В начале года Bitdefender выпустила дешифратор для DarkSide на Windows-машинах. Позднее, группа заявила об «устранении этой проблемы».

Впервые обнаруженная летом прошлого года, DarkSide является на рынке ransomware новичком, впрочем, весьма инициативным. Ею, в частности, создан веб-сайт утечек, используемый в кампаниях двойного вымогательства: не заплатившие выкуп не только теряют свою информацию, но она может быть обнародована, либо продана конкурентам.

Хакеры DarkSide также культивируют имидж «Робин Гуда», т.е. грабят только очень богатых и жертвуют часть преступных доходов на благотворительность. Поэтому они дистанцировались от инцидента с Colonial Pipeline, который, по их словам, не соответствует этике DarkSide.

«Мы аполитичны, мы не участвуем в геополитике, не надо связывать нас с каким-либо правительством и искать другие наши мотивы, – заявил они в понедельник. – Наша цель, зарабатывать деньги, а не создавать проблемы для общества. Мы [введём] модерацию и будем проверять каждую компанию, которую наши партнёры захотят зашифровать, чтобы избежать социальных последствий в будущем».

Такая позиция позволяет надеятся, что в случае с Colonial Pipeline украденные данные могут вернуться к компании и без шантажа. Как утверждает Bloomberg, речь идёт о более 100 ГБ корпоративной информации, похищенной хакерами всего за два часа.

Информация о происшествии была доведена до офиса президента Байдена. Итогом этого может стать пересмотр процедур и практик кибербезопасности в США, и, возможно, введение суровых мер в отношении их нарушителей. Однако киберугрозы тоже продолжают развиваться, и нет никаких сомнений, что мы ещё не раз станем свидетелями серьезных социальных потрясений, вызванные деятельностью более или менее «щепетильных» хакеров.

«Этот инцидент не первый и определённо не станет последним, поскольку критически важная инфраструктура США охватывает весь континент и полагается в отдалённых местах на дистанционное техническое обслуживание, – прокомментировал ситуацию Bitdefender. – Операторы программ-вымогателей часто проверяют сети на предмет таких точек входа или даже покупают добытые фишингом идентификационные данные для экземпляров удалённых десктопов, пригодные для организации атаки. Критическая инфраструктура становится всё более привлекательной для операторов ransomware, особенно тех, кто участвует в схемах Ransomware-as-a-Service».

23 апреля 2021 г., 12:30

Европейская комиссия, исполнительный орган ЕС, 21 апреля предложила проект нового закона, который должен строго, под угрозой огромных штрафов, регламентировать использование бизнесом искусственного интеллекта.

По словам Маргарет Вестагер (Margrethe Vestager), репрессии грозят тем компаниям, которые не смогут предоставить регулирующим органам подробную документацию о том, как работает их программное обеспечение. Они обязаны продемонстрировать, что их системы искусственного интеллекта созданы с использованием высококачественных обучающих данных и «с должным уровнем человеческого понимания».

Учитывая, что системы ИИ сегодня представляют собой «чёрный ящик» в которых «должный уровень понимания (insight)» достигается никому не ведомыми путями, понятно, какой простор для применения будущего закона получат регуляторы ЕС.

Успешно делающая карьеру на новых способах пополнения бюджета ЕС за счёт глобальной индустрии ИТ, исполнительный вице-президент Еврокомиссии, Вестагер заявила, что с этими революционными правилами Евросоюз в очередной раз выступает инициатором разработки новых глобальных норм, оставаясь вне конкуренции в области продвижения всего мира к этическим технологиям.

Разумеется, каждая ситуация с ограничением ИИ будет рассматриваться индивидуально. Но предлагаемый закон безоговорочно запретит «системы ИИ, считающиеся явной угрозой безопасности, средствам существования и правам людей». В качестве пояснения, Вестагер приводит некие гипотетические системы ИИ, действующие на подсознание «для причинения кому-либо физического или психологического вреда».

Использование биометрических систем в общественных местах будет запрещено в принципе: то есть, с «очень узкими исключениями, которые строго определены, ограничены и регулируются».

Добавочный набор правил должен регулировать разрешённые с оговоркой ИИ-системы «высокого риска», например, ПО для машинного обучения, используемое в критически важной инфраструктуре, и алгоритмы обработки заявок на получение кредита. Поставщики таких решений смогут принести в копилку Евросоюза до 6 процентов своего общегодового глобального дохода в виде штрафов.

Действие будущего закона распространяется также на службы «ограниченного риска» — ИИ-боты для общения с клиентами. Не полагаясь на тест Тьюринга, законотворцы обязывают разработчиков информировать пользователей бота, что они имеют дело с машиной, а не с человеком.

Значительная часть ИИ-систем, используемых сегодня, таких как автоматические фильтры спама, на данном этапе счастливо избежала внимания создателей законопроекта.

Чтобы обрести силу закона, этот проект должен быть ратифицирован Европейским советом и Европейским парламентом. Если Общий регламент по защите данных (GDPR), может послужить примером, то черновик закона имеет шансы избавиться от ряда скользких пунктов на пути к его окончательному одобрению.

«Мы сможем в полной мере воспользоваться социальным и экономическим потенциалом ИИ, только если будем уверены, что сможем снизить связанные с этим риски, — заявила Вестагер. — Для этого предлагаемая нами правовая база рассматривает не саму технологию ИИ, но то, как и для чего она используется».

16 апреля 2021 г., 11:05

Покупка Nuance Communications, окончательно объявленная компанией Microsoft в этот понедельник, должна была обойтись ей в 16 млрд долл., став вторым по величине приобретением в истории редмондского гиганта (после поглощения LinkedIn в июне 2016 г. за 26,2 млрд долл.).

Но хотя сделка закрылась на более значительной сумме в 19,7 млрд долл., которая согласно курсу акций Nuance в пятницу превышала её рыночную стоимость на 23%, ряд наблюдателей считают, что фирма из Берлингтона (штат Массачусетс) досталась Microsoft по-дешёвке, с учётом перспектив, открывающихся для бизнеса.

Microsoft ранее сотрудничала с Nuance в сфере здравоохранения, и предполагается, что слияние еще больше углубит это сотрудничество.

«Это действительно может помочь Microsoft ускорить оцифровку отрасли здравоохранения, которая отстала от таких секторов, как розничная торговля и банковское дело, — заявил Анураг Рана (Anurag Rana), старший аналитик Bloomberg Intelligence. — Самая большая краткосрочная выгода, которую я вижу, — в области телемедицины, где продукт Nuance для транскрипции в настоящее время используется с Microsoft Teams».

В своем пресс-релизе, объявляющем о приобретении, Microsoft подробно рассказывала о том, как эта сделка позволит добиться большего проникновения в сектор здравоохранения, но почти не упомянула о потенциальных возможностях в других областях.

Между тем, глава Microsoft Сатья Наделла не может не отдавать отчёта в том, что голосовые технологии сегодня больше чем когда либо востребованы не только в здравоохранении, но буквально везде: от чат-ботов, которые помогают клиентам бесконтактно находить ответы на вопросы о продуктах и услугах, до приложений, которые помогают компаниям управлять возвращением сотрудников в офисы во время пандемии.

«Портфель Nuance, связанный с речью... будет интегрирован с Microsoft Teams и [Microsoft] Dynamics и улучшит их, чтобы обеспечить следующий уровень вовлечения клиентов», — считает Берн Эллиот (Bern Elliot), аналитик Gartner.

Microsoft взяла курс на поиск путей облегчить людям общение с компьютерами, используя простой английский, много десятилетий назад по инициативе Билла Гейтса. В последние годы тысячи её сотрудников занимаются выпуском инструментов для создания приложений, которые понимают и переводят речь, распознают изображения и обнаруживают аномалии. Компания рассматривает ИИ как ключевой драйвер будущих продаж облачных сервисов.

Опыт Nuance в технологиях распознавания восходит ещё к 1974 г., когда был основан разработчик первой системы OCR — фирма Kurzweil Computer Productis. В своей истории Kurzweil прошла через множество приобретений: в январе 1999 г. она была выкуплена Visioneer у его конкурента, Xerox, а в 2001 г., ещё под названием ScanSoft, приобрела обанкротившуюся бельгийскую компанию Lernout & Hauspie, обладателя лидирующей на рынке программы распознавания речи, Dragon NaturallySpeaking. Таким образом она вошла в бизнес распознавания речи, в котором конкурировала с Nuance, пока не купила последнюю в сентябре 2005 г.

С тех пор, взявшая название Nuance компания быстро выросла, скупив более полусотни фирм из области речевых технологий во всех прикладных отраслях. Образовавшийся конгломерат в значительной степени монополизировал соответствующие коммерческие разработки, занимаясь лицензированием технологий другим компаниям: Siri от Apple изначально была основана на технологии Nuance, хотя неясно, насколько она остается зависимой от неё сейчас.

К объединению с Microsoft, Nuance подошла с оптимизированной структурой бизнеса. Два года назад, 1 февраля 2019 г., Kofax приобрела у неё «наследие Xerox» — подразделение обработки документов, включая ПО Nuance Power PDF, PaperPort и OmniPage. Кроме того, интересным диссонансом с цитировавшимися в начале этой статьи ожиданиями аналитиков звучит объявленная Nuance в ноябре прошлого года сделка по продаже своего «бизнеса транскрипции медицинских данных и электронных медицинских записей». Закрыть сделку Nuance планирует в текущем финансовом квартале с сохранением миноритарной доли в этом бизнесе. В нём по состоянию на сентябрь 2020 г. было занято 1600 сотрудников Nuance — 23% всего её штата.

Что касается Microsoft, согласно прогнозу аналитика Wedbush Дэниела Айвза (Daniel Ives), получение Nuance в качестве нового «трофея» может сигнализировать о повышении интереса её управленческой команды к слияниям в ближайшем будущем. Напомним, что в прошлом месяце Bloomberg предупредила о желании Microsoft выложить более 10 млрд долл. за чат-платформу Discord.

8 апреля 2021 г., 18:07

Исследователи из Университета штата Огайо (OSU) нашли способ применить хаос для генерирования цифровых «отпечатков пальцев», достаточно уникальных, чтобы стать непреодолимой преградой даже для самых искушённых хакеров, за которыми стоит мощь целых государств. Это исследование было недавно опубликовано в журнале IEEE Access.

Предложенное решение основано на так называемых физически неклонируемых функциях (Physically Unclonable Function, PUF), которые используют мельчайшие индивидуальные особенности, имеющиеся в каждом компьютерном чипе. Эти небольшие отличия, иногда наблюдаемые только на атомарном уровне, используются для создания уникальных последовательностей нулей и единиц, которые исследователи в этой области называют «секретами».

Ранее о создании «сильных PUF» уже заявляли другие группы разработчиков. Проблема в том, что их PUF-файлы содержат ограниченное количество секретов. Даже если их число составляет 1000, 10000 или миллион, узнать все эти секреты вполне по силам хакеру, располагающему достаточным временем и нужным оборудованием.

«Мы считаем, что нашли способ создать неисчислимое количество секретов, раскрыть которые хакерам практически невозможно, даже имея прямой доступ к компьютерному чипу», — сказал Даниэль Готье (Daniel Gauthier), старший автор статьи и профессор физики OSU.

Ключом к созданию улучшенных PUF стала сконструированная авторами сложная сеть случайным образом соединенных между собой логических вентилей. Она работает нестабильно, порождая разновидность детерминистического хаоса. В свою очередь, этот хаос усиливает мельчайшие производственные несовершенства микросхемы, значительно увеличивая количество секретов.

Самым трудным тут было найти золотую середину: процесс «хаотизации» не должен заходить слишком далеко, так чтобы создаваемые «цифровые отпечатки» получались достаточно сложными для хакеров, но всё же оставались воспроизводимыми для использования в задачах аутентификации.

Получившаяся в итоге PUF согласно подсчётам исследователей способна создавать 1077 секретов. Разгадывая один секрет каждую микросекунду, хакеру потребовалось бы около 20 миллиардов лет (больше, чем возраст Вселенной), чтобы узнать их все.

У самих авторов не получилось взломать PUF методами на базе моделей и глубокого обучения, и теперь они предлагают свои данные другим исследовательским группам, чтобы те попытались добиться успеха.

Они также подали заявку на международный патент и, вместе с партнёрами, учредили стартап Verilock, с целью вывести на рынок кибербезопасности готовый продукт в течение года.

1 апреля 2021 г., 16:55

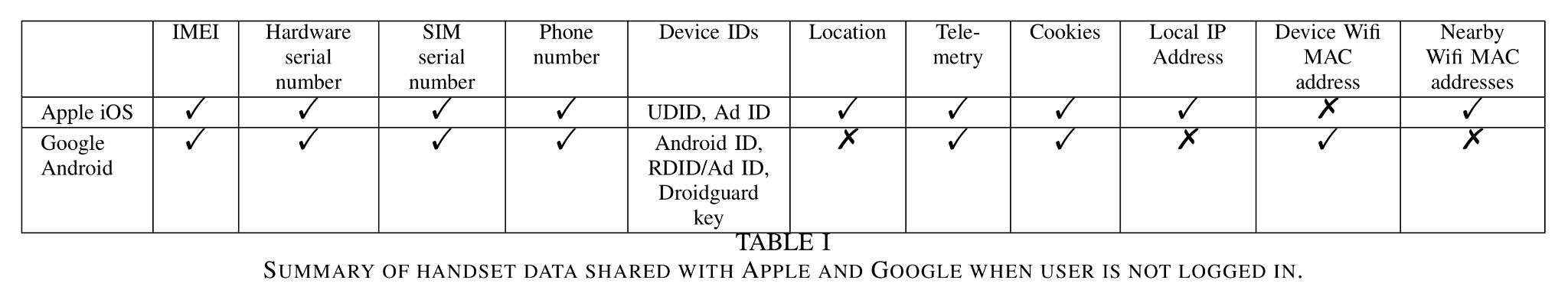

Нет хуже обвинения для ИТ-компании в наши дни, чем обвинение в незаконном сборе пользовательских данных. Поэтому ни Google, ни Apple не замедлили отреагировать резкой критикой на статью Дугласа Лейта (Douglas J. Leith) из дублинского Тринити-колледжа (Ирландия), в которой тот с экспериментальными фактами в руках утверждает, что мобильные ОС обоих гигантов регулярно снимают и отсылают информацию с устройств без разрешения и ведома владельцев последних.

«Мы обнаружили, что даже при минимально сконфигурированном и находящемся в покое телефоне как iOS, так и Android обмениваются данными с Apple/Google в среднем каждые 4,5 минуты. Им передаются IMEI телефона, серийный номер оборудования, серийный номер SIM-карты и IMSI, номер телефона и т.д., И iOS, и Google Android передают телеметрию, даже если пользователь прямо отказался от этого, – утверждает статья. – iOS (вдобавок) отправляет в Apple MAC-адреса ближайших устройств, например других телефонов и домашнего шлюза вместе с GPS-координатами».

По мнению автора статьи, для пользователей в настоящее время, возможно, вообще не существует реалистичных вариантов предотвращения такого обмена данными.

В комментариях сайту Ars Technica, компания Apple заявила, что исследователь ошибается, и что она «обеспечивает прозрачность и контроль сбора личной информации». Google тоже высказала сомнения в корректности постановки эксперимента автором статьи, однако главные нарекания у неё вызвал вывод, что Android отсылает в 20 раз больше информации, чем iPhone.

В частности, Лейт утверждает, что при запуске устройства, Android отправляет около мегабайта пользовательских данных обратно в Google, в то время как iOS передает только около 42 КБ. В режиме ожидания Android отправляет в Google около 1 МБ каждые 12 часов, а Apple за тот же период времени получает только около 52 К. В одних США за полсуток Android собирает около 1,3 ТБ, а iOS – около 5,8 ГБ.

«Мы выявили недостатки в методологии, измерения объема данных и не согласны с утверждениями статьи о том, будто устройство Android передает в 20 раз больше данных, чем iPhone. Согласно нашему исследованию, это расходится с истиной на порядок величины», – говорится в официальном ответе Google. – В этом отчёте рассматриваются те сообщения, которые помогают гарантировать, что программное обеспечение iOS или Android обновлено, службы функционируют должным образом, а телефон безопасен и работает эффективно».

Не вдаваясь в споры с гигантами, незаинтересованные комментаторы отмечают один явный недочёт экспериментов, впрочем, трудно сказать, насколько он критичен: сравнивались разные поколения устройств. Лейт сообщает, что проводил измерения на iPhone 8 с джейлбрейком и устаревшей версией iOS 13.6.1. Однако для сравнения использовался смартфон Google Pixel 2 под управлением Android 10, вышедшей только в прошлом году.

18 марта 2021 г., 22:36

Исследователи из Университета Буффало разработали инструмент, который автоматически распознает дипфейки, анализируя глаза запечатленного на фото.

На реальной фотографии или видео, блики в глазах обычно выглядят одинаково по форме и цвету. Однако ИИ, включая генеративные состязательные сети (GAN), как правило не могут точно или последовательно воспроизвести этот эффект, возможно, из-за того, что поддельный образ является комбинацией множества фотографий.

Новый инструмент анализирует глаза, затем глазные яблоки и, наконец, свет, отражённый роговицей. Он ищет любые различия в форме, интенсивности и других характеристиках отраженного света.

В экспериментах, проведенных с использованием реальных изображений с Flickr Faces-HQ, а также сгенерированных искусственным интеллектом поддельных изображений с сайта www.thispersondoesnotexist.com, инструмент показал эффективность 94%.

Авторы отмечают, что при всей эффективности такой подход имеет ряд очевидных ограничений: он требует наличия чётких источников света и видимости обоих глаз. Кроме того, различия в отражении легко устраняет постобработка дипфейка в любом фоторедакторе.

Статья с подробным описанием этого исследования, выложена в открытом доступе на на arXiv и будет представлена в июне на Международной конференции IEEE по акустике, обработке речи и сигналов, которая состоится в в Торонто (Канада).

В целом можно сказать, что с минимальными оговорками удалось разработать методику, которая позволяет распознать дипфейки.

12 марта 2021 г., 17:32

Публикация 9 марта в блоге Facebook Reality Lab (FRL) стала первой в серии постов, в которых гигант социальных сетей раскроет своё видение эволюции взаимодействия человека с компьютером (HCI) в следующие 10 лет.

Главная продвигаемая идея – очки дополненной реальности (AR) с чувствительным к контексту ИИ-интерфейсом, управляемым мышечными импульсами – привлекательна для компании ещё и тем, что будет способствовать уменьшению зависимости от Apple, которая изменениями своих политик приватности продолжает ущемлять бизнес-модель Facebook.

Умные очки (первые буду выпущены Facebook уже в этом году) в комбинации с компьютерным зрением (визуальный поиск, понимание сцены и т.п.) и обработкой естественного языка (NLP) будут меньше отвлекать пользователей, чем необходимость смотреть в экран смартфона, держа его в руках, иными словами «не будут вынуждать пользователя делать выбор между реальным и цифровым миром».

Главный научный сотрудник Facebook Reality Labs (FRL) Майкл Абраш (Michael Abrash) назвал взаимодействие с дополненной реальностью «одной из самых сложных и интересных междисциплинарных проблем». По степени сдвига парадигмы HCI он уподобил это изобретению компьютерной мыши командой Дуга Энгельбарта (Doug Engelbart) в 1960-х годах.

Такую «мышку для AR» ещё только предстоит изобрести. В поисках более естественного и ненавязчивого способа управления очками AR, эксперты FRL изучили ряд вариантов нейронного ввода, включая электромиографию (ЭМГ), которая признана ими наиболее многообещающей. Улавливаемые браслетом на запястье электрические сигналы, которые проходят от спинного мозга к мышцам руки, позволяют регистрировать смещение пальца всего на миллиметр. Это означает, что ввод может столь же легким, как нажатие на виртуальную кнопку, или даже просто желание пошевелить пальцем.

Концепция такого устройства, что называется, «носится в воздухе» и уже получила воплощение в браслете Myo от бывшей фирмы Thalmic или в выходящем в этом месяце обладателе награды CES 2021 Innovation Award под названием Mudra Band (браслет для Apple Watch) от стартапа Wearable Devices.

Исследования Facebook в этой области базируются на технологиях купленного ею в 2019 году американского стартапа CTRL-Labs, который использовал электрические сигналы мышц для контроля виртуальной руки и показания датчиков, подключаемые к головному и спинному мозгу – в качестве управляющих сигналов для очков AR.

Говоря об огромном потенциале сочетания интуитивного ввода с контекстно-чувствительным ИИ, авторы блога отдают отчёт и о масштабах технологических проблем, стоящих на пути к появлению комфортабельного решения для постоянного ношения, например, обеспечения богатой тактильной обратной связи для управления виртуальными объектами.

Создание интерфейса, который точно адаптируется к вашим привычкам и потребностям и умеет задать простой вопрос, чтобы устранить неоднозначность, это также задача на много лет вперёд. Первым шагом к ней стал недавно запущенный Facebook проект Aria.

В последующих выпусках блога FRL продолжит приподнимать завесу над некоторыми из своих работ с «HCI на запястье» и с тем, что понимает под адаптивным интерфейсом.

2 марта 2021 г., 14:59

Мы все ещё не знаем, и, наверное, никогда не узнаем всей правды о монументальном крахе кибербезопасности, ассоциируемом с фирмой SolarWinds. Однако, новая информация, пусть и трактуемая неоднозначно, хорошо согласуется с растущим в индустрии пониманием того, что жертвы взлома, по сути, взламывают себя сами, выставляя напоказ результаты своего небрежного отношения к безопасности.

Инцидент с SolarWinds, который президент Microsoft назвал «величайшей и самой сложной атакой в истории» возможно, и даже наверняка, потребовал напряжённой работы более 1000 хакеров. Однако, камешком, вызвавшим этот обвал, как считает бывший гендиректор SolarWinds Кевин Томпсон (Kevin Thompson), могло стать всего одно нарушение правил – стажер выбрал в качестве важного пароля «solarwinds123».

Томпсон сообщил комитетам по надзору и национальной безопасности Палаты представителей США, что пароль был ошибкой, которую допустил стажёр: «Они нарушили нашу политику в отношении паролей и разместили этот внутренний пароль в своей личной учетной записи Github».

Таким образом, одна ошибка – выбор слабого пароля – наложилась на другую – размещение его на внешнем ресурсе. Но был ещё и третий промах, который уже нельзя списать на неопытность стажёра.

«Сразу же, как только об этом стало известно моей службе безопасности, они его убрали», – свидетельствовал Сенату Томпсон. Однако «сразу» в данном случае означает – спустя два года, после того, как пароль выложили на GitHub.

Уже нынешний гендиректор SolarWinds Судхакар Рамакришна (Sudhakar Ramakrishna) подтвердил, что пароль использовался в 2017 году, а обнаруживший утечку пароля Винот Кумар (Vinoth Kumar) свидетельствовал, что SolarWinds не решила эту проблему до ноября 2019 года.

Даже если принимать, что критичный пароль не был скомпрометирован, его не меняли почти два года. Стало ли именно это лазейкой для хакеров ГРУ или нет, но можно с уверенностью сказать, что культура безопасности, которая допускает такие явные ошибки, просто напрашивается на неприятные сюрпризы.

В сенатских комиссиях сейчас муссируется необходимость законодательно обязать организации в частном секторе уведомлять о любых нарушениях корпоративной безопасности, не дожидаясь пока те сдетонируют, как в случае SolarWinds.

18 февраля 2021 г., 12:51

На днях вышло продолжение нашумевшего журналистского расследования Bloomberg о чипах-шпионах. Шокирующая история о крохотных микросхемах, внедряемых китайцами в серверы калифорнийского поставщика Supermicro, тогда, в 2018 г., возбудила законные сомнения, так как сенсационная теория заговора основывалась только на информации источников, оставшихся анонимными.

Эксперты Bloomberg утверждали, что чипы, размером с рисовое зерно, создающие бэкдор для слива стратегической информации, внедрены в тысячи серверов самых известных компаний. Казалось бы, идеальная доказательная база? В то же время, даже в эффектном фото для обложки на кончике пальца покоился всего лишь муляж шпионской микросхемы.

Естественно, столь шатко обоснованная сенсация напрашивалась на критику. Тем более, что все упомянутые в статье компании и государственные агентства, включая Supermicro, Apple, Amazon и АНБ, не замедлили выступить с официальными опровержениями.

В октябре 2018 г. соавтор первого отчёта Bloomberg Майкл Райли (Michael Riley) писал, что уникальность этой атаки состоит в том, что хоть это страшный секрет, но вещественные подтверждения рассыпаны по всему миру, и теперь, когда об этом узнали все будет трудно удержать шило в мешке.

И вот, на календаре уже 2021 год, а шило всё ещё спрятано в мешке. Уже созданы недоступные прежде детекторы аппаратных троянов, такие как HTFinder компании Toshiba. А информационное агентство вытряхивает на читателя следующую порцию изустных сведений от источников, большей частью также пожелавших сохранить конфиденциальность, и на основании лишь этого с торжеством делает вывод, что то первое, раскритикованное расследование «отражало лишь часть большой цепочки событий».

Нынешняя публикация вызвала у читателей смешанные чувства. С одной стороны, это вроде бы попытка Bloomberg исправить нанесённый ей репутационных ущерб. Репортёры предприняли серьёзные усилия и опросили десятки если не сотни инсайдеров, вскрыв больше подробностей о секретных расследованиях в Supermicro и о подозрениях властей в отношении национальной безопасности США. Итог же этой оживлённой закулисной беготни, как отмечают сами авторы, неясен.

Джереми Кирk (Jeremy Kirk) из ISMG считает, что Bloomberg верно интерпретировала разрозненные непрямые факты, как указание на нечто неладное, происходящее в цепочке поставок Supermicro. Но ни один из приведённых фактов не подкрепляет гипотезу об аппаратных «закладках» в серверных схемах.

В подборке свидетельств о вражеских чипах цитируются всего три поименованных источника: Мукул Кумар (Mukul Kumar), бывший директор безопасности разработчика чипов, Altera; Майк Янке (Mike Janke), бывший «морской котик» и соучредитель венчурной фирмы DataTribe; Майк Куинн (Mike Quinn), ранее работавший в Cisco и Microsoft. Кумар заявляет, что получал предупреждение о чипах-шпионах, Янке говорит, что знает компании, которые были предупреждены о том же и участвовали в расследовании ФБР. Куинн сообщает, что официальные лица ВВС США проинформировали его, когда он работал на поставщика.

Хотя нет оснований им не верить, эти источники не имели дела с самими чипами. Они лишь выступали пассивными получателями некоей информации, возможно, неправильно понятой или допускавшей неоднозначную интерпретацию.

Выходит, что чипы-шпионы не могут соревноваться по достоверности даже с НЛО – о тех по крайней мере сообщают многочисленные очевидцы. По мнению Мэтта Тейла (Matt Tait) из Центра международной безопасности и права Техасского университета, вся эта история, слишком велика для того чтобы довольствоваться многочисленными слабыми доводами, вдобавок основанными на сведениях из третьих и четвёртых рук.

«Если у них есть документы, вперёд: публикуйте их и выставьте дураками Apple, Amazon, ФБР, АНБ, МНБ и Управление директора национальной разведки. В противном случае эта история не должна была увидеть свет» – написал он в твит-ленте PwnAllTheThings.

Главная пострадавшая от прошлой статьи, компания Supermicro, выступила с энергичным опровержением нового информационного вброса со стороны Bloomberg. Она заявила, что последняя история представляет собой мешанину разрозненных и неточных утверждений о событиях многолетней давности. «Надуманные умозаключения (Bloomberg) снова не выдерживают проверки. Мы так не обнаружили никаких вредоносных микросхем, даже после того, как привлекли стороннюю фирму для независимого аудита безопасности наших продуктов. Ни один заказчик или правительственное учреждение никогда не сообщали нам об обнаружении таких чипов».

|

|

|