|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

29 декабря 2022 г., 11:41

З якими ключовими проблеми безпеки організації зіткнуться в наступному році глобально.

У третьому кварталі 2022 р. кількість кібератак у всіх галузях промисловості зросла на 28% у порівнянні з минулим роком, і Check Point прогнозує подальше різке зростання у всьому світі. Це зумовлене збільшенням кількості експлойтів з вимогою викупу та мобілізованого державою хактивізму. Водночас команди безпеки організацій стикатимуться зі зростаючим тиском, оскільки глобальний дефіцит робочої сили в кіберпросторі, що становить 3,4 мільйона працівників, ще більше збільшиться. При цьому уряди, як очікується, запровадять нові кіберрегуляції для захисту громадян від порушень.

У 2022 році кіберзлочинці та пов'язані з державою суб'єкти загроз продовжували використовувати гібридні методи роботи, і зростання кількості таких атак не має ознак уповільнення. Організаціям необхідно консолідувати і автоматизувати свою інфраструктуру безпеки, щоб мати можливість краще контролювати і управляти своїми об'єктами атак і запобігати всім видам загроз з меншою складністю і меншим попитом на людські ресурси.

Прогнози компанії Check Point щодо кібербезпеки на 2023 рік поділяються на чотири категорії: шкідливе програмне забезпечення і фішинг, хактивізм, нові урядові норми, і консолідація безпеки.

Ніякого перепочинку від програм-вимагачів: це була основна загроза для організацій в першій половині нинішнього року, і екосистема програм-вимагачів буде продовжувати розвиватися і рости разом з меншими, більш спритними злочинними групами, які формуються для ухилення від правоохоронних органів.

Компрометація інструментів спільної роботи: хоча фішингові атаки на ділові та особисті електронні поштові скриньки є повсякденною загрозою, у 2023 році злочинці розширять свою мету, націлившись на інструменти спільної роботи, такі як Slack, Teams, OneDrive і Google Drive, за допомогою фішингових експлойтів. Вони є багатим джерелом конфіденційних даних, оскільки співробітники більшості організацій продовжують часто працювати віддалено.

Мобілізований державою хактивізм: за останній рік хактивізм еволюціонував від соціальних груп з мінливим порядком денним (таких як Anonymous) до підтримуваних державою груп, які є більш організованими, структурованими та витонченими. Останнім часом такі групи атакували цілі в США, Німеччині, Італії, Норвегії, Фінляндії, Польщі та Японії, і ці ідеологічні атаки продовжуватимуть зростати у 2023 році.

Використання на озброєнні глибоких фейків: у жовтні 2022 року широко поширився глибокий фейк про те, що президент США Джо Байден співає пісню "Baby Shark" замість національного гімну. Це був жарт чи спроба вплинути на важливі проміжні вибори в США? Технологія "глибоких фейків" буде все частіше використовуватися для маніпулювання громадською думкою або для того, щоб обманом змусити співробітників відмовитися від облікових даних доступу.

Нові закони щодо витоку даних: витік даних в австралійській телекомунікаційній компанії Optus змусив уряд країни запровадити нові правила щодо витоку даних, яких мають дотримуватись інші телекомунікаційні компанії, щоб захистити клієнтів від подальшого шахрайства. У 2023 році ми побачимо, як інші національні уряди наслідуватимуть цей приклад на додаток до вже існуючих заходів, таких як GDPR.

Нові національні цільові групи з боротьби з кіберзлочинністю: більше урядів наслідуватимуть приклад Сінгапуру щодо створення міжвідомчих цільових груп з протидії програмам-вимагачам і кіберзлочинності, об'єднуючи бізнес, державні відомства і правоохоронні органи для боротьби зі зростаючою загрозою для комерції і споживачів. Ці зусилля частково є результатом сумнівів щодо того, чи можна покладатися на сектор кіберстрахування як на захисну мережу від кіберінцидентів.

Забезпечення безпеки та конфіденційності за замовчуванням: автомобільна промисловість вже перейшла до запровадження заходів щодо захисту даних власників транспортних засобів. Цей приклад буде наслідуватися і в інших сферах споживчих товарів, які зберігають і обробляють дані, покладаючи на виробників відповідальність за вразливості в їх продуктах.

Зниження складності для зменшення ризиків: глобальний розрив у кібернавичках зріс більш ніж на 25% у 2022 році. Проте через пандемію організації мають більш складні, розподілені мережі та хмарні розгортання, ніж будь-коли раніше. Команди безпеки повинні консолідувати свої ІТ-інфраструктури та інфраструктури безпеки, щоб поліпшити захист і зменшити робоче навантаження, щоб випереджати загрози. Понад дві третини ІТ-директорів заявили, що робота з рішеннями меншої кількості постачальників підвищить безпеку їхніх компаній.

22 ноября 2022 г., 15:22

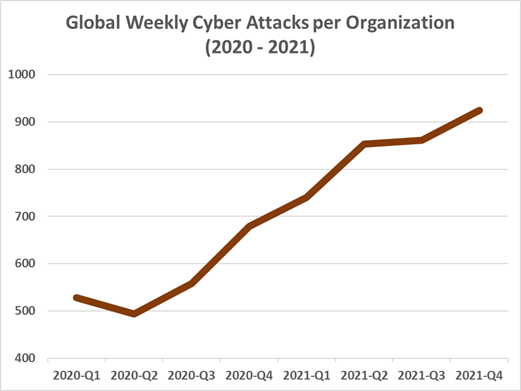

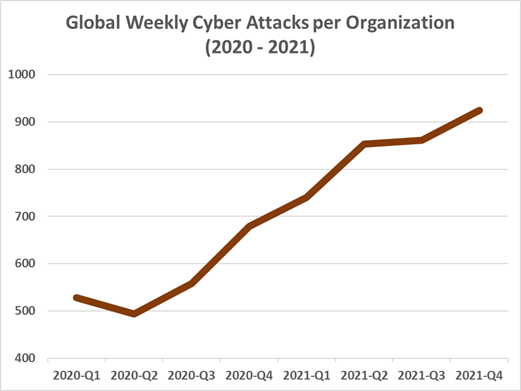

Кількість кібератак постійно зростає. Дійсно, звіт Check Point за середину 2022 р. показав глобальне зростання атак на 42% порівняно з минулим роком.

Згідно зі звітом про глобальні ризики Всесвітнього економічного форуму за 2022 рік, 95% проблем кібербезпеки пов’язані з людською помилкою. Це має стати тривожним сигналом для всіх організацій, особливо з переходом на віддалену та гібридну роботу, коли співробітники частіше використовують мобільні пристрої. Тепер ці пристрої мають доступ до конфіденційних даних компанії та пряме підключення до корпоративної мережі. Поєднайте це з ключовим компонентом «людська помилка», і стане зрозумілим, чому мобільні пристрої є головною мішенню для кіберзлочинців.

Незважаючи на це багато корпоративних стратегій кібербезпеки, як правило, зосереджуються лише на традиційних кінцевих точках, таких як ноутбуки. Але знаєте ви, чи всі мобільні пристрої у вашій організації захищені від зловмисного програмного забезпечення? Можливо, у вас є функція керування мобільними пристроями (MDM), і ви вважаєте, що цього достатньо? На жаль, MDM не забезпечує виявлення вторгнень або сканування на наявність шкідливих програм. І оскільки ландшафт мобільних загроз постійно розвивається, ніколи не було так важливо мати надійне рішення. Погляньмо на поточну ситуацію, та на те, що потрібно знати, щоб залишатися захищеними у 2022 році.

Ринок шпигунського програмного забезпечення процвітає. Сучасний ландшафт зловмисного ПЗ для мобільних пристроїв — це мінне поле, де використовується все більше вразливостей і розгортається шпигунське ПЗ. У останньому звіті компанії про безпеку було зазначено, що горезвісне шпигунське ПЗ NSO Group, Pegasus, сіє хаос після того, як було виявлено, що воно отримує доступ до мобільних пристроїв урядовців і правозахисників. На жаль, у 2022 р. було виявлено, що Pegasus скомпрометував пристрої Міністерства закордонних справ Фінляндії, прем’єр-міністра Іспанії, а також численні пристрої офіційних осіб Великобританії.

У липні Apple запровадила «режим блокування» своїх пристроїв для захисту від шпигунського ПЗ Pegasus. Попри те, що цей режим підвищить безпеку користувачів, він також значно зменшить досвід користувача та обмежить функціональність iPhone. Однак хоча Pegasus сьогодні є одним із найпотужніших інструментів на ринку, екосистема постачальників відеоспостереження також стала більш конкурентоспроможною. Наприклад, Predator, шпигунське ПЗ, створене комерційною компанією Cytrox Software, заразило iPhone наприкінці 2021 р. за допомогою посилань, надісланих через WhatsApp одним кліком. На сьогодні кіберспільнота ще не повністю розуміє можливості цих інструментів, не кажучи вже про їхні механізми, незважаючи на значні дослідницькі зусилля.

З точки зору техніки, Check Point цього року спостерігала сплеск виявлених атак без кліків (Zero Click). Як випливає з назви, ці атаки не вимагають введення від жертви перед розгортанням шкідливого ПЗ. Це пов’язано з тим, що вони використовують наявні вразливості у вже встановлених програмах, дозволяючи зловмисникам проникнути повз системи перевірки та непомітно почати атаку. Ця техніка особливо зосереджена на програмах, які приймають і обробляють дані, наприклад, платформах обміну миттєвими повідомленнями та електронної пошти.

Ці дії проявилися в квітні, коли було виявлено новий експлойт iMessage без кліків, який використовувався для встановлення Pegasus на iPhone і працював на деяких ранніх версіях iOS. Експлойт під назвою HOMAGE використовувався в кампанії проти каталонських чиновників, журналістів та активістів.

Однак важливо підкреслити, що ця техніка є загрозою не лише для світових лідерів, а й для звичайних людей та організацій. Наші телефони є центрами конфіденційних даних, як особистих даних, таких як банківська інформація, так і бізнес-даних, і багато співробітників тепер підключені до мереж і даних своєї компанії через свої мобільні телефони, кількість яких збільшилася в рази під час пандемії, коли тисячі працюють вдома. Кіберзлочинці використовують цю тиху й наполегливу практику, щоб отримати якомога більше доступу.

Окрім атак Zero Click, також спостерігалось безперервне зростання техніки поширення, відомої як «Smishing» (SMS-фішинг), яка використовує SMS-повідомлення як вектор атаки для розповсюдження зловмисного ПЗ. Ці спроби часто імітують надійні бренди або особисті контакти, щоб спонукати жертву натиснути посилання або конфіденційно поділитися особистою інформацією. Цей метод виявився особливо успішним, оскільки після того, як один пристрій було скомпрометовано, весь його список контактів готовий для захоплення, створюючи нескінченний цикл можливих жертв.

Ось як зазвичай розгортався сумнозвісний Flubot. З моменту появи в грудні 2020 р. він вважався найшвидше зростаючим Android-ботнетом будь-коли баченим. Відомо, що ця група є особливо інноваційною та постійно прагне вдосконалити свої варіанти, забравши десятки тисяч жертв. Таким чином, у червні міжнародна правоохоронна операція за участю 11 країн призвела до зняття його інфраструктури та виведення зловмисного програмного забезпечення на неактивне.

Очевидно, що місце Flubot не могло довго залишатися вакантним, оскільки незабаром після цього з’явилося нове шкідливе ПЗ Android під назвою MaliBot. MaliBot націлений на онлайн-банкінг і криптовалютні гаманці в Іспанії та Італії, намагаючись повторити успіх свого попередника. На цей момент MaliBot вже був третім найпоширенішим шкідливим ПЗ для мобільних пристроїв у світі, незважаючи на те, що воно таке нове, а AlienBot займає перше місце.

Але чи є безпека в App Store? Багато користувачів звертаються до магазинів програм, щоб допомогти захистити свої пристрої. Однак, на жаль, є програми, які стверджують, що допомагають керувати ризиками безпеки, але самі часто містять зловмисне програмне забезпечення. Найбільш захищені магазини, як-от Google Play Store і Apple App Store, мають ретельний процес перевірки заявок-кандидатів перед їх завантаженням і дотримуються високих стандартів безпеки після того, як їх допустять на платформи. У нещодавньому Звіті зазначено, що протягом 2021 р. Google заблокувала 1,2 мільйона підозрілих програм, а Apple – 1,6 мільйона. Винахідливі кіберзлочинці постійно намагаються обійти ці заходи безпеки, проте використовуючи різні тактики, такі як маніпуляції з їхнім кодом, щоб пройти крізь фільтри, або запровадити спочатку безпечні програми та додати шкідливі елементи на пізнішому етапі.

Тож не дивно, що в цих магазинах досі знаходять шкідливі програми. Насправді ці платформи залишаються основними векторами зараження мобільних загроз. Наприклад, дослідники Check Point нещодавно проаналізували підозрілі застосування в Google Play Store і виявили, що деякі з них видавалися за справжні антивірусні рішення, тоді як насправді після завантаження застосувань установлювався Android Stealer під назвою SharkBot, який викрадає облікові дані та банківську інформацію. В лютому банківський троян Android під назвою Xenomorph був помічений за фальшивою програмою підвищення продуктивності в Google Play Store. Було понад 50 000 завантажень.

Слід також зазначити, що через пандемію використання мобільних телефонів у робочих цілях раптово стало новою нормою для багатьох користувачів і підприємств, що означало, що націлювання на мобільні пристрої також стала новою нормою для кіберзлочинців. На жаль, загальна обізнаність користувачів мобільних телефонів щодо атак на кібербезпеку значно нижча, і навіть незважаючи на те, що багато з них почали використовувати свої особисті або робочі мобільні телефони для робочих цілей, багато хто все ще не вважає це чутливим для корпоративного середовища, менш обережно ставлячись до шкідливих електронних листів або посилань, які вони отримують.

На жаль, середовище загроз швидко розвивається, і зловмисне ПЗ для мобільних пристроїв становить значну небезпеку як для особистої, так і для корпоративної безпеки, особливо тому, що мобільні пристрої вразливі до кількох векторів атак, від застосувань до мережі та рівня ОС. Щоб боротися з цим ризиком, організації також повинні прагнути запровадити проактивні стратегії, які можуть захистити персонал і корпоративні дані від потенційної атаки. Це має бути безперервна подорож, оскільки кіберзлочинці невпинні, постійно адаптуються та вдосконалюють свою тактику.

28 сентября 2022 г., 13:18

Проміжний звіт про безпеку Check Point Software показує зростання кількості кібератак у світі на 42% із використанням програм-вимагачів як загрози номер один.

Середньорічний звіт за 2022 рік детально розглядає, як кібератаки посилилися та стали зброєю державного рівня з розквітом хактивізму в першій половині цього року з ключовими прогнозами щодо атак у Метавсесвіті та ланцюгу поставок.

Оскільки війна в Україні домінувала у заголовках ЗМІ, вплив цих подій на кіберпростір був драматичним за масштабом, оскільки кібератаки міцно закріпилися як зброя на державному рівні.

У середньорічному звіті про кібератаки за 2022 рік (2022 Cyber Attacks Mid-Year Report) докладно розглядається, як посилилися кібервійни, щоб стати невіддільною частиною підготовки та ведення справжніх військових дій з наслідками для урядів і підприємств у всьому світі, навіть для тих, які безпосередньо не беруть участі у агресії. Також досліджується взаємодія з кібервійною та пов’язаним із державою хактивізмом, щоб порушити повсякденне життя громадян і завдати їм реальної шкоди. Найкраще це ілюструється кібернападом на Коста-Ріка, який призвів до скалічення основних послуг, включаючи охорону здоров’я та внутрішні державні процеси. Там були припинені на деякий час медичні огляди та стягнення податків у цьому новому методі «вимагання в країні», що робить програми-вимагачі загрозою номер один у другій половині року.

Стосовно прогнозів на другу половину.

Фрагментування екосистеми програм-вимагачів буде подовжуватися. Хоча групи програм-вимагачів стали більш структурованими та працюють як звичайний бізнес із встановленими цілями, Check Point вважає, що надалі буде багато малих і середніх груп замість кількох великих груп. Як-от група Conti, засвоєний урок, оскільки їхній розмір і потужність привернули занадто багато уваги, що призвело до його падіння.

Більш різноманітними стануть ланцюжки зараження електронної пошти. Завдяки блокуванню Інтернет-макросів за замовчуванням у Microsoft Office, складніші сімейства зловмисних програм прискорять розробку нових ланцюжків зараження з різними типами файлів, які захищено паролем, щоб запобігти виявленню, у міру збільшення складних атак соціальної інженерії.

Хактивізм продовжуватиме розвиватися – групи активістів лише посилять узгоджування своїх атак з порядком денним обраної ними держави.

Посиляться кібератаки на децентралізовані блокчейн-мережі з очікуваними першими атаками в Metaverse. З великими інцидентами, пов’язаними з платформами блокчейнів, такими як уразливість Rarible або ApeCoin Airdrop, ми очікуємо, що хакери продовжуватимуть намагатися зламати та викрадати криптоактиви. Крім того, ми побачимо початкові атаки в Metaverse, які використовуватимуть вразливості смарт-контрактів.

Теоретичний потенціал кіберсервісу для серйозного підриву в громадянському суспільстві став реальним у 2022 році, і звіт тільки підкріплює ці тенденції та інші аспекти ландшафту загроз, що розвиваються.

12 августа 2022 г., 18:20

За останні пару років організації пережили масовий перехід до віддалених і гібридних робочих середовищ, що різко збільшило їхні поверхні атак і ризики.

До недавнього часу більшість компаній покладалися на віртуальні приватні мережі (VPN) і локальні методи захисту для безпечного віддаленого доступу. З 2020 року обмеження цих методів стали до болю очевидними. Зокрема, вони не можуть легко масштабуватися, ІТ-спеціалістам бракує видимості користувачів і діяльності, продуктивність знижується під час транспортування трафіку до стеку безпеки в центрі обробки даних їх складно використовувати в хмарних середовищах

З цих причин захист доступу з нульовою довірою, або Zero Trust Network Access (ZTNA), стає критично важливим елементом стандартизованої архітектури безпеки. Модель ZTNA «ніколи не довіряє і завжди перевіряє».

Gartner визначає ZTNA як «продукти та послуги, які створюють межу логічного доступу на основі ідентифікації та контексту, яка охоплює корпоративного користувача та внутрішню програму або набір програм. Програми приховано від виявлення, а доступ обмежено через довірчий брокер до набору названих об’єктів. Посередник перевіряє особу, контекст і дотримання політики зазначених учасників, перш ніж дозволити доступ, і мінімізує бічний рух в інших місцях мережі».

Більше, ніж просто заміна VPN, ZTNA гарантує, що всі користувачі та пристрої — як у мережі організації, так і за її межами — проходять автентифікацію, авторизацію та постійну перевірку конфігурації та стану безпеки перед наданням або збереженням доступу до програм і даних.

Оцінюючи рішення ZTNA, слід пам’ятати про сім ключових міркувань.

По-перше, рішення має забезпечити доступ для всіх — співробітників із керованими пристроями, пристроїв BYOD, мобільних пристроїв, сторонніх партнерів, команд інженерів і користувачів DevOps. Шукайте клієнтський доступ до захищених співробітників за допомогою керованих пристроїв і безклієнтської архітектури для безпечного доступу до веб-програм, баз даних, віддалених робочих столів і серверів безпечної оболонки (SSH). Обов’язково також врахуйте основні вимоги PAM для команд, яким потрібен доступ до багатохмарних середовищ і єдиного входу (SSO) до приватних ресурсів, таких як сервери, термінали та бази даних.

По-друге, треба переконатися, що рішення ZTNA підтримує всі високопріоритетні приватні програми та ресурси, а не лише веб-програми. Це включає доступ до терміналів SSH, баз даних SQL, віддалених робочих столів (RDP) і серверів. Командам DevOps та інженерам потрібен доступ ZT до пропозицій інфраструктури як послуги (IaaS), хмарних виробничих середовищ, мікросервісів і віртуальних приватних хмар.

По-третє, забезпечте просте розгортання та швидкий час окупності.

Шукайте готову інтеграцію постачальника ідентифікаційної інформації (IdP) через такий стандарт, як SAML 2.0, а також інтуїтивно зрозумілу детальну конфігурацію політики. Подивіться, як розгорнути безклієнтський ZTNA за 15 хвилин, щоб швидко отримати віддачу.

Четверте - забезпечте простоту експлуатації. Шукайте рішення ZTNA, яке пропонує максимальну цінність з мінімальним обслуговуванням і без необхідності наймати додатковий персонал. Хмарні рішення з уніфікованою консоллю прості у використанні та забезпечують видимість у всіх випадках використання ZTNA.

П'яте - необхідно забезпечити високу продуктивність і доступність послуг.

Послуга ZTNA повинна забезпечувати час безвідмовної роботи близько 99,999% і високу продуктивність, що підтримується угодами про рівень обслуговування (SLA). Перегляньте угоди SLA постачальника та знайдіть глобальну мережу точок присутності (PoP) із резервуванням у кожній зоні.

Шосте - забезпечте надійність безпеки без довіри. Шукайте рішення ZTNA, які розділяють площину керування та даних, щоб забезпечити справжній мінімальний доступ до програм та інших ресурсів. Необхідно пропонувати детальні елементи керування в програмі, такі як дозволи на читання, запис, адміністрування та політики ввімкнення на рівнях команд і запитів. Можливість звітувати про групи, користувачів і використання програм із доступом до записів відеосеансів забезпечує глибоку видимість. Також перевірте наявність додаткових вбудованих функцій безпеки, таких як ізольоване програмне середовище, хмарний IPS і DLP.

Нарешті сьомий пункт - розглянемо, як рішення ZTNA можна розширити, щоб захистити інші випадки використання — доступ до філії (FWaaS), доступ до Інтернету (SWG) і доступ до SaaS — через Security Service Edge (SSE). Захист віддаленого ZTNA є критично важливим кроком до ширшої архітектури безпеки без довіри.

Віддалений доступ повинен забезпечувати безпеку доступу до будь-якої внутрішньої корпоративної програми, що знаходиться в центрі обробки даних, IaaS, публічних або приватних хмарах. Наприклад віддалений доступ Check Point Harmony Connect можна реалізувати двома способами.

Перший - це безклієнтський доступ на рівні додатків: застосовуйте інтуїтивно зрозумілий ZTNA до веб-додатків, баз даних, віддалених робочих столів і серверів SSH за допомогою детальних елементів керування в додатку. Цей варіант ідеально підходить для захисту віддаленого доступу з некерованих пристроїв (BYOD) і сторонніх партнерів, оскільки агент не потрібен. Він також забезпечує безпечний доступ для команд інженерів і DevOps, яким потрібні широкі можливості хмарної автоматизації, включаючи PAM-як-сервіс, до мультихмарних і приватних ресурсів.

Другий спосіб - доступ на рівні мережі на основі клієнта: цей варіант VPN як послуги ідеально підходить для забезпечення доступу співробітників із керованих пристроїв. Він включає вбудовану хмарну DLP і провідну в галузі хмарну IPS для захисту програм від останніх уразливостей, таких як Log4J.

Оцінюючи рішення Zero Trust Network Access пам'ятайте про сім ключових міркувань.

27 июля 2022 г., 17:56

Kubernetes надає розробникам значні можливості автоматизації для розгортання, керування, масштабування та забезпечення доступності контейнерних програм. Але при цьому виникають й нові складнощі, які створюють унікальні виклики безпеці.

З точки зору спеціалістів Check Point, найпоширеніші проблеми безпеки Kubernetes зводяться до чотирьох.

По-перше, це невірна конфігурація. Декларативний характер оркестровки контейнерів створює значні ризики неправильної конфігурації. Ці ризики можуть збільшити площу атаки для хмарних програм або навіть відкрити конфіденційні дані. До вразливих розгортань приводить лише одна неправильна конфігурація.

По-друге, інцидент безпеки під час виконання. Інциденти безпеки під час виконання можуть включати активацію прихованого зловмисного ПЗ всередині зображень контейнера, атаки на підвищення привілеїв або слабкі засоби контролю доступу, що дозволяють запускати неавторизовані контейнери.

Третє занепокоєння викликає велика вразливість для виправлення. Це занепокоєння дещо пояснюється само собою. Основні вразливості – це серйозні недоліки, які можуть призвести до найгірших бізнес-результатів, як-от втрата/порушення даних або тривалий час простою програми. Усунення основних вразливостей швидко переходить до верхньої частини списку пріоритетів, що може затримати оновлення функцій або розгортання програми.

І, нарешті, четверте - невдалий аудит. Сучасні підприємства повинні дотримуватися чітких правил дотримання конфіденційності даних. Порушення цих правил може призвести до великих штрафів і нашкодити репутації. Аудит журналів Kubernetes може виявити проблеми відповідності у контейнерних екосистемах. Такий висновок явно викликає занепокоєння, оскільки він підкреслює збої відповідності у середовищах розробки.

Тому треба постійно дбати про безпеку Kubernetes. Першою причиною для турботи про безпеку Kubernetes є те, що вона безпосередньо впливає на роботу DevOps компанії. Гнучкість, яку обіцяє оркестровка контейнера, швидко зменшується, коли проблеми з безпекою починають заважати робочим процесам збирання та розгортання.

Інша, ширша бізнес-причина, полягає в тому, що недоліки безпеки, залишені без уваги у виробничих середовищах, можуть призвести до серйозних порушень даних. У світі, де в середньому витік даних коштує 4,24 мільйона доларів, для більшості компаній це неприйнятний результат. І ця вартість навіть не враховує репутаційну шкоду, завдану ЗМІ.

Щодо безпеки Kubernetes можна багато чого розглянути, але наступні чотири поради стануть чудовою основою для безпечнішої екосистеми контейнерів.

Перша - це створення безпеки на етапі розробки. Традиційне сприйняття безпеки полягає в тому, що вона перешкоджає гнучкості розвитку. Але поява та виявлення проблем із безпекою під час розгортання програми Kubernetes зрештою сповільнює все та затримує розгортання, оскільки проблеми, які можна було виявити та усунути раніше, виявляються лише пізніше.

Відповідь полягає в застосуванні підходу DevSecOps, який включає безпеку як фундаментальний аспект усіх етапів життєвого циклу розробки програми.

Порада друга - стережіться неправильних налаштувань. Незалежно від того, налаштовуєте ви щось у площині керування, робочих вузлах або створюєте образ контейнера з власного коду, компоненти архітектури Kubernetes чутливі до низки різних ризиків неправильної конфігурації. Ці ризики включають незахищені порти та надмірні дозволи.

Кращий спосіб спостерігати за неправильними конфігураціями — доручити це AI. В ідеалі треба використовувати механізм сканування на основі AI, який відстежує та виявляє неправильні конфігурації безпеки.

Третя порада полягає у використанні "секретів" Kubernetes. Вони забезпечують авторизацію, облікові дані для автентифікації та ключі, які надають доступ до ресурсів, необхідних для належної роботи ваших програм. Ці ресурси можуть включати конфіденційні бази даних, інші програми чи навколишню інфраструктуру. Оскільки секрети відокремлюються від коду програми та зберігаються як об’єкти, програмі не потрібно зберігати вміст секрету.

Це відокремлення робить необхідні ресурси доступними без необхідності зберігати секретний вміст у зображеннях контейнерів або визначеннях модулів і надавати їх непотрібній видимості.

І черверта порада - інвестуйте в стратегії безпеки та інструменти. Схоже, впровадження Kubernetes продовжиться, оскільки все більше організацій прагнуть скоротити витрати на ІТ більш ніж на 20%. Цей основний вплив часто привертає увагу ключових осіб, які приймають рішення.

Деякі відповідні типи інструментів і стратегії для кращого захисту середовищ Kubernetes включають, зокрема, автоматизовані механізми безпеки коду, які швидко виявляють загрози безпеці в режимі реального часу протягом усього процесу розробки; сканування та перевірку зображень контейнерів для позначення вразливостей і видалення шкідливих зображень та комплексну платформу керування даними, яка забезпечує захист даних, аварійне відновлення та можливості захисту даних. Корисно також дотримуватись принципу найменших привілеїв під час керування контролем доступу на основі ролей.

Але без належної інтеграції безпеки у ваші робочі процеси проблеми безпеки перешкоджатимуть успіху цих зусиль. Тому треба по цьому напрямку працювати з професіоналами з безпеки.

29 июня 2022 г., 16:58

Останні події доводять, що безпека кінцевих точок є важливішою, ніж будь-коли, оскільки перехід до віддаленої та гібридної роботи розширив зону атаки, а нещодавно агресія росії призвела до ще більшого зростання кібератак. Тому ось 5 найважливіших питань, які ви повинні задати, коли ви розмірковуєте про рішення цього питання.

1. Чи захищена моя організація від складних програм-вимагачів нульового дня та атак ботів?

Віддалена робота та прискорене впровадження хмари призвели до глобального зростання атак програм-вимагачів. Check Point Research виявила збільшення атак програм-вимагачів на 93% за останній рік. Крім того, ми фіксуємо збільшення платежів за програмами-вимагачі на 100% та такі нові тенденції, як Ransomware-as-a-Service та Mobile Ransomware.

Рішення Endpoint protection (EPP) та Endpoint Detection and Response (EDR) служать першою і останньою лінією захисту від зростаючої хвилі таких атак. Після зараження комп’ютера користувача загроза може переміщатися далі та легко заражати інші кінцеві пристрої та корпоративні активи.

Ваше рішення безпеки кінцевої точки повинно мати захист під час виконання від програм-вимагачів із миттєвим автоматизованим усуненням. І робити це навіть у автономному режимі, щоб блокувати повний ланцюжок атак.

2. Чи відповідає моє рішення безпеки кінцевої точки існуючим та новим нормам?

Сувора відповідність нормативним вимогам забезпечує впевненість у тому, що ваше рішення безпеки кінцевої точки є безпечним і надійним для використання.

У світлі нових правил, які з’явилися через поточну геополітичну ситуацію, ви повинні точно зʼясувати, чи відповідає необхідним вимогам вибране рішення та чи є воно безпечним у використанні.

3. Чи є моє рішення безпеки кінцевої точки ефективним у виявленні груп загроз з російської бази за оцінками MITRE 2022 року?

Оцінки MITER моделюють реальні кіберзагрози для перевірки продуктивності рішень безпеки кінцевих точок.

Під час цьогорічного тесту MITER Engenuity імітував атаки російських груп загроз Wizard Spider та Sandworm. Ці групи протягом останніх п’яти років використовували складне шкідливе програмне забезпечення та комплексну тактику для здійснення атак на фінансові послуги і організації HoReCa, що призвело до крадіжки понад одного мільярда доларів у сотнях компаній.

Ваше рішення безпеки кінцевої точки має виявляти такі атаки та реагувати на них, тому слід переглянути результати останніх оцінок MITRE, як показано на графіку нижче.

4. Як забезпечити безпеку всіх вхідних файлів, не впливаючи на продуктивність співробітників?

У світі, що швидко розвивається, організації не можуть дозволити собі витрачати жодну хвилину на перевірку вхідних файлів з електронної пошти, Інтернету чи знімних пристроїв, і з другого боку дозвіл завантажувати файли на комп’ютери користувачів до того, як системи перевірять їх, є значним ризиком для організацій. Ваше рішення безпеки кінцевої точки повинно мати функцію автоматичного очищення файлів, також відому як зняття та відновлення вмісту (Content Disarm and Reconstruction, CDR). Таким чином, атаки проактивно запобігаються шляхом видалення вмісту з експлойтом, та наданням очищених версій файлів за лічені секунди, щоб забезпечити безперервність бізнесу.

5. Чи захищає моє рішення безпеки кінцевої точки мою організацію від фішингових атак, навіть тих, які ніколи раніше не спостерігалися (наприклад, фішинг нульового дня)?

Люди є найслабшою ланкою в ланцюзі забезпечення кібербезпеки. Залишатися на крок попереду хакерів стає ще важливішим в епоху, коли соціальна інженерія постійно використовується хакерами, щоб нічого не підозрюючи користувачі надали конфіденційну інформацію. Щоб належним чином боротися з цією тенденцією, ви повинні мати рішення, яке запобігає крадіжці облікових даних та шахрайству, а також для боротьби з невідомими фішинговими сайтами.

Не всі системи безпеки кінцевої точки відповідають означеним пунктам тому будьте уважні та вибирайте рішення з розумом.

23 июня 2022 г., 18:15

П’ять років тому, у травні 2017 р., світ став жертвою масштабної атаки програми-вимагача, відомої як WannaCry. Атака мала безпрецедентний масштаб і поширилася по всьому світу, як лісова пожежа, і лише за кілька днів постраждали понад 200 тис. комп’ютерів Windows у 150 країнах. Збитки від атаки становили мільярди доларів.

Приблизно за місяць до атаки WannaCry хакерська група під назвою Shadow Brokers публічно розповіла про експлойт, розроблений «Агентством національної безпеки» (АНБ). Цей експлойт, який отримав назву EternalBlue, був заснований на вразливості в Windows SMB і дозволяв виконувати код на віддаленій машині. Хоча виправлення вразливості було випущено компанією Microsoft до витоку інформації про Shadow Brokers, багато комп’ютерів у всьому світі залишалися без апдейту і, отже, вразливими, що дозволило EternalBlue стати ключем до прикрого успіху WannaCry. Оснащені надзвичайними можливостями поперечного переміщення на основі витоку коду АНБ, прості зловмисні програми-вимагачі були модернізовані в одну з найпомітніших глобальних кібератак, які спостерігалися.

Однією з топових жертв WannaCry була «Національна служба охорони здоров’я Великобританії» (NHS), яка працювала з великою кількістю вразливих машин, і тому постраждала особливо сильно – третина лікарень NHS була блокована атакою. Серед інших серйозних жертв глобальної пандемії були іспанська телекомунікаційна служба Telefonica, а також телекомунікаційні провайдери, банки. Спалах було зупинено, коли дослідники ввімкнули «перемикач знищення», жорстко закодований у шкідливому програмному забезпеченні – хоча це не допомогло вже зашифрованим системам, але ж різко сповільнило поширення інфекції.

18 грудня 2017 р. уряд США офіційно оголосив, що публічно вважає Північну Корею головним винуватцем атаки WannaCry, такі висновки також підтримали Канада, Нова Зеландія, Японія та Велика Британія. Пізніше, у вересні 2018 р., «Міністерство юстиції США» оголосило перші офіційні звинувачення проти громадянина Північної Кореї Пак Джін Хьока (Park Jin-Hyok). «Міністерство юстиції» стверджувало, що Парк був північнокорейським хакером, який працював у складі спонсорованої урядом хакерської групи, відомої як Lazarus Group, а також брав участь в атаці WannaCry, серед інших видів діяльності.

Досі широко обговорюється, що було основною метою WannaCry. Традиційно, шкідливе програмне забезпечення націлене на вимагання грошей у жертв, і на цей раз це теж було присутньо, оскільки фінанси для режиму Північної Кореї конче потрібні. Але ж все вказує на те, що окрім грошового аспекту нападники з Lazarus Group у першу чергу шукали хаосу, паніки та руйнування.

Атака WannaCry змінила гру у сегменті кібербезпеки. Як перша багатовекторна кібератака глобального масштабу, реалізована спонсорованими державою акторами, вона ознаменувала поворотний момент у середовищі кібербезпеки, надихаючи акторів у всьому світі та впливаючи на весь ландшафт загроз протягом наступних п’яти років дотепер.

Спалах WannaCry, бувши політично заохочуваним із самого початку, підштовхнув до ідеї використовувати програму-вимагач для конкретних інтересів держави. Влітку 2017 р., через місяць після атаки WannaCry, Україна зазнала катастрофічної кібератаки NotPetya, яка серйозно вплинула на банки, громадський транспорт, енергокомпанії та державний сектор. Атака була здійснена Sandworm, групою хакерів російської військової розвідки, і була призначена як кульмінаційний удар по Україні у багаторічній кібервійні, яку росія здійснювала проти нашої країни. Однак з України атака швидко поширилася по всьому світу: ймовірно, натхненний невдалим успіхом WannaCry, NotPetya також використовував EternalBlue для поширення між комп’ютерами, максимізуючи охоплення і, отже, шкоду. Цього разу він, безперечно, був розроблений не для того, щоб заробляти гроші, а щоб швидко поширюватися та завдавати шкоди, з правдоподібно заперечуваним прикриттям «вимагача», не даючи жертвам спосіб отримати їх дані та надовго пошкодити операції. Кілька великих державних компаній розкрили в заявках про цінні папери, що атака коштувала їм сотні мільйонів доларів у зв’язку з втратою бізнесу та відновленням. Серед них були глобальна транспортна компанія Maersk, фармацевтичний гігант Merck та ряд лікарень у США.

У 2020 р. підтримані іранською національною державою зловмисники також почали додавати варіанти програм-вимагачів у свої атаки. Операції з програмами-вимагачами показали себе як потужний інструмент для зриву або дискредитації його жертв. У період з 2020 по 2021 рр. було виявлено щонайменше шість іранських груп загроз, включаючи MosesStaff, Pay2Key, Black Shadow і APT35, які розгортали варіанти програм-вимагачів, спрямовані насамперед на головних ворогів іранського режиму – Ізраїль та США.

Нарешті у 2022 р., з початком агресії росії, було виявлено численні передові кібератаки на українські цілі. Одна з цих кампаній використовувала шкідливе програмне забезпечення wiper під назвою HermeticWiper у поєднанні з вимагачем під назвою HermeticRansom. Код і робочий процес цього ПЗ на основі GoLang є відносно простими й, схоже, були створені поспішно, що вказує на те, що вони використовувалися як приманка для запобігання доступу жертв до своїх даних, водночас покращуючи ефективність інших короткочасних кібератак. HermeticRansom було розгорнуто одночасно з HermeticWiper, спрямованим на фінансові та державні структури з України, Латвії та Литви.

З огляду на успіх усіх цих операцій – де увага громадськості та масове знищення мереж є визначенням успіху – можна однозначно говорити про те, що спадщина WannaCry все ще жива, надихаючи на використання програм-вимагачів такими країнами, як Північна Корея, Іран та росія. Програми-вимагачі все ще залишаються цілеспрямованим інструментом у досягненні їх політичного порядку денного, незалежно від того, чи завдає воно реальної шкоди, чи фактично вимагає вимоги викупу за криптовалюту, яка є надійним інструментом для ухилення від санкцій.

В епоху WannaCry 2017 р. вимагачі широко розповсюджувалися у великих масштабах за допомогою масових спам-кампаній електронної пошти та завантажень на машині, яким сприяли набори Exploit Kit: кожен і будь-хто міг стати ціллю. Атаки Drive-by дозволили заражати жертв, які несвідомо відвідали зламаний вебсайт, без будь-яких додаткових дій, значною мірою покладаючись на невиправлені браузери та плагіни, такі як Internet Explorer та Adobe Flash, для успішної експлуатації. Спам-кампанії spray and pray з розповсюдження програм-вимагачів покладалися на техніку соціальної інженерії, щоб змусити жертву запустити програму-вимагач, і зазвичай розповсюджувалися через спам-ботнети. Одним з найуспішніших прикладів використання обох методів доставлення spray and pray було ПЗ GandCrab, чиї оператори та філії зібрали загалом приблизно 2 млрд дол. у вигляді викупу в рамках своїх численних кампаній.

З розвитком антивірусного захисту та падінням комплектів експлойтів розповсюдження спаму програм-вимагачів застаріло, і кіберзлочинці дізналися, що одна успішна корпоративна жертва може приносити такий же дохід, як сотні рядових користувачів, і зусиль потребується менше. У 2018 р. розповсюдження програм-вимагачів перейшло від гри з цифрами до більш цілеспрямованого підходу big game hunting, коли кіберзлочинці знаходять – або навіть купують – свій шлях до корпоративних організацій. В результаті ті, хто стояв за основними сімействами шкідливих програм, які починалися як банківські трояни, такі як Emotet, Trickbot, Dridex, Qbot та інші, змінили фокус своїх операцій з ботнетами на пошук відповідних цілей.

Після того, як початкове зараження в корпоративному середовищі досягнуто, суб’єкти загрози проводять широку розвідку, спрямовану на виявлення найбільш прибуткових цілей. Зловмисники проводять дні, а іноді й тижні, досліджуючи зламані мережі, щоб знайти цінні активи та видалити всі можливі резервні копії, максимізуючи таким чином шкоду. Перевірка та складність таких цільових операцій проти підприємств з часом перетворили операції з вимагачами у бізнес зо всіма притаманними рисами. Сьогодні такі групи проводять не тільки складну технічну операцію, включаючи розробку інструментів та допоміжної інфраструктури, але й підтримують бізнес-операцію, пов’язану з отриманням початкового доступу до прибуткових цілей, оцінкою платоспроможності компанії, збором інформації про жертв – все для того, щоб максимізувати свій прибуток.

У наступні кілька років суб’єкти впровадження загроз почали розробляти інноваційні способи збільшення своїх доходів. Спочатку шляхом переходу на корпоративні цілі, а згодом і шляхом додаткового тиску на них, щоб вони платили. У 2020 р. з’явилася стратегія подвійного вимагання, і до сьогодні вона вважається звичайною практикою у світі програм-вимагачів. Це багатоетапна атака, яка поєднує традиційне шифрування файлів жертви та ексфільтрацію їхніх даних за межі компанії на сервери, які контролюються зловмисниками. Потім до жертви доводиться, що є доступ до її конфіденційних даних, і погрожують оприлюднити зламані дані, якщо викуп не буде сплачений у визначений термін. Це створює додатковий тиск на жертв, щоб вони задовольнили вимоги зловмисників, а також наражає жертву на потенційні санкції з боку регуляторів із захисту даних. Щоб посилити подвійне вимагання, більшість груп злочинців створили блоги сорому, де вони публікують імена, а в деяких випадках і дані жертв, які не бажають платити викуп.

Ще гірше те, що в кінці 2020 р. був знайдений додатковий варіант ще більшого тиску на жертв. Він називається «потрійним вимаганням» і включає вимоги, засновані на загрозі додаткового пошкодження інфраструктури, наприклад, DDoS-атаки на ресурси жертв, поки вони не сплатять, або вимагання з використанням погроз третім особам. Наприклад, у жовтні 2020 р. клініка Вастаамо у Фінляндії оголосила, що стала жертвою спланованої атаки, яка завершилася масштабною крадіжкою даних пацієнтів. На додаток до викупу, який вимагали від самого постачальника медичних послуг, зловмисники надсилали окремим пацієнтам менші вимоги викупу, погрожуючи опублікувати їхні конфіденційні нотатки сеансу терапевта. Ідея потрійного вимагання була швидко сприйнята іншими зловмисниками: наприклад, одна із найвідоміших груп, банда REvil, надавала своїм філіям зашифровані голосові дзвінки VoIP журналістам та колегам, використовуючи треті сторони, щоб посилити тиск на жертв.

Еволюція операцій з вимагачами завжди була спрямована на збільшення платежів. З роками банди вимагачів дізналися, що резонансні цілі можуть приносити їм більше доходу. У 2018-2019 рр., хоча більшість урядових організацій не були готові до зростаючої загрози програм-вимагачів, афілійовані групи помітили, що державний сектор, особливо на державному та муніципальному рівнях, був легкою мішенню. Деяким з них, наприклад в американському місту Балтімор, навіть довелося двічі боротися з атаками програм-вимагачів.

Зростання ставок і збільшення популярності цілей досягли свого піка в травні 2021 р. після атаки програм-вимагачів на Colonial Pipeline, яка перекрила основний газопровід і газопровід для реактивного палива на великих ділянках південного та східного узбережжя і призвела до дефіциту палива. Цей інцидент, коли критична національна інфраструктура стала заручником вимагачів, змусив уряд США та багатьох інших після цього змінити свою позицію щодо таких атак. Вони перейшли від превентивних і реактивних заходів до проактивних наступальних операцій, спрямованих на самих операторів програм-вимагачів, а також на їх фінансування та допоміжну інфраструктуру.

Після цього в США «Міністерство юстиції» (DoJ) визначило ПЗ-вимагач як загрозу національній безпеці, поставивши його на той же рівень пріоритету, що й тероризм. Управління з контролю за іноземними активами (OFAC) запровадило свої перші санкції проти російської біржі віртуальної валюти SUEX, яка бере участь у виплаті злочинцям-вимагачам. Кілька місяців по тому Європейський Союз і ще 31 країна оголосили, що приєднаються до зусиль, щоб зруйнувати додаткові канали криптовалюти, намагаючись пошкодити процес відмивання грошей, який часто супроводжується операціями з вимаганням. Того ж місяця уряд Австралії оприлюднив «План дій щодо програм-вимагачів», який включає формування нової спеціальної групи та суворіші покарання для зловмисників-вимагачів.

Ці заходи дозволили збільшити бюджети на боротьбу з кіберзлочинністю та посилити спільну співпрацю між різними урядовими та правоохоронними органами через кордони. Після нової позиції правоохоронних органів у різних країнах було затримано кілька операторів програм-вимагачів і їх філії. Серед найбільш значущих була міжнародна спільна операція Інтерполу під назвою «Операція «Циклон» у листопаді 2021 р. Це призвело до захоплення інфраструктури та арештів філій з відмивання грошей Cl0p, групи, відповідальної за порушення Accellion, що спричинило численні подвійні та потрійні вимагання протягом 2021 р. Крім того, «Міністерство юстиції США» та інші федеральні агентства продовжували заходи проти REvil.

Серед них були арешти учасників, арешт 6 млн дол. у вигляді викупу, конфіскація пристроїв і програма винагород на суму 10 млн дол. У січні 2022 р. влада росії повідомила, що ліквідувала злочинну групу REvil і висунула звинувачення кільком її членам.

Протягом останніх п’яти років операції з програм-вимагачів пройшли довгий шлях від випадкового розсилання електронних листів до багатомільйонних кампаній, з цілеспрямованими та керованими атаками, що впливають на організації майже в будь-якому місці на Землі та в будь-якій галузі. Хоча західні країни після всіх цих років почали дуже серйозно ставитися до проблеми, економіка програм-вимагачів все ще процвітає в основному завдяки тому, що місцеві правоохоронні органи закривають очі на банди, які базуються переважно у Східній Європі. Тіньова економіка програм-вимагачів повністю заснована на криптовалютах, і поки розгортається війна, санкції, запроваджені США проти крипто-злочинів, продовжують швидко розширюватися. Лише у квітні 2022 р. OFAC санкціонував Garantex, біржу віртуальних валют, а також найбільший і найвідоміший у світі ринок даркнету, Hydra Market, у скоординованих міжнародних зусиллях, щоб зупинити поширення зловмисних послуг кіберзлочинності, небезпечних наркотиків та інших незаконних пропозицій.

Однак приклад підтримуваного Північною Кореєю WannaCry знову нагадає нам, що країни, які керують своєю економікою під жорсткими санкціями, мають тенденцію проводити та використовувати кібероперації для власних цілей. Отже, враховуючи поточну ситуацію, не можна очікувати, що «Золота ера» програм-вимагачів завершиться найближчим часом.

Щоб відзначити 5-ту річницю атаки WannaCry, Check Point створив центр Ransomware зі звітами, блогами, вебінарами, подкастами, відео та статистикою в реальному часі про атаки програм-вимагачів та їх вплив.

23 марта 2022 г., 8:25

За перші три дні війни кібератаки на уряд та військовий сектор України зросли на приголомшливі 196%. Відтоді показник знизився на 50%, як звітує Check Point Research. Проте кібератаки на всі галузі, а не лише на державний/військовий сектор зросли до найвищої позначки з початку 2022 року.

В Україні середній рівень атак на одну організацію минулого тижня становив 1466, що на 20% вище, ніж до початку війни, і на 13% вище, ніж у перші два тижні агресії. При цьому кількість активних мереж в країні через надзвичайну ситуацію значно скоротилася - на 27%.

Також треба зазначити, що у світі середній показник на одну організацію минулого тижня становив 1266, що на 14% вище, ніж до початку війни в Україні.

Зниження атак на урядовий та військовий сектор Check Point Research пояснює тим, що після першої хвилі хакери зрозуміли що має сенс атакувати, а що потребує надмірних зусиль. Іншими словами, вони відновили «звичайний бізнес». Крім того, змінився фокус атак — зараз вони більш спрямовані на рішення локальних задач, наприклад стають частиною дипломатичного впливу, активніше використовується фішинг.

Слід зауважити, що зменшення кількості атак за минулий тиждень не можна розглядати як зниження потенційних ризиків кібербезпеки, які дуже зросли в умовах, що склалися в Україні.

2 февраля 2022 г., 11:05

Команда Check Point Research опубликовала отчет 2022 Security Report, в котором среди прочего отражена тема в отношении того, какие инструменты и методы использовали киберпреступники в прошлом году для атак на организации по всему миру.

В 2021 организации еженедельно подвергались кибератакам на 50% чаще, чем годом ранее. На организации из сектора образования приходилось в среднем 1605 атак в неделю (рост на 75%), на структуры из государственной и военной сфер - 1136 раз (рост на 47%), на организации из сферы коммуникаций - 1 079 раз (рост на 51%). Самое большое увеличение атак - 146% - наблюдалось на производителей программного обеспечения.

Печально известный взлом SolarWinds заложил основу для других атак на цепочки поставок. В 2021 году злоумышленники провели множество сложных атак, таких как Codecov в апреле, Kaseya в июле. В декабре была обнаружена уязвимость Log4j. Взрывной эффект, достигнутый благодаря одной уязвимости в библиотеке с открытым исходным кодом, показал огромный риск, присущий цепочкам поставок программного обеспечения.

В 2021 году участились атаки на объекты критической инфраструктуры, что нарушило привычный ритм жизни многих людей, а в некоторых случаях даже угрожало их физической безопасности.

В прошлом году уязвимости облачных провайдеров стали гораздо более пугающими. Некоторые из них, раскрытые в нынешнем году, позволяли злоумышленникам в течение различных периодов времени выполнять произвольный код, повышать привилегии до уровня суперпользователя, получать доступ к большому количеству частного контента и даже переходить из одной среды в другую.

Можно говорить про изменения в ландшафте мобильных угроз. На протяжении года злоумышленники активно использовали smishing (SMS-фишинг) для распространения вредоносного ПО; взламывали аккаунты в социальных сетях, чтобы получить доступ к мобильным устройствам. Продолжающаяся цифровизация банковского сектора привела к появлению различных приложений, предназначенных для снижения числа личных, физических взаимодействий, что, в свою очередь, привело к распространению новых угроз.

В 2021 году правительства и правоохранительные органы изменили свою позицию по отношению к организованным группировкам вымогателей. Они перешли от пассивных или упреждающих мер к проактивным операциям против операторов, их фондов и вспомогательной инфраструктуры. Особенно серьезные изменения произошли после майского инцидента с трубопроводом Colonial Pipeline.

Также стоит отметить, что один из самых опасных и печально известных ботнетов вновь вернулся. В ноябре команда Check Point Research обнаружила, что активность вредоносной программы составляет не менее 50% от уровня, который наблюдали в январе 2021 года, незадолго до первоначального уничтожения. Это продолжилось и в декабре — злоумышленники провели несколько кампаний. Скорее всего, это сохранится и в текущем году - или до следующей попытки уничтожения.

За прошлые месяцы мы увидели, что злоумышленники все больше внимания уделяют мобильным устройствам, что облачные сервисы подвергаются атакам.

Но в 2021 году мы также стали свидетелями того, что целостность экосистемы вымогателей нарушается, поскольку правоохранительные органы по всему миру решили занять более жесткую позицию в отношении группировок. Шокирующие события заставили правительства разных стран осознать необходимость более активного подхода к борьбе с кибер-рисками.

14 января 2022 г., 11:35

Check Point Research опубликовала истатистику по кибератакам в 2021 году - было зафиксировано увеличение числа кибератак на корпоративные сети на 50% в годовом сравнении. Причем пик пришелся на декабрь (925 нападений на организацию в неделю) - вероятнее всего из-за эксплуатации Log4J.

Самый высокий процент кибератак по сравнению с прошлым годом наблюдаляся в Европе. А среди самых атакуемых отраслей в мире первое место занял сектор образования и исследований.

Стоит отметить, что хакеры продолжают внедрять инновационные подходы и решения. Новые методы проникновения и способы уклонения от обнаружения значительно облегчили хакерам реализацию их планов. Больше всего тревожит то, что некоторые ключевые социальные секторы попали в список наиболее атакованных. Государственные организации, компании из сфер образования и здравоохранения вошли в пятерку самых атакуемых отраслей в мире.

И как ожидают аналитики Check Point Research, эти цифры в 2022 году будут только расти. Злоумышленники продолжат внедрять новые инструменты и методы для проведения кибератак, особенно с использованием программ-вымогателей. Можно сказать, что сейчас у нас киберпандемия. И даже самые простые меры, такие как установка исправлений, сегментация сетей и обучение сотрудников могут сделать мир более безопасным.

Базовые рекомендации по безопасности остаются неизменными:

• Заботьтесь о предупреждении угроз, а не об их обнаружении;

• Защищайте все возможные рубежи;

• Устанавливайте обновления сразу, как они будут доступны;

• Сегментируйте свои сети;

• Обучайте сотрудников;

• Внедряйте передовые технологии безопасности.

|

|

|