| +911 –≥–Ψ–Μ–Ψ―¹–Ψ–≤ |

|

–£ –Ϋ–Α―΅–Α–Μ–Β ―ç―²–Ψ–≥–Ψ –Φ–Β―¹―è―Ü–Α –Η―¹―¹–Μ–Β–¥–Ψ–≤–Α―²–Β–Μ–Η –±–Β–Ζ–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―²–Η –ü–û (–≤ –Ω―Ä–Ψ―¹―²–Ψ–Ϋ–Α―Ä–Ψ–¥―¨–Β - ―Ö–Α–Κ–Β―Ä―΄) –Η–Ζ –Κ–Ψ–Φ–Ω–Α–Ϋ–Η–Η Bluebox Labs –Ψ–±–Ϋ–Α―Ä―É–Ε–Η–Μ–Η ―¹–Β―Ä―¨―ë–Ζ–Ϋ―É―é ―É―è–Ζ–≤–Η–Φ–Ψ―¹―²―¨ –Ω―Ä–Α–Κ―²–Η―΅–Β―¹–Κ–Η –≤–Ψ –≤―¹–Β―Ö –≤–Β―Ä―¹–Η―è―Ö –û–Γ Android –Η –≤―¹–Β―Ö ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α―Ö –Ϋ–Α –Ψ―¹–Ϋ–Ψ–≤–Β ―ç―²–Ψ–Ι –û–Γ. –Θ―è–Ζ–≤–Η–Φ–Ψ―¹―²―¨, –Κ–Ψ–Ϋ–Β―΅–Ϋ–Ψ, ―¹–Β―Ä―¨―ë–Ζ–Ϋ–Α―è, –Ϋ–Ψ –Μ–Ψ–Κ–Α–Μ―¨–Ϋ–Α―è. –ß―²–Ψ –Ψ–Ζ–Ϋ–Α―΅–Α–Β―² - –±–Β–Ζ –Ω–Ψ–Μ―É―΅–Β–Ϋ–Η―è –Ω–Ψ–Μ–Ϋ–Ψ–≥–Ψ –¥–Ψ―¹―²―É–Ω–Α –Κ ―É―¹―²―Ä–Ψ–Ι―¹―²–≤―É, –Ω–Ψ ―¹―É―²–Η, –Ϋ–Η―΅–Β–≥–Ψ –Ψ–Ω–Α―¹–Ϋ–Ψ–≥–Ψ ―¹ –Ϋ–Η–Φ ―¹–¥–Β–Μ–Α―²―¨ –Ϋ–Β–Μ―¨–Ζ―è. –ù–Ψ. –ï―¹–Μ–Η –Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α―²–Β–Μ―é ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α –Ζ–Μ–Ψ―É–Φ―΄―à–Μ–Β–Ϋ–Ϋ–Η–Κ–Η ―É–Φ―É–¥―Ä―è―²―¹―è "–Ω–Ψ–¥―¹―É–Ϋ―É―²―¨" –Φ–Ψ–¥–Η―³–Η―Ü–Η―Ä–Ψ–≤–Α–Ϋ–Ϋ―΄–Ι –Η–Ϋ―¹―²–Α–Μ–Μ―è―Ü–Η–Ψ–Ϋ–Ϋ―΄–Ι ―³–Α–Ι–Μ - –Φ–Ψ–Ε–Β―² –Ω–Ψ–Μ―É―΅–Η―²―¨―¹―è –±–Β–¥–Α. –ù―É –Η –Β―¹―²―¨ –Ω–Α―Ä–Α–Ϋ–Ψ–Η–¥–Α–Μ―¨–Ϋ–Α―è –≤–Β―Ä―¹–Η―è –≤―²–Ψ―Ä–Ψ–≥–Ψ –Ω―É―²–Η –Η―¹–Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α–Ϋ–Η―è ―É―è–Ζ–≤–Η–Φ–Ψ―¹―²–Η - –Η–Ϋ―¹―²–Α–Μ–Μ―è―Ü–Η―è ―¹–Ω–Β―Ü–Η–Α–Μ―¨–Ϋ–Ψ–≥–Ψ –Φ–Ψ–¥–Η―³–Η―Ü–Η―Ä–Ψ–≤–Α–Ϋ–Ϋ–Ψ–≥–Ψ ―³–Α–Ι–Μ–Α –Ϋ–Β–Ω–Ψ―¹―Ä–Β–¥―¹―²–≤–Β–Ϋ–Ϋ–Ψ –Ω―Ä–Ψ–Η–Ζ–≤–Ψ–¥–Η―²–Β–Μ–Β–Φ ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α. –ù–Β –±–Β―Ä―É―¹―¨ ―¹―É–¥–Η―²―¨ –Ϋ–Α―¹–Κ–Ψ–Μ―¨–Κ–Ψ –≤―¹―ë ―ç―²–Ψ ―Ä–Β–Α–Μ―¨–Ϋ–Ψ –Ψ–Ω–Α―¹–Ϋ–Ψ, –¥–Α–≤–Α–Ι―²–Β –Μ―É―΅―à–Β ―Ä–Α–Ζ–±–Β―Ä―ë–Φ―¹―è ―Ö–Ψ―²―¨ –Ω–Ψ–≤–Β―Ä―Ö–Ϋ–Ψ―¹―²–Ϋ–Ψ –≤ "–Α–¥―¹–Κ–Ψ–Ι –Φ–Β―Ö–Α–Ϋ–Η–Κ–Β" ―ç―²–Ψ–Ι ―É―è–Ζ–≤–Η–Φ–Ψ―¹―²–Η. –ß―²–Ψ–±―΄ –Ϋ–Β –≥–Α–¥–Α―²―¨ –Η –Ϋ–Β –Ω―É–≥–Α―²―¨―¹―è.

–ö–Α–Ε–¥–Ψ–Β –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Β Android ―Ö–Α―Ä–Α–Κ―²–Β―Ä–Η–Ζ―É–Β―²―¹―è "―¹–Ψ–Ω―Ä–Ψ–≤–Ψ–Ε–¥–Α―é―â–Β–Ι –Β–≥–Ψ" –Ϋ–Β–Ψ―²―ä–Β–Φ–Μ–Β–Φ–Ψ–Ι –Ζ–Α―à–Η―³―Ä–Ψ–≤–Α–Ϋ–Ϋ–Ψ–Ι ―¹–Η–≥–Ϋ–Α―²―É―Ä–Ψ–Ι (–≥―Ä―É–±–Ψ –≥–Ψ–≤–Ψ―Ä―è - –Κ–Ψ–Ϋ―²―Ä–Ψ–Μ―¨–Ϋ–Ψ–Ι ―¹―É–Φ–Φ–Ψ–Ι), –Ω–Ψ–Ζ–≤–Ψ–Μ―è―é―â–Β–Ι –Μ–Β–≥–Κ–Ψ –Ψ–Ω―Ä–Β–¥–Β–Μ–Η―²―¨ ―³–Α–Κ―² –Φ–Ψ–¥–Η―³–Η–Κ–Α―Ü–Η–Η –Κ–Ψ–¥–Α –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η―è. –£―΄―è–≤–Μ–Β–Ϋ–Ϋ–Α―è ―É―è–Ζ–≤–Η–Φ–Ψ―¹―²―¨ –Ω–Ψ–Ζ–≤–Ψ–Μ―è–Β―² ―¹–≤–Β―¹―²–Η ―¹–Φ―΄―¹–Μ –≤―¹–Β–Ι ―ç―²–Ψ–Ι ―¹–Η―¹―²–Β–Φ―΄ –Ζ–Α―â–Η―²―΄ –Ω―Ä–Ψ–≥―Ä–Α–Φ–Φ –Ψ―² –Φ–Ψ–¥–Η―³–Η–Κ–Α―Ü–Η–Η –Κ –Ϋ―É–Μ―é, –Ω–Ψ―²–Ψ–Φ―É ―΅―²–Ψ –Ψ–Ϋ–Α –Ω–Ψ–Ζ–≤–Ψ–Μ―è–Β―² –Φ–Ψ–¥–Η―³–Η―Ü–Η―Ä–Ψ–≤–Α―²―¨ –Κ–Ψ–¥ –Ω―Ä–Η–Μ–Ψ–Ε–Β–Ϋ–Η–Ι –Ϋ–Β–Ζ–Α–Φ–Β―²–Ϋ–Ψ –¥–Μ―è –Φ–Β―Ö–Α–Ϋ–Η–Ζ–Φ–Α –≤–Β―Ä–Η―³–Η–Κ–Α―Ü–Η–Η –Ω–Ψ –Ζ–Α―à–Η―³―Ä–Ψ–≤–Α–Ϋ–Ϋ–Ψ–Ι ―¹–Η–≥–Ϋ–Α―²―É―Ä–Β. –î–Β―²–Α–Μ–Η –≤―¹–Β–≥–Ψ ―ç―²–Ψ–≥–Ψ ―É–¥–Ψ–≤–Ψ–Μ―¨―¹―²–≤–Η―è –±―É–¥―É―² "―Ä–Α–Ζ–Ε―ë–≤–Α–Ϋ―΄" –≤–Ψ –≤―Ä–Β–Φ―è –Ψ―΅–Β―Ä–Β–¥–Ϋ–Ψ–Ι –Ζ–Ϋ–Α–Φ–Β–Ϋ–Η―²–Ψ–Ι ―Ö–Α–Κ–Β―Ä―¹–Κ–Ψ–Ι –Κ–Ψ–Ϋ―³–Β―Ä–Β–Ϋ―Ü–Η–Η BlackHat 2013.

–£ –Ω―Ä–Η–Ϋ―Ü–Η–Ω–Β, –Ω―Ä–Β―Ä–Ψ–≥–Α―²–Η–≤–Α ―É―¹―²―Ä–Α–Ϋ–Β–Ϋ–Η―è ―ç―²–Ψ–Ι "–¥―΄―Ä―΄" –≤ Android-–Φ–Η―Ä–Β –Ω―Ä–Η–Ϋ–Α–¥–Μ–Β–Ε–Η―² –Ω―Ä–Ψ–Η–Ζ–≤–Ψ–¥–Η―²–Β–Μ―è–Φ ―É―¹―²―Ä–Ψ–Ι―¹―²–≤. –‰ –Ψ–Ϋ–Η –Ψ―²–≤–Β―¹―²–≤–Β–Ϋ–Ϋ―΄ –Ζ–Α –Φ–Ψ–¥–Η―³–Η–Κ–Α―Ü–Η–Η ―¹–Η―¹―²–Β–Φ–Ϋ–Ψ–≥–Ψ –ü–û ―¹–≤–Ψ–Η―Ö "–¥–Β―²–Η―â". –£ ―Ä–Β–Α–Μ―¨–Ϋ–Ψ―¹―²–Η, ―΅―²–Ψ –Ψ―΅–Β–≤–Η–¥–Ϋ–Ψ, –≤–Β―Ä–Ψ―è―²–Ϋ–Ψ―¹―²―¨ –±―΄―¹―²―Ä–Ψ–≥–Ψ ―É―¹―²―Ä–Α–Ϋ–Β–Ϋ–Η―è "–¥―΄―Ä―΄" ―¹―Ä–Α–Ζ―É –≤―¹–Β–Φ–Η –Ω―Ä–Ψ–Η–Ζ–≤–Ψ–¥–Η―²–Β–Μ―è–Φ–Η ―¹―Ä–Α–Ζ―É –≤ firmware ("–Ω―Ä–Ψ―à–Η–≤–Κ–Α―Ö") –≤―¹–Β―Ö ―É―¹―²―Ä–Ψ–Ι―¹―²–≤ –Ω―Ä–Η–Φ–Β―Ä–Ϋ–Ψ ―Ä–Α–≤–Ϋ–Α –Ϋ―É–Μ―é. –ê –≤ –Ψ―΅–Β–Ϋ―¨ –Φ–Ϋ–Ψ–≥–Η―Ö ―¹–Μ―É―΅–Α―è―Ö –Φ–Ϋ–Β –Ω–Ψ―΅–Β–Φ―É-―²–Ψ –Κ–Α–Ε–Β―²―¹―è, ―΅―²–Ψ –≤–Ψ–Ψ–±―â–Β –Ϋ–Η–Κ―²–Ψ –Ϋ–Η―΅–Β–≥–Ψ –Ϋ–Β –±―É–¥–Β―² ―É―¹―²―Ä–Α–Ϋ―è―²―¨, –Ψ―¹–Ψ–±–Β–Ϋ–Ϋ–Ψ –≤ ―Ä–Α–Ϋ–Ϋ–Η―Ö –Φ–Ψ–¥–Β–Μ―è―Ö –Η, –Κ–Α–Κ ―ç―²–Ψ –Ϋ–Η ―É–¥–Η–≤–Η―²–Β–Μ―¨–Ϋ–Ψ, - –¥–Μ―è ―¹–≤–Ψ–Β–≥–Ψ –≤―Ä–Β–Φ–Β–Ϋ–Η –¥–Ψ―Ä–Ψ–≥–Η―Ö –Η "–Ω–Α―³―¹–Ψ–Ϋ―΄―Ö". –ü―Ä–Ψ―¹―²–Ψ –Ω–Ψ―²–Ψ–Φ―É ―΅―²–Ψ –Η―Ö –±―΄–Μ–Ψ –Ω―Ä–Ψ–¥–Α–Ϋ–Ψ –Ϋ–Β–Φ–Ϋ–Ψ–≥–Ψ –Η –Ω–Ψ–≥–Ψ–¥―΄ –Ψ–Ϋ–Η –Ϋ–Β –¥–Β–Μ–Α―é―².

–£–Ψ―² –≤ ―²–Α–Κ–Ψ–Ι –Ϋ–Β–Ω―Ä–Ψ―¹―²–Ψ–Ι (―Ö–Ψ―²―¨ –Η, –Κ–Α–Κ –±―΄ ―ç―²–Ψ ―¹–Κ–Α–Ζ–Α―²―¨, - –Ϋ–Β―¹―²―Ä–Α―à–Ϋ–Ψ–Ι –¥–Μ―è ―¹–Ψ–±–Μ―é–¥–Α―é―â–Η―Ö –Ω―Ä–Α–≤–Η–Μ–Α –≥–Η–≥–Η–Β–Ϋ―΄ –≥―Ä–Α–Ε–¥–Α–Ϋ) ―¹–Η―²―É–Α―Ü–Η–Η –Κ–Α–Κ ―Ä–Α–Ζ –Ω―Ä–Ψ―è–≤–Η–Μ–Η―¹―¨ –≤―¹–Β –Ϋ–Α―¹―²–Ψ―è―â–Η–Β –¥–Ψ―¹―²–Ψ–Η–Ϋ―¹―²–≤–Α open source ―Ö–Α―Ä–Α–Κ―²–Β―Ä–Α Android. –ü–Ψ―²–Ψ–Φ―É ―΅―²–Ψ –≤ ―ç―²–Ψ–Φ –Φ–Η―Ä–Β –Β―¹–Μ–Η –Β―¹―²―¨ ―É―è–Ζ–≤–Η–Φ–Ψ―¹―²―¨ –¥–Μ―è –≤―¹–Β–≥–Ψ - –Β―¹―²―¨ –Η –±–Ψ–Μ―¨―à–Α―è –≤–Β―Ä–Ψ―è―²–Ϋ–Ψ―¹―²―¨, ―΅―²–Ψ –Ω–Ψ―è–≤–Η―²―¹―è ―É―¹―²―Ä–Α–Ϋ–Β–Ϋ–Η–Β ―ç―²–Ψ–Ι ―É―è–Ζ–≤–Η–Φ–Ψ―¹―²–Η, –Ω―Ä–Η―΅―ë–Φ ―²–Ψ–Ε–Β "–¥–Μ―è –≤―¹–Β–≥–Ψ".

–Γ–Ψ–±―¹―²–≤–Β–Ϋ–Ϋ–Ψ, –±–Μ–Α–≥–Ψ–¥–Α―Ä―è –Μ–Α–±–Ψ―Ä–Α―²–Ψ―Ä–Η–Η –Κ–Ψ–Φ–Ω―¨―é―²–Β―Ä–Ϋ–Ψ–Ι –±–Β–Ζ–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―²–Η –Γ–Β–≤–Β―Ä–Ψ–≤–Ψ―¹―²–Ψ―΅–Ϋ–Ψ–≥–Ψ –Θ–Ϋ–Η–≤–Β―Ä―¹–Η―²–Β―²–Α (–ë–Ψ―¹―²–Ψ–Ϋ) –Η –Κ–Ψ–Φ–Ω–Α–Ϋ–Η–Η Duo:Security, –Μ–Β–Κ–Α―Ä―¹―²–≤–Ψ –Ψ―² –≤―¹–Β–Ι ―ç―²–Ψ–Ι ―²–Ψ –Μ–Η ―¹―²―Ä–Α―à–Ϋ–Ψ–Ι, ―²–Ψ –Μ–Η –Ϋ–Β –Ψ―΅–Β–Ϋ―¨ (–Ζ–Α–≤–Η―¹–Η―² –Ψ―² "–¥–Μ―è –Κ–Ψ–≥–Ψ") ―É―è–Ζ–≤–Η–Φ–Ψ―¹―²–Η –Β―¹―²―¨ ―É –≤―¹–Β―Ö –Ε–Β–Μ–Α―é―â–Η―Ö (–Ϋ–Β ―¹–Ψ–≤―¹–Β–Φ ―É –≤―¹–Β―Ö - ―É ―²–Β―Ö, –Κ―²–Ψ –Ω–Ψ–Μ―É―΅–Η–Μ –Ω―Ä–Α–≤–Α ―¹―É–Ω–Β―Ä–Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α―²–Β–Μ―è –Ϋ–Α ―¹–≤–Ψ―ë–Φ ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Β).

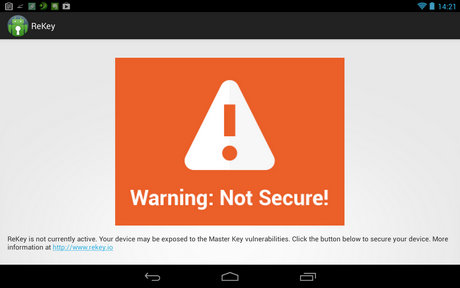

–Θ―¹―²–Α–Ϋ–Α–≤–Μ–Η–≤–Α–Β–Φ –Η–Ζ Google Play –±–Β―¹–Ω–Μ–Α―²–Ϋ―É―é ―É―²–Η–Μ–Η―²―É ReKey. –½–Α–Ω―É―¹–Κ–Α–Β–Φ. –Γ–Φ–Ψ―²―Ä–Η–Φ –Ϋ–Α –Ψ–≥―Ä–Ψ–Φ–Ϋ―΄–Ι ―²―Ä–Α–Ϋ―¹–Ω–Α―Ä–Α–Ϋ―²-―¹–Ψ–Ψ–±―â–Β–Ϋ–Η–Β "–≤―¹―ë –Ω–Ψ―΅―²–Η –Ω―Ä–Ψ–Ω–Α–Μ–Ψ" :) –•–Φ―ë–Φ –Β–¥–Η–Ϋ―¹―²–≤–Β–Ϋ–Ϋ―É―é –≤ –Η–Ϋ―²–Β―Ä―³–Β–Ι―¹–Β –Ω―Ä–Ψ–≥―Ä–Α–Φ–Φ―΄ –Κ–Ϋ–Ψ–Ω–Ψ―΅–Κ―É, ―Ä–Α–Ζ―Ä–Β―à–Α–Β–Φ –Β–Ι –Ω―Ä–Α–≤–Α ―¹―É–Ω–Β―Ä–¥–Ψ―¹―²―É–Ω–Α, ―É―¹–Ω–Β–≤–Α–Β–Φ –Ζ–Α–Φ–Β―²–Η―²―¨ –≤―΄―¹–Κ–Ψ―΅–Η–≤―à–Η–Ι –Ϋ–Α ―¹–Β–Κ―É–Ϋ–¥―É ―²–Β―Ä–Φ–Η–Ϋ–Α–Μ ―¹ –Ψ―²–Ψ–±―Ä–Α–Ε–Β–Ϋ–Η–Β–Φ –Κ–Ψ–Φ–Α–Ϋ–¥, –Ω―Ä–Η–Φ–Β–Ϋ―è―é―â–Η―Ö patch'–Η, –Η, ―¹–Ψ–±―¹―²–≤–Β–Ϋ–Ϋ–Ψ, –≤―¹―ë. –€–Ψ–Ι Nexus 7 –Ϋ–Β –Ψ–Κ–Α–Ζ–Α–Μ―¹―è –Η―¹–Κ–Μ―é―΅–Β–Ϋ–Η–Β–Φ –Η–Ζ ―¹–Ω–Η―¹–Κ–Α ―É―è–Ζ–≤–Η–Φ―΄―Ö ―É―¹―²―Ä–Ψ–Ι―¹―²–≤:

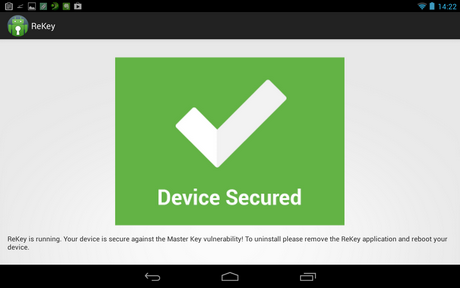

–ü–Ψ―¹–Μ–Β –Ϋ–Α–Ε–Α―²–Η―è c–Ω―Ä―è―²–Α–≤―à–Β–Ι―¹―è –Ζ–Α –Ϋ–Η–Ε–Ϋ–Β–Ι –Κ―Ä–Ψ–Φ–Κ–Ψ–Ι ―ç–Κ―Ä–Α–Ϋ–Α –Κ–Ϋ–Ψ–Ω–Κ–Η –≤―¹―ë –≤―΄–≥–Μ―è–¥–Η―² ―É―¹–Ω–Ψ–Κ–Α–Η–≤–Α―é―â–Β:

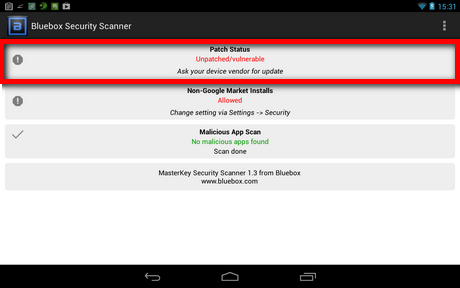

–ü–Ψ―¹–Μ–Β ―ç―²–Ψ–≥–Ψ –Ω―Ä–Ψ–≤–Β―Ä–Κ–Α ―¹–Κ–Α–Ϋ–Β―Ä–Ψ–Φ –±–Β–Ζ–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―²–Η Bluebox –Ω–Ψ–Κ–Α–Ζ―΄–≤–Α–Β―², ―΅―²–Ψ –Ϋ–Η―΅–Β–≥–Ψ –Ψ―¹–Ψ–±–Β–Ϋ–Ϋ–Ψ ―Ö–Ψ―Ä–Ψ―à–Β–≥–Ψ –Η –Ζ–Α–Φ–Β―²–Ϋ–Ψ–≥–Ψ ―¹ ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Ψ–Φ –Ϋ–Β –Ω―Ä–Ψ–Η–Ζ–Ψ―à–Μ–Ψ (–≤―΄–¥–Β–Μ–Η–Μ –Κ―Ä–Α―¹–Ϋ―΄–Φ –Ω―Ä―è–Φ–Ψ―É–≥–Ψ–Μ―¨–Ϋ–Η–Κ–Ψ–Φ ―Ä–Β–Ζ―É–Μ―¨―²–Α―² –Ω―Ä–Ψ–≤–Β―Ä–Κ–Η, ―¹–Κ–Α–Ϋ–Β―Ä Bluebox ―É―²–≤–Β―Ä–Ε–¥–Α–Β―², ―΅―²–Ψ ―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Ψ –≤―¹―ë ―Ä–Α–≤–Ϋ–Ψ "vulnerable"):

–£–Ψ–Μ–Ϋ–Ψ–≤–Α―²―¨―¹―è, –Ϋ–Α–≤–Β―Ä–Ϋ–Ψ–Β, –Ϋ–Β ―¹―²–Ψ–Η―² - ―Ä–Α–Ζ―Ä–Α–±–Ψ―²―΅–Η–Κ–Η "–Μ–Β–Κ–Α―Ä―¹―²–≤–Α", –Ω–Ψ―Ö–Ψ–Ε–Β, –Ϋ–Β–±–Β–Ζ–Ψ―¹–Ϋ–Ψ–≤–Α―²–Β–Μ―¨–Ϋ–Ψ ―É―¹―²–≤–Β―Ä–Ε–¥–Α―é―², ―΅―²–Ψ ―ç―²–Ψ –Ψ―¹–Ψ–±–Β–Ϋ–Ϋ–Ψ―¹―²―¨ ―Ä–Α–±–Ψ―²―΄ –Κ–Ψ–Ϋ–Κ―Ä–Β―²–Ϋ–Ψ–≥–Ψ ―¹–Κ–Α–Ϋ–Β―Ä–Α, –Α –Ϋ–Β ―³–Α–Κ―² ―É―è–Ζ–≤–Η–Φ–Ψ―¹―²–Η (―¹–Φ. –Ω–Ψ―¹–Μ–Β–¥–Ϋ–Η–Ι ―Ä–Α–Ζ–¥–Β–Μ ―΅–Α―¹―²–Ψ –Ζ–Α–¥–Α–≤–Α–Β–Φ―΄―Ö –≤–Ψ–Ω―Ä–Ψ―¹–Ψ–≤). –· –Ω―Ä–Ψ–≤–Β―Ä–Η–Μ ―Ä–Β–Ζ―É–Μ―¨―²–Α―² –Ω―Ä–Β–¥–Μ–Ψ–Ε–Β–Ϋ–Ϋ―΄–Φ ―Ä–Α–Ζ―Ä–Α–±–Ψ―²―΅–Η–Κ–Α–Φ–Η ―¹–Ω–Ψ―¹–Ψ–±–Ψ–Φ –≥―Ä―É–±–Ψ–Ι –Η–Φ–Η―²–Α―Ü–Η–Η –Η―¹–Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α–Ϋ–Η―è ―É―è–Ζ–≤–Η–Φ–Ψ―¹―²–Η - –Ψ–Ϋ –¥–Β–Ι―¹―²–≤–Η―²–Β–Μ―¨–Ϋ–Ψ –Ϋ–Β ―Ä–Α–±–Ψ―²–Α–Β―².

–ù–Β –Φ–Ψ–≥―É ―¹–Κ–Α–Ζ–Α―²―¨, ―΅―²–Ψ –≤―¹―ë –Ω–Β―Ä–Β―΅–Η―¹–Μ–Β–Ϋ–Ϋ–Ψ–Β ―¹–Μ–Η―à–Κ–Ψ–Φ ―É–Ε –Φ–Β–Ϋ―è ―²―Ä–Β–≤–Ψ–Ε–Η–Μ–Ψ, –Φ–Ψ–Η Android-―É―¹―²―Ä–Ψ–Ι―¹―²–≤–Α –¥–Α–≤–Ϋ–Ψ –Η–Φ–Β―é―² ―΅―ë―²–Κ–Ψ –Ψ–Ω―Ä–Β–¥–Β–Μ―ë–Ϋ–Ϋ–Ψ–Β –Ϋ–Α–Ζ–Ϋ–Α―΅–Β–Ϋ–Η–Β, –Α –≤–Ψ―² –Β―¹–Μ–Η –≤―΄ –Ψ–±―¹–Μ―É–Ε–Η–≤–Α–Β―²–Β –Ω–Α―Ä–Κ ―²–Β―Ö ―¹–Α–Φ―΄―Ö "―ç―³―³–Β–Κ―²–Η–≤–Ϋ–Ψ –Η―¹–Ω–Ψ–Μ―¨–Ζ―É–Β–Φ―΄―Ö –≤ –Κ–Ψ―Ä–Ω–Ψ―Ä–Α―²–Η–≤–Ϋ–Ψ–Φ ―¹–Β–Κ―²–Ψ―Ä–Β –Ω–Μ–Α–Ϋ―à–Β―²–Ψ–≤", ―²–Ψ –≤–Ω–Ψ–Μ–Ϋ–Β –≤–Ψ–Ζ–Φ–Ψ–Ε–Ϋ–Ψ, ―΅―²–Ψ –≤–Α–Φ ―ç―²–Ψ –≤―¹―ë ―Ä–Β–Α–Μ―¨–Ϋ–Ψ –Ω―Ä–Η–≥–Ψ–¥–Η―²―¹―è.

–Δ–Β–Ω–Β―Ä―¨ –Ψ –Ω―Ä–Η―è―²–Ϋ–Ψ–Φ, - ―¹–Α–Φ–Α―è ―¹–≤–Β–Ε–Α―è –Φ–Ψ–¥–Η―³–Η–Κ–Α―Ü–Η―è Google Maps –Ϋ–Α–Κ–Ψ–Ϋ–Β―Ü –¥–Ψ–±―Ä–Α–Μ–Α―¹―¨ –Η –¥–Ψ –¥–Ψ―¹―²―É–Ω–Ϋ–Ψ―¹―²–Η –Η–Ζ –Θ–Κ―Ä–Α–Η–Ϋ―΄. –ü–Ψ –Κ―Ä–Α–Ι–Ϋ–Β–Ι –Φ–Β―Ä–Β, Nexus 7 ―¹–Β–≥–Ψ–¥–Ϋ―è ―É―²―Ä–Ψ–Φ ―É―¹–Ω–Β―à–Ϋ–Ψ "–≥―É–≥–Μ–Ψ–Κ–Α―Ä―²―΄" –Ψ–±–Ϋ–Ψ–≤–Η–Μ. –ß―²–Ψ ―Ö–Ψ―΅―É ―¹–Κ–Α–Ζ–Α―²―¨ - –Φ–Ϋ–Β –Ψ―΅–Β–Ϋ―¨ –Ϋ―Ä–Α–≤–Η―²―¹―è –Φ–Η–Ϋ–Η–Φ–Α–Μ–Η–Ζ–Φ, –Κ–Ψ―²–Ψ―Ä―΄–Ι –Ω―Ä–Β–Ψ–±–Μ–Α–¥–Α–Β―² –≤ "―¹–≤–Β–Ε–Η―Ö" –≤–Β―Ä―¹–Η―è―Ö Google-–Ω―Ä–Ψ–≥―Ä–Α–Φ–Φ. –ù–Α–Κ–Ψ–Ϋ–Β―Ü-―²–Ψ. –ù–Η–Κ–Α–Κ–Η―Ö –Μ–Η―à–Ϋ–Η―Ö "–Ω―΄–Ω―²―΄–Κ–Ψ–≤", –Φ–Β–Ϋ―é―à–Β–Κ –Η –Ω―Ä–Ψ―΅–Η―Ö –Ζ–Α―¹–Ψ―Ä―è―é―â–Η―Ö ―ç–Κ―Ä–Α–Ϋ –Ϋ–Β–Ϋ―É–Ε–Ϋ–Ψ―¹―²–Β–Ι. –ù―É –Η, ―¹–Α–Φ–Ψ ―¹–Ψ–±–Ψ–Ι, ―Ä–Α–¥―É–Β―² "–Ψ―²–Ζ―΄–≤―΅–Η–≤–Ψ―¹―²―¨" –Ϋ–Ψ–≤―΄―Ö –≤–Β―Ä―¹–Η–Ι, –≤ ―²–Ψ–Φ ―΅–Η―¹–Μ–Β –Η –Κ–Α―Ä―² - –Ψ–Ϋ–Η –Ψ―΅–Β–Ϋ―¨ ―à―É―¹―²―Ä―΄–Β, ―¹ –Ϋ–Η–Φ–Η –Ω―Ä–Η―è―²–Ϋ–Ψ ―Ä–Α–±–Ψ―²–Α―²―¨.

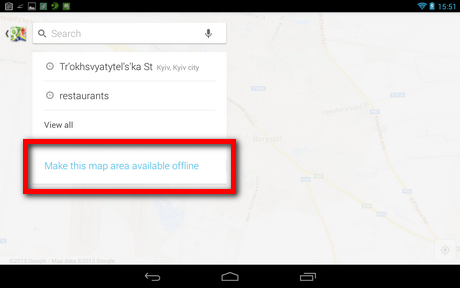

–ß―²–Ψ –Ε–Β –Κ–Α―¹–Α–Β―²―¹―è –Ψ–¥–Ϋ–Ψ–≥–Ψ –Β–¥–Η–Ϋ―¹―²–≤–Β–Ϋ–Ϋ–Ψ–≥–Ψ –Ϋ―é–Α–Ϋ―¹–Α - –¥–Ψ―¹―²―É–Ω–Α –Κ –Κ–Α―Ä―²–Ψ–≥―Ä–Α―³–Η―΅–Β―¹–Κ–Ψ–Ι –Ω–Ψ–¥–Μ–Ψ–Ε–Κ–Β –Η–Ζ –Ψ―³–Μ–Α–Ι–Ϋ... –ù–Α―¹–Κ–Ψ–Μ―¨–Κ–Ψ ―è –Ζ–Ϋ–Α―é, –Μ―é–±–Η―²–Β–Μ–Η –±–Β–≥–Α―²―¨ "–≤–Ω–Β―Ä–Β–¥–Η –Ω–Α―Ä–Ψ–≤–Ψ–Ζ–Α" (―É―¹―²–Α–Ϋ–Α–≤–Μ–Η–≤–Α―²―¨ –Ϋ–Β―Ä–Β–Α–Μ–Η–Ζ–Ψ–≤–Α–Ϋ–Ϋ―΄–Β ―΅–Β―Ä–Β–Ζ Play –≤–Β―Ä―¹–Η–Η) ―É–Ε–Β –Ψ–±–Ψ–Ε–≥–Μ–Η―¹―¨ ―è–Κ–Ψ–±―΄ "–Ψ―²―¹―É―²―¹―²–≤–Η–Β–Φ" –≤ –Ϋ–Ψ–≤–Ψ–Ι (―¹–Β–¥―¨–Φ–Ψ–≥–Ψ ―¹–Β–Φ–Β–Ι―¹―²–≤–Α) –≤–Β―²–Κ–Β Maps –≤–Ψ–Ζ–Φ–Ψ–Ε–Ϋ–Ψ―¹―²–Η –Κ―ç―à–Η―Ä–Ψ–≤–Α―²―¨ ―³―Ä–Α–≥–Φ–Β–Ϋ―²―΄ –Κ–Α―Ä―². –£ –Ψ―³–Η―Ü–Η–Α–Μ―¨–Ϋ–Ψ–Ι –≤–Β―Ä―¹–Η–Η –≤―¹―ë –Ϋ–Ψ―Ä–Φ–Α–Μ―¨–Ϋ–Ψ. –†–Α–±–Ψ―²–Α–Β―² –Η "–Ω―Ä―è–Φ–Ψ–Ι ―¹–Ω–Ψ―¹–Ψ–±" - –¥–Ψ―¹―²–Α―²–Ψ―΅–Ϋ–Ψ –≤―΄–±―Ä–Α―²―¨ –Ϋ―É–Ε–Ϋ―΄–Ι ―³―Ä–Α–≥–Φ–Β–Ϋ―² –Κ–Α―Ä―²―΄, –Ω–Ψ–Φ–Β―¹―²–Η–≤ –Β–≥–Ψ –≤ ―ç–Κ―Ä–Α–Ϋ–Ϋ–Ψ–Β –Ω–Ψ–Μ–Β, "―²―΄―Ä―Ü–Ϋ―É―²―¨" –≤ –Ω–Ψ–Μ–Ψ―¹–Κ―É –Ω–Ψ–Η―¹–Κ–Α –Η –≤ –≤―΄–Ω–Α–≤―à–Β–Φ –Φ–Β–Ϋ―é –¥–Ψ–±―Ä–Α―²―¨―¹―è –¥–Ψ ―¹–Α–Φ–Ψ–Ι –Ϋ–Η–Ε–Ϋ–Β–Ι, –Ψ―²–¥–Β–Μ―¨–Ϋ–Ψ–Ι –Κ–Ϋ–Ψ–Ω–Κ–Η ―¹ –≥–Ψ–Μ―É–±–Ψ–Ι –Ϋ–Α–¥–Ω–Η―¹―¨―é –≤–Ω–Ψ–Μ–Ϋ–Β –Μ–Ψ–≥–Η―΅–Ϋ–Ψ–≥–Ψ ―¹–Ψ–¥–Β―Ä–Ε–Α–Ϋ–Η―è (–≤―΄–¥–Β–Μ–Η–Μ –Κ―Ä–Α―¹–Ϋ―΄–Φ –Ω―Ä―è–Φ–Ψ―É–≥–Ψ–Μ―¨–Ϋ–Η–Κ–Ψ–Φ):

–ö―¹―²–Α―²–Η ( –Η–Μ–Η –Ϋ–Β–Κ―¹―²–Α―²–Η :) ), ―¹―²–Α–Μ–Κ–Η–≤–Α–Μ―¹―è ―É–Ε–Β ―¹ ―¹–Ψ–≤–Β―Ä―à–Β–Ϋ–Ϋ–Ψ –Ϋ–Β–Μ–Β–Ω–Ψ–Ι –Ε–Α–Μ–Ψ–±–Ψ–Ι –Ϋ–Α –Ψ―²―¹―É―²―¹―²–≤–Η–Β ―ç―²–Ψ–Ι –Κ–Ϋ–Ψ–Ω–Κ–Η –≤ –Η–Ϋ―²–Β―Ä―³–Β–Ι―¹–Β –Ω–Ψ―²–Ψ–Φ―É ―΅―²–Ψ... –Ϋ–Α–Ε–Α―²–Η–Β –Ϋ–Α –Ω–Ψ–Μ–Ψ―¹–Κ―É –Ω–Ψ–Η―¹–Κ–Α –Α–Κ―²–Η–≤–Η―Ä―É–Β―² "–Ω–Ψ–¥―ä―ë–Φ" –Κ–Μ–Α–≤–Η–Α―²―É―Ä―΄, –Η –Ω―Ä–Η –Ϋ–Β–Κ–Ψ―²–Ψ―Ä―΄―Ö ―¹–Ψ―΅–Β―²–Α–Ϋ–Η―è―Ö –Κ–Μ–Α–≤–Η–Α―²―É―Ä –Η ―ç–Κ―Ä–Α–Ϋ–Ϋ―΄―Ö ―Ä–Α–Ζ―Ä–Β―à–Β–Ϋ–Η–Ι –Η ―Ä–Α–Ζ–Φ–Β―Ä–Ψ–≤ –Κ–Μ–Α–≤–Η–Α―²―É―Ä–Α –Ζ–Α–Κ―Ä―΄–≤–Α–Β―² –Κ–Ϋ–Ψ–Ω–Κ―É.

–ù–Ψ –≤–Ψ–Ζ–Φ–Ψ–Ε–Ϋ–Α –Η –≤―²–Ψ―Ä–Α―è –Ω―Ä–Η―΅–Η–Ϋ–Α "―É–Ε–Ε–Α―¹–Ϋ–Ψ–≥–Ψ –Ψ―²―¹―É―²―¹―²–≤–Η―è –Ψ―³―³–Μ–Α–Ι–Ϋ–Ψ–≤―΄―Ö –Κ–Α―Ä―²". –ï―¹–Μ–Η –¥–Ψ –Ψ–±–Ϋ–Ψ–≤–Μ–Β–Ϋ–Η―è Maps –≤―΄ ―É–Ε–Β ―¹–Ψ―Ö―Ä–Α–Ϋ―è–Μ–Η ―³―Ä–Α–≥–Φ–Β–Ϋ―² –Κ–Α―Ä―²―΄ –¥–Μ―è –Ψ―³―³–Μ–Α–Ι–Ϋ-–Η―¹–Ω–Ψ–Μ―¨–Ζ–Ψ–≤–Α–Ϋ–Η―è, –Ω―Ä–Ψ–≥―Ä–Α–Φ–Φ–Α –Μ–Ψ–≥–Η―΅–Ϋ–Ψ –Ϋ–Β –Ω―Ä–Β–¥–Μ–Ψ–Ε–Η―² ―¹–¥–Β–Μ–Α―²―¨ ―ç―²–Ψ –Β―â―ë ―Ä–Α–Ζ. –ê ―²–Α–Κ –Κ–Α–Κ –Ω―Ä–Ψ–≤–Β―Ä―è―é―â–Η–Β ―³―É–Ϋ–Κ―Ü–Η–Ψ–Ϋ–Α–Μ―¨–Ϋ–Ψ―¹―²―¨ –Ω―Ä–Ψ–≥―Ä–Α–Φ–Φ―΄ –Ψ–±―΄―΅–Ϋ–Ψ –Ζ–Α–Ω―É―¹–Κ–Α―é―² –Β―ë ―²–Β―Ä―Ä–Η―²–Ψ―Ä–Η–Α–Μ―¨–Ϋ–Ψ ―²–Α–Φ, –≥–¥–Β –Ϋ–Α–≤–Β―Ä–Ϋ―è–Κ–Α ―Ä–Α–Ϋ―¨―à–Β ―É–Ε–Β ―¹–Ψ―Ö―Ä–Α–Ϋ―è–Μ–Η –Κ–Α―Ä―²―É, ―²–Ψ ―¹―²–Ψ–Ϋ ―¹―²–Ψ–Η―² –Ω–Ψ –≤―¹–Β–Ι –Ζ–Β–Φ–Μ–Β :)

–ï―¹–Μ–Η –≤―΄ –Η–Φ–Β–Ϋ–Ϋ–Ψ –≤ ―²–Α–Κ–Ψ–Ι ―¹–Η―²―É–Α―Ü–Η–Η –Η –Ω―Ä–Η–Ϋ―Ü–Η–Ω–Η–Α–Μ―¨–Ϋ–Ψ ―Ö–Ψ―²–Η―²–Β –Ψ–±–Ϋ–Ψ–≤–Η―²―¨ ―É–Ε–Β ―¹–Ψ―Ö―Ä–Α–Ϋ―ë–Ϋ–Ϋ―É―é –¥–Μ―è –Ψ―³―³–Μ–Α–Ι–Ϋ –Κ–Α―Ä―²–Ψ–≥―Ä–Α―³–Η―΅–Β―¹–Κ―É―é –Ω–Ψ–¥–Μ–Ψ–Ε–Κ―É - –Ϋ–Α–±–Β―Ä–Η―²–Β –≤ ―¹―²―Ä–Ψ–Κ–Β –Ω–Ψ–Η―¹–Κ–Α –≤–Ψ–Μ―à–Β–±–Ϋ―΄–Ι ―΅–Η―²–Β―Ä―¹–Κ–Η–Ι –Κ–Ψ–¥–Η–Κ "ok maps" - –Ψ–Ϋ –Ζ–Α–Ω―É―¹―²–Η―² ―¹–Ψ―Ö―Ä–Α–Ϋ–Β–Ϋ–Η–Β ―³―Ä–Α–≥–Φ–Β–Ϋ―²–Α –¥–Μ―è –Ψ―³―³–Μ–Α–Ι–Ϋ, –¥–Α–Ε–Β –Β―¹–Μ–Η ―³―Ä–Α–≥–Φ–Β–Ϋ―² –±―΄–Μ ―¹–Ψ―Ö―Ä–Α–Ϋ–Β–Ϋ –Η ―¹–Ω–Β―Ü–Η–Α–Μ―¨–Ϋ–Ψ–Ι –Κ–Ϋ–Ψ–Ω–Κ–Η ―¹–Ψ―Ö―Ä–Α–Ϋ–Β–Ϋ–Η―è –Ϋ–Β―² (–Ϋ–Α ―¹–Α–Φ–Ψ–Φ –¥–Β–Μ–Β ―ç―²–Ψ –Ϋ–Β ―Ö–Α–Κ, –Α –Ω―Ä–Α–Κ―²–Η―΅–Β―¹–Κ–Η –Ψ―³–Η―Ü–Η–Α–Μ―¨–Ϋ–Α―è "―³–Η―à–Κ–Α" –≥―É–≥–Μ–Ψ–Κ–Α―Ä―²).

–ù―É –Η, –Ϋ–Α–Κ–Ψ–Ϋ–Β―Ü, –Ω–Ψ―¹–Μ–Β–¥–Ϋ–Β–Β. –Γ–Μ―É―Ö–Η –Ψ –Ϋ–Ψ–≤–Ψ–Ι –≤–Β―Ä―¹–Η–Η Nexus 7 –Ϋ–Α–Κ–Ψ–Ϋ–Β―Ü –Ψ–±―Ä–Ψ―¹–Μ–Η "–Φ―è―¹–Ψ–Φ" –Η –¥–Β-―³–Α–Κ―²–Ψ –Ω–Β―Ä–Β―¹―²–Α–Μ–Η –±―΄―²―¨ ―¹–Μ―É―Ö–Α–Φ–Η. –ß―²–Ψ –Ζ–¥–Β―¹―¨ –Φ–Ψ–Ε–Ϋ–Ψ ―¹–Κ–Α–Ζ–Α―²―¨. Google –≤–Φ–Β―¹―²–Β ―¹ Asus ―¹ ―²–Α–Ϋ–Κ–Ψ–≤―΄–Φ –Ϋ–Α–Ω–Ψ―Ä–Ψ–Φ –Ω―Ä–Ψ–¥–Ψ–Μ–Ε–Α―é―² –Ψ–±―ä―è―¹–Ϋ―è―²―¨ –Ω―Ä–Ψ―΅–Η–Φ –Η–≥―Ä–Ψ–Κ–Α–Φ –Ω–Μ–Α–Ϋ―à–Β―²–Ϋ–Ψ–≥–Ψ ―Ä―΄–Ϋ–Κ–Α, ―΅―²–Ψ –Ω–Μ–Α–Ϋ―à–Β―² - ―ç―²–Ψ ―²–Β―Ä–Φ–Η–Ϋ–Α–Μ, –Α ―²–Β―Ä–Φ–Η–Ϋ–Α–Μ - ―ç―²–Ψ –±―é–¥–Ε–Β―²–Ϋ–Ψ–Β, –Η –Ϋ–Β –Ϋ–Α–¥–Ψ –≥–Ψ–≤–Ψ―Ä–Η―²―¨ "–±―é–¥–Ε–Β―²–Ϋ–Ψ–Β" ―²–Α–Κ, –Κ–Α–Κ –±―É–¥―²–Ψ ―ç―²–Ψ ―΅―²–Ψ-―²–Ψ –Ω–Μ–Ψ―Ö–Ψ–Β. –Γ –Ϋ–Ψ–≤―΄–Φ ―ç–Κ―Ä–Α–Ϋ–Ϋ―΄–Φ ―Ä–Α–Ζ―Ä–Β―à–Β–Ϋ–Η–Β–Φ (1920x1280), –Α–¥–Β–Κ–≤–Α―²–Ϋ―΄–Φ ―²–Α–Κ–Ψ–Φ―É ―ç–Κ―Ä–Α–Ϋ―É ―¹–Ψ―΅–Β―²–Α–Ϋ–Η–Β–Φ –Ψ–Ω–Β―Ä–Α―²–Η–≤–Ϋ–Ψ–Ι –Ω–Α–Φ―è―²–Η –Η –Ω―Ä–Ψ―Ü–Β―¹―¹–Ψ―Ä–Α (4GB –Η 4-―è–¥–Β―Ä–Ϋ―΄–Ι Qualcomm Snapdragon S4 Pro), –¥–≤―É–Φ―è –Κ–Α–Φ–Β―Ä–Α–Φ–Η (–Ψ―³–Η―¹–Ϋ―΄–Β ―Ä–Α–±–Ψ―²–Ϋ–Η–Κ–Η - ―ç―²–Ψ ―Ä–Α–¥–Ψ―¹―²―¨, ―²–Β–Ω–Β―Ä―¨ ―Ö–Ψ―Ä–Ψ―à–Η–Ι –±―΄―¹―²―Ä―΄–Ι ―¹–Κ–Α–Ϋ–Β―Ä –¥–Ψ–Κ―É–Φ–Β–Ϋ―²–Ψ–≤ ―¹―Ä–Α–Ζ―É –≤ pdf –Η –≤ –Ψ–±–Μ–Α―΅–Ϋ―΄–Β ―Ö―Ä–Α–Ϋ–Η–Μ–Η―â–Α –≤―¹–Β–≥–¥–Α ―¹ –≤–Α–Φ–Η), –≤ –Ψ―΅–Β–Ϋ―¨ ―É–¥–Α―΅–Ϋ–Ψ–Φ –¥–Μ―è –Ω–Μ–Α–Ϋ―à–Β―²–Α –Ω―Ä–Ψ–≤–Β―Ä–Β–Ϋ–Ϋ–Ψ–Φ –Ω–Β―Ä–≤–Ψ–Ι –≤–Β―Ä―¹–Η–Β–Ι Nexus 7 ―³–Ψ―Ä–Φ-―³–Α–Κ―²–Ψ―Ä–Β, –Η, –Ϋ–Α–Κ–Ψ–Ϋ–Β―Ü, ―¹ –Ω―Ä–Α–Κ―²–Η―΅–Β―¹–Κ–Η ―²–Ψ–Ι –Ε–Β ―Ü–Β–Ϋ–Ψ–Ι, –Ϋ–Ψ–≤―΄–Ι Nexus 7 ―É―¹―²–Α–Ϋ–Α–≤–Μ–Η–≤–Α–Β―² –¥–Β-―³–Α–Κ―²–Ψ ―¹―²–Α–Ϋ–¥–Α―Ä―² –Ω―Ä–Α–≤–Η–Μ―¨–Ϋ–Ψ–≥–Ψ –Ω–Μ–Α–Ϋ―à–Β―²–Α. –ê―Ö –¥–Α, –Η, –Κ–Ψ–Ϋ–Β―΅–Ϋ–Ψ, Android 4.3 - "–≥―É–≥–Μ–Ψ―É―¹―²―Ä–Ψ–Ι―¹―²–≤" ―¹ ―É―¹―²–Α―Ä–Β–≤―à–Η–Φ firmware –Ϋ–Β –±―΄–≤–Α–Β―². –û―΅–Β–Ϋ―¨ ―Ö–Ψ―Ä–Ψ―à–Ψ, Google –Η Asus, –Ψ―΅–Β–Ϋ―¨ ―Ö–Ψ―Ä–Ψ―à–Ψ.

–Γ–Ψ–±―¹―²–≤–Β–Ϋ–Ϋ–Ψ, ―ç―²–Ψ –¥–Α–Μ–Β–Κ–Ψ –Ϋ–Β –≤―¹―ë –Ψ–± Android. –ù–Ψ ―É–Ε–Β ―΅―²–Ψ-―²–Ψ, –Ϋ–Α–¥–Β―é―¹―¨, –Ϋ–Β–±–Β―¹–Ω–Ψ–Μ–Β–Ζ–Ϋ–Ψ–Β.

–û―²–Κ–Μ–Α–Ϋ–Η–≤–Α―é―¹―¨.

| +911 –≥–Ψ–Μ–Ψ―¹–Ψ–≤ |

|

–Η―¹―¹–Μ–Β–¥–Ψ–≤–Α―²–Β–Μ–Η –±–Β―¹–Ψ–Ω–Α―¹–Ϋ–Ψ―¹―²–Η –ü–û

―ç―²–Ψ ―²–Β –Κ―²–Ψ –Η―¹―¹–Μ–Β–¥―É–Β―² –ü–û –Ϋ–Α –Ϋ–Α–Μ–Η―΅–Η–Β –±–Β―¹–Ψ–≤? :)

–Η–Ζ–≤–Η–Ϋ–Η―²–Β, –Ψ―΅–Β–Ω―è―²–Μ―¹―è, ―è –≤–Ψ–Ψ–±―â–Β ―΅―¹―²–Α–Ψ –±–Κ―É–≤―΄ –Ω―²―É–Α―é :(

–Η―¹–Ω―Ä–Α–≤–Η–Μ, ―¹–Ω–Α―¹–Η–±–Ψ