Заложники сетей

9 май, 2006 - 23:00Александр ЧерниковИзвестная шутка о том, что перед строительством моста неплохо определиться с тем, как он будет расположен – вдоль или поперек реки, сегодня находит свое отражение во всеобщей озабоченности по поводу якобы повсеместно недостаточной эффективности систем информационной безопасности. Признавая наличие проблемы, мы, тем не менее, попытались взглянуть на нее с позиции здравого смысла, т. е. помня в первую очередь об основном назначении используемых в бизнесе компьютерных систем.

В последнее время и в отраслевой прессе, и в других СМИ едва ли не ежедневно можно прочесть о многочисленных неприятностях, происходящих с компьютерными системами во всем мире, причем данная информация, как правило, подается в таком же тоне, как описание стихийных бедствий или актов терроризма.

Особенно часто появляются истории о хакерах и вирусах, и у читателя создается стойкое впечатление, что сегодня любой продвинутый ученик старших классов способен взломать правительственные или банковские системы или запустить во Всемирную Сеть написанную им исключительно из любви к искусству вредоносную программу. Аналогичным образом смакуются истории о краже денег с электронных банковских счетов ничего не подозревающих вкладчиков и т. д. Что ж, это вполне закономерно. Деятельный и изворотливый человеческий ум пока оказывается сильнее реализованных в электронных системах алгоритмов обработки событий.

Однако оставим для блок-бастеров эффектные сюжеты с кражами сверхсекретной информации (от которой, конечно, зависит судьба мира) и обратимся к повседневным задачам сотен тысяч администраторов и IT-менеджеров, обслуживающих информационные системы самых разных организаций. Если попытаться охарактеризовать эти задачи одной фразой, то в течение многих лет они сводились к тому, чтобы обеспечить бесперебойную работу системы в предписанном ей режиме. Но, как правило, вне компетенции IT-департамента до сих пор находится главный вопрос: как сделать так, чтобы принятые методы работы компании удовлетворяли ее клиентов – единственный источник всех доходов. Какой смысл в самой совершенной системе, если она не способствует повышению эффективности основного бизнеса компании? Ниже приведен один из наиболее свежих примеров, дающих возможность посмотреть на проблемы безопасности с другой стороны.

Кому нужна биометрия?

Речь пойдет о владельцах миллиардного бакалейного бизнеса, приверженцах самых передовых методов торговли, имеющих развитую сеть точек розничных продаж в формате «магазин у дома» в нескольких южных штатах США. Добрая сотня их складов и несколько тысяч оптовых поставщиков сразу после удачных экспериментов в Министерстве обороны США и сети Wal-Mart были переведены на логистику с применением RFID, что оказалось весьма эффективно. Но компания решила сделать еще один шаг – перейти в розничных торговых точках на оплату товара по принципу идентификации каждого покупателя. От последних требуется только две вещи – наличие денег на специальном банковском счету и отпечаток пальца (на таком принципе сегодня базируется большинство подобных систем).

Представлялось, что это будет очень удобно для всех – обслуживание становится быстрее, а информационный менеджмент – эффективнее. Экономическое обоснование сулило самые радужные перспективы. Давно подсчитано, например, что выписываемые чеки являются самым дорогим в обработке способом оплаты. Второй по уровню неудобства способ – оплата наличными. Кроме понятных проблем с необходимостью перемещения крупных наличных сумм, их анонимность также приводит и к существенному пробелу в области CRM. По данным исследований розничных сетей США, до сих пор около 15% покупок оплачивается чеками, которые приносят не более 7–8% общего дохода. Еще две трети покупок оплачиваются наличными (около 45% дохода). Это частично объясняет, почему розничная торговля так интересуется биометрией. Второй соблазн – использование совместно с ней специализированных платежных систем с очень низкими операционными отчислениями, существенно меньшими, чем у классических MasterCard, Visa и AmericanExpress, например eCheck, продвигаемой компанией Pay By Touch.

Оставался, казалось бы, пустяк – запустить технически достаточно совершенную систему и начать регистрировать в ней покупателей. И здесь, уже на финишной прямой, непреодолимой преградой встали вопросы безопасности, но отнюдь не защита самой электронной системы с целью предотвращения возможных убытков. Наоборот, речь шла о проблемах с получением прибыли. Нужно было убедить значительную часть постоянных клиентов в том, что переход на такую систему безопасен для них. В противном случае пропадал сам смысл использования системы, и показатели окупаемости становились малоинтересными. Электронные методы, хорошо работающие внутри организации, которая подчиняется определенным правилам и дисциплине, начали давать сбои при взаимодействии с независимыми от компании покупателями, которым, собственно, нужен был только товар и ничего больше.

У ряда людей просто нельзя было брать отпечатки пальцев по причинам, связанным с особенностями организма. При случайном порезе покупателям требовалось заново проходить процедуру идентификации. Пожилые люди, строители, водители-дальнобойщики периодически испытывали трудности с данной системой и предпочитали делать покупки за наличные. Клиенты часто ворчали по поводу того, что снятие отпечатка пальца ассоциируется у них с чем-то криминальным. Один из них написал в местную газету сердитое письмо, отметив, что он не хочет постоянно думать о том, что случайный отпечаток его пальца на бокале или ручке двери может привести к появлению поддельной личности и обману системы. «Это все равно, как если бы мы писали PIN-код своей кредитной карточки на всем, к чему прикасаемся, – метко заметила газета в своем комментарии. – Конечно, существуют и другие биометрические методы (по сетчатке глаза, по чертам лица, голосу и др.), но они в итоге оказываются еще более навязчивыми для клиента. С ними можно мириться, но в розничной торговле это пока воспринимается довольно враждебно».

|

| Пока техника работает, ее лучше не трогать – так считает большинство специалистов. А вот в коллективе кое-какие гайки следует закрутить потуже |

Так что имеется достаточно причин для того, чтобы клиенты попросту не хотели регистрироваться в системе, потенциально небезопасной для них. В результате пока биометрия не считается достаточно жизнеспособной технологией. Наверняка подобные проблемы будут возникать и у украинских компаний, занимающихся массовым обслуживанием клиентов, – телекомах, банках, страховых компаниях, в той же розничной торговле, которые по мере нарастания конкуренции будут просто вынуждены переходить на новые электронные системы для более эффективной работы с клиентами. Но не получится ли так, что в результате они проиграют? И вот тогда уже точно не будет никакого смысла в самых лучших, надежных и безопасных системах.

Кстати, в середине февраля появилось сообщение о том, что после парламентских слушаний начало почти шестимиллиардного проекта внедрения в США персональных электронных ID-карт будет задержано еще на год, и электронные паспорта не будут введены в масштабе всей страны до 2009 г. Основной аргумент сенаторов: люди должны чувствовать, что это хорошо для них. Посмотрим, что произойдет в результате уже анонсированной аналогичной инициативы на Тайване.

О системах и людях

В начале 2005 г. сообщение о том, что персональная информация о 145 тыс. американцев была утеряна, вызвало в США легкий шок. Пресса, не жалея эпитетов, обсуждала все и вся – хакеров, злоумышленников с доступом к базам данных, воровство ноутбуков, рассеянных служащих, выброшенные резервные ленты, делая вывод, что нужно приложить максимум усилий для обеспечения как национальной безопасности, так и каждого американца. Теперь каждый случай потери данных получал резонанс в обществе. Ameritrade упустила 200 тыс. записей, университет Южной Калифорнии – 270 тыс., Time Warner – 600 тыс., Bank of America – 1,2 млн, CardSystems – 40 млн... На этой волне многие штаты, не дожидаясь глобальной федеральной программы, начали осуществление собственных программ в области безопасности.

Но даже в такой ситуации очень мало кто собирался полностью заменять свою инфраструктуру на новую, специально спроектированную с учетом всех требований безопасности. Большинство намеревалось обойтись добавлением соответствующих аппаратных и программных средств, закрывающих имеющиеся проблемы, благо предложений на любой вкус на рынке хватало. Зато административные меры, направленные на предотвращение служебного режима, внедрить оказалось гораздо сложнее. Они часто приобретали весьма формальный характер, и все оставалось почти так же, как и прежде. Остановимся только на двух примерах, связанных с безопасностью использования самых распространенных каналов общения – электронной почты и мгновенных сообщений.

Врачебная тайна и электронная почта

Согласно данным Radicati group, сегодня в мире существует более 400 млн корпоративных почтовых ящиков, и между организациями ежедневно пересылается свыше 45 млрд электронных писем. Американские компании, работающие в области здравоохранения, также постоянно пытаются расширить использование электронной почты, чтобы упростить коммуникации и сократить затраты в административной и клинической областях. Однако в этом им противодействуют правила и инструкции HIPAA (Health Insurance Portability and Accountability Act), требующие определенного уровня контроля, отслеживания, шифрования и защиты информации о пациентах. Например, лаборатория пересылает результаты исследований, врачи консультируются друг с другом и т. д. Все это должно быть защищено или запрещено к использованию.

Проведенные исследования показали, что систематические нарушения режима безопасности – типичное явление в организациях здравоохранения, особенно в офисах, которые занимаются финансовой частью этого бизнеса и страхованием здоровья.

Медики оправдывались тем, что, учитывая очень большое количество сообщений, посылаемых и получаемых организациями здравоохранения, их селекция и просмотр практически невозможны или обойдутся несоразмерно дорого. В результате был предложен довольно очевидный компромисс: важную информацию (например, данные о счетах) пересылать старой доброй почтой. По зрелому размышлению было рекомендовано также не пропускать через строгие правила отбора и контроля весь поток сообщений, поскольку это лишает электронную почту ее основных преимуществ – простоты и универсальности.

«Аська» и корпоративные секреты

Как правило, мало заботятся компании и о системах IM. Согласно опросу Akonix Systems, которая специализируется в области ПО для обеспечения безопасности, если 73% компаний США всерьез относятся к правилам «гигиены» электронной почты, то для ICQ это наблюдается только в 11% случаев. IDC отметила, что в мире ежедневно посылается около 12 млрд мгновенных сообщений и это число будет расти и дальше. Системы IM стали серьезным деловым инструментом и, безусловно, привлекательны как объект нападения.

Собственно, эксперты говорили об этом в течение по крайней мере пяти последних лет. Но до сих пор около 70% американских служащих используют AOL Instant Messenger (AIM) и ICQ, даже если установлен специальный внутрикорпоративный сервер, и предпочитают выбирать IM-клиента на свой вкус. Сопутствующая проблема: если следовать всем правилам безопасности, необходимо хранить IM-переписку и постоянно анализировать ее содержимое с целью выявления каналов утечек информации и попыток проникновения извне. Многие бизнесмены не собираются этого делать ни сейчас, ни в более отдаленной перспективе, стараясь сэкономить на покупке специальных аппаратно-программных средств и оплате дополнительного персонала. Более того, в 2004 г. почти 60% опрошенных организаций признали, что рост числа IM становится для них серьезной проблемой и по объему сообщений уступает только спаму.

А вот перспективы, нарисованные аналитиками: к 2010 г. электронная почта и IM будут только одними из видов корпоративного контента, в который войдут документы Word, Web-страницы и, возможно, даже голос и видео. Ну что ж, тогда все больше рабочего времени персонала будет уходить на их просмотр, а для хранения и управления массивами данных придется опять покупать новую систему. Соответствующая защита подразумевается, но пока, как говорится, гром не грянет... Впрочем, как будет показано в следующем разделе, существуют и другие крайности.

Слишком правильный подход

Пожалуй, во всем мире наиболее последовательными в разработке целостной системы безопасности являются государственные структуры, хотя при серьезной постановке дела для налогоплательщиков это обходится весьма недешево. Механизм прост: после соответствующего решения на правительственном уровне запускается целая система государственных научно-исследовательских и регулирующих учреждений, выделяется бюджетное финансирование и в результате появляется целый ряд документов и указаний, регламентирующих, в данном случае, большинство процедур, связанных с повышением безопасности процессов передачи и обработки информации.

|

| Стратегия защиты – дело топ-менеджеров и начальников отделов. Служба безопасности, юристы и собственный аудитор сделают остальное. А где же IT-менеджер? |

Например, в США политика защиты данных описана в трех базовых комплектах документов: Федеральных стандартах обработки информации (Federal Information Processing Standards, FIPS), Методах федерального агентства безопасности (Federal Agency Security Practices, FASP) и Федеральном акте управления информационной безопасностью (Federal Information Security Management Act, FISMA), который, в свою очередь, является расширением Акта компьютерной безопасности (Computer Security Act), принятого еще в 1987 г. Дополнительно FIPS ссылается на большое количество специальных документов Национального института стандартов и технологии (National Institute of Standard and Technology, NIST), описывающих правила применения руководящих принципов FIPS.

О том, что и в нашей стране создана и функционирует система технической защиты информации, говорил и Владимир Степанов, начальник Головного управления ДСТСЗИ СБ Украины на прошедшей в этом году в Киеве конференции в рамках мирового IDC Security Roadshow 2006.

Впрочем, те же американские специалисты отмечают, что большое количество деталей и взаимосвязей в подобных документах существенно повышает сложность проблемы.

Общий вывод – правительственные требования, постоянно развиваясь, содержат лучшие методы и рекомендации для построения системы информационной безопасности, применимой как к бизнесу, так и к другим организациям (в Украине картина аналогична, поскольку эти проблемы сходны во всем мире). Но попробуйте объяснить бизнесмену, что все это ему жизненно необходимо для ведения его дела, а если не все, то что именно и почему. Поэтому с высокой долей вероятности можно утверждать, что коммерческие компании и в дальнейшем будут ориентироваться на частные, возможно, менее дорогие решения их насущных проблем на основе готовых аппаратных и программных средств, в ущерб целостной, но слишком дорогой и быстро устаревающей, рекомендованной государством, политике безопасности.

В результате безопасность часто воспринимается как какая-то не слишком понятная задача соответствующего подразделения, которая сводится в основном к защите периметра. Даже если принимаются какие-то меры, пользователи воспринимают их как раздражающие и ненужные формальности и постоянно пытаются обходить установленные правила.

Послушаем Гейтса?

14 февраля сего года в Сан-Хосе на RSA Conference 2006 глава Microsoft провел демонстрацию средств обеспечения безопасности, которыми будет оснащена уже довольно близкая к потребителю ОС Windows Vista. Он начал с того, что данные вопросы для Vista были и остаются номером один и инвестиции в это направление максимальны. Гейтс признал, что необходимо еще многое изобрести и усовершенствовать, чтобы обеспечить приемлемый уровень безопасности информационных технологий. Однако мечты компьютерной промышленности о переводе работы и досуга людей в цифровую вселенную могут быть реализованы, если будет создано ПО не только безопасное, но и настолько простое, чтобы пользователи могли понять и применить в своих интересах предлагаемые им меры безопасности на 100%.

Согласно Гейтсу компьютерной промышленности уже в ближайшем будущем следует упростить изделия для всех категорий – пользователей, системных администраторов и инженеров по безопасности, а также встроить их в базовое ПО, вместо того чтобы потом «навешивать» на систему дополнительные устройства и программы. «Сегодня пользователи видят, возможно, в десять раз больше интерфейсов, чем требуется для их основной работы», – подчеркнул он.

Не стоит расценивать данное описание как дифирамб Microsoft и ее новой ОС. Безусловно, она будет доводиться еще не один год. Нет также сомнений в том, что имеющиеся сегодня на рынке средства обеспечения безопасности, предназначенные для самых разных задач, будут востребованы определенным кругом компаний и организаций. Но широкому кругу украинских предприятий, использующих IT в гораздо меньшей степени, чем это характерно для США, стоило бы сначала разобраться, какие именно вопросы безопасности перед ними стоят, как решить их комплексно, чем можно пожертвовать и каким при этом должно быть соотношение аппаратно-программных решений и организационно-управленческих мер.

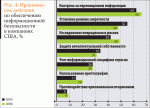

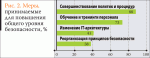

Надеемся, что некоторую пищу для размышлений дадут и приведенные в данной статье диаграммы из опроса Global Information Security Survey 2005, выполненного известной аналитической компанией Ernst & Young.