Удаленное управление сетями: не только «железо»

22 декабрь, 2005 - 00:00Сергей ГрицачукПосле наших публикаций о модулях для удаленного управления сетями (УУС) многих читателей серьезно заинтересовали не только описанные устройства, но и методы организации управляющей структуры, а также вопросы обеспечения безопасности. Поэтому мы решили посвятить этой теме отдельный материал.

Поводом к написанию данной статьи послужили письма с вопросами о том, как УУС можно включить в состав действующей сети или учесть их применение в рамках разрабатываемого проекта. Конечно, ответ однозначен – доверять разработку столь серьезной структуры следует только специалистам. Мы же попробуем дать общие рекомендации, которые обязательно стоит принять во внимание при использовании технологий удаленного управления.

Приобретение описанных ранее устройств (itc.ua/22621, itc.ua/22469 и itc.ua/21914) может не оказать ожидаемого эффекта, более того, некорректное проектирование (и построение) локальной сети способно свести на нет все положительные стороны от внедрения системы УУС.

Поэтому при внедрении технологии удаленного управления сетью необходимо заранее продумать концепцию распределения задач, структуру сети и ее сегментов, а также расположение управляемых модулей – именно с этого следует начать проектирование.

Размещение компонентов

Прежде всего нужно вспомнить о том, что децентрализация приводит к сложностям в управлении любой структурой, включая локальную сеть.

Наиболее целесообразной можно признать концентрацию сетевого оборудования в отдельном помещении с ограниченным доступом и герметичной средой, заполненной инертным газом. Как правило, при этом несложно поддерживать благоприятный климатический режим и чистоту атмосферы, а все компоненты сети будут легко доступны. Такой подход дает возможность увеличить ресурс оборудования, снизить расходы на его профилактику, обеспечить должный уровень безопасности и, кроме того, снизить риск возникновения пожара.

В подобных условиях разместить и подключить компоненты УУС будет несложно, а наглядность подсоединения позволит в будущем четко определять стратегию управления. Конечно, во всем нужна разумная достаточность, и для ресурсов небольшой или среднего масштаба сети вполне подойдет отдельное помещение с кондиционером.

Сегментация

Централизованное управление – не обязательно глобальное. Конечно, можно свести все коммутаторы к одному конечному устройству, но будет ли такая схема контролируемой? Разумеется, нет – отключение корневого модуля приведет к полному прекращению функционирования всей сети, что недопустимо. А именно так и придется поступить при необходимости проведения технологических операций, связанных с конфигурированием оборудования.

|

| При подобной структуре сети отключение одного сегмента не вызовет особой проблемы – трафик будет перенаправлен на другой маршрут |

Разумеется, если на момент отключения пользователи потеряют только доступ в Интернет или не смогут закончить копирование файлов, это не так страшно. А вот незавершенные транзакции для серверов баз данных или сбой ERP-системы чреваты печальными последствиями. Поэтому целесообразнее разделить сеть на сегменты, представляющие собой комплекс подсетей с общим признаком и четко прослеживаемой древовидной, радиально-кольцевой или комбинированной структурой. При этом обязательно надо решить задачу межсегментной маршрутизации – это даст возможность выключать сегменты, скажем, для профилактики, применяя резервную схему распределения потоков данных.

Кроме того, такой подход позволит создать четкую картину функционирования сети, грамотно распределить трафик и оперативно управлять решением внезапно возникших проблем. Так, вспышка вирусной эпидемии в одном из подразделений может быть блокирована отключением аварийной ветки ЛВС и перенаправлением потоков данных в обход проблемной зоны.

Резервные каналы

Удаленное управление тем и хорошо, что не зависит от местонахождения оператора. Поэтому имеет смысл позаботиться об организации резервного канала связи – причем таковым может выступать как обыкновенный модем, так и специализированная точка доступа.

Однако создание запасного канала – это не только повышенная защищенность от неожиданностей, но и дополнительная лазейка для злоумышленника. Поэтому подобную точку входа ни в коем случае не стоит держать активной все время. Идеально, если она будет включаться только при аварийной ситуации.

Модемы, предназначенные для организации резервных каналов, следует подсоединить к источнику бесперебойного питания, иначе все затраты окажутся напрасными. Важно помнить и о дублировании: один запасной канал – не панацея, а скорее дополнительная проблема. Так что лучше всегда рассчитывать на два резервных канала – скажем, один модем может подключаться по dial-up, а второй – ожидать прямого соединения (звонка). Кстати, в последнем случае надо заранее позаботиться о прямом городском номере, а не делать это через офисную АТС.

ДМЗ

|

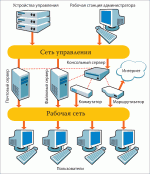

| Средства удаленного управления должны быть расположены в отдельном адресном пространстве, чтобы исключить возможность доступа из общей сети |

Довольно распространенная ошибка при проектировании управляющей сети – размещение модулей в общем адресном пространстве. Конечно, она не обязательно приведет к проникновению злоумышленника на устройства удаленного доступа, но вызвать повышение трафика и дополнительные проблемы может вполне. Поэтому предпочтительно создание демилитаризованной зоны, причем не только из соображений безопасности.

Разделение сетевых зон брандмауэрами позволит четко разграничить права доступа, контролировать распределение трафика и с легкостью управлять сетевыми ресурсами. Простой пример: при использовании компонентов front- и back-офиса на выходные дни несложно отключить всю внутреннюю локальную сеть с back-серверами, оставив только внешнюю – это не только защитит от потенциальных атак, но и существенно сэкономит электроэнергию.

Обеспечение безопасности

Как и большинство сетевых устройств, УУС представляют собой потенциальную брешь в системе защиты, если не будут сконфигурированы должным образом. Поэтому категорически не рекомендуется применять упрощенную схему доступа к ним, использовать словарные пароли и имена пользователей, а также размещать эти модули в легкодоступном месте.

Кроме того, не стоит забывать и об атаках класса Man in Middle – все операции по первоначальной настройке целесообразно производить в однопользовательском режиме, посредством ноутбука или рабочей станции, подключенных к настраиваемому модулю через кабель. В этом режиме обязательно нужно установить максимальные уровни безопасности, запретить задействование ненужных портов и ограничить количество пользователей до минимума.

Как было сказано выше, рекомендуется включение управляющих модулей в отдельное адресное пространство с ограниченным (четко фиксированным) набором управляющих компьютеров. Доступ к этой зоне должен осуществляться через VPN-шлюз – это значительно повысит надежность системы и практически исключит возможность проведения DoS-атаки.

В случае необходимости применения точек беспроводного доступа следует позаботиться об изоляции канала доступа. Нельзя использовать открытый канал – правила соединения должны быть четко оговорены, нужно исключить возможность не только вторжения, но и прослушивания сканерами. С этой целью рекомендуется включение беспроводной точки доступа только на время проведения требуемых операций.

Протоколирование

Все устройства удаленного доступа и управления допускают ведение лог-записей. Такой функцией нельзя пренебрегать ни при каких условиях – все операции по настройке, изменению статуса, подключению и отключению пользователей должны фиксироваться. Обязательно ведение системы сохранения резервных копий лог-файлов – это пригодится не только управляющему персоналу для разработки стратегии апгрейда или профилактики узлов сети, но и бухгалтерии для организации действий по закупкам или списании оборудования.

И напоследок...

Определяя для своей организации модель взаимодействия устройств удаленного управления ресурсами, необходимо четко продумать области применения и возможные задачи. Кроме того, никогда не стоит ограничивать себя рамками, заложенными в технической документации: зачастую этим полезнейшим разработкам может найтись абсолютно неожиданное использование.