Парадоксы безопасности

3 апрель, 2008 - 11:28Александр ЧерниковОписания методик безопасности и технических решений для их реализации обычно начинаются с характеристики проблемы. Счастлив человек, живущий в неведении. Когда же ему раскрывают глаза на то, в каком опасном мире он живет, то мало кто не испытает если не страх, то, по крайней мере, неуверенность. Второй шок вызывают перечень «совершенно необходимых» для предотвращения угроз мероприятий и их стоимость. Что-то здесь есть от сотрудничества стекольщика и мальчишки с рогаткой

В данной теме номера мы намеренно ушли от демонстрации различных средств предотвращения несанкционированного доступа к данным, описания новейших методик борьбы с вирусами и другим вредоносным кодом и т.д.

Выясняется, что дело не только и не столько в этом. Во-первых, нельзя украсть или испортить то, чего нет. Осознание этого простого факта приводит к тому, что заботой предприятий сегодня становится не бесконечное накапливание и упрятывание информации, а удаление ненужных данных. Во-вторых, кто будет делать основную работу, если все силы уйдут на повышение безопасности информационных технологий? В-третьих, если окажется из-за угроз слишком дорого использовать те или иные новшества, можно не сомневаться, что человечество, пожав плечами, откатится к более старым, но проверенным или дешевым методам.

В конечном итоге сложность и гетерогенность всегда уступает место изящному решению нового поколения. А пока его нет, все громче раздаются призывы заняться пресловутым «человеческим фактором», как известно, совершенно не зависящим от используемых технологий.

Когда мы пытаемся вытащить что-то одно,

оказывается, что оно связано со всем остальным.

Из законов Мэрфи

Начнем описание парадоксов со страстей наиболее известных в настоящее время, кои очень любят сенсационно смаковать различные таблоиды: у кинозвезды такой-то похитили несколько миллионов, получив доступ к ее кредитной карточке. Действительно, вирусы уже как-то приелись. Это раньше было модно рассказывать друг другу о том, что вчерашний день проведен в борьбе с вредной заразой. Спам довольно спокойно принимается как неизбежное, а кое-кому даже доставляет определенное удовольствие его чтение – хоть какое-то разнообразие в серых офисных буднях. А вот потеря денег – это актуально. Да и слово красивое – фишинг.

Ловим рыбку в мутной воде

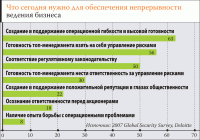

Констатация факта: статистические данные показывают продолжающееся увеличение фишинг-нападений. Эта форма мошенничества стала сегодня процветающей экономической действительностью. Более того, жульничества подобного рода все более усложняются, поэтому с ними все труднее бороться. Есть хорошо организованные группы, разработавшие собственную методику, которая делает их нападения фактически непрослеживаемыми. Как ни странно, успех им обеспечивают многие из лучших методов информационных технологий, повсеместно используемых компаниями для ведения непрерывного бизнеса.

Как известно, фишинг – жульничество онлайн, в котором людей соблазняют к обращению на мошеннические веб-сайты, главным образом подлинно выглядящими электронными письмами, где их просят указать конфиденциальную информацию – имена, пароли, номера счетов, адреса, личные идентификационные номера (пин-коды) и т. д. Современный мошенник затем использует эти данные, чтобы выдать себя за жертву и забрать деньги со счета в банке, запрашивать кредитные карты, получать ссуды, отмывать средства, посещать онлайн-аукционы и участвовать во множестве иных незаконных действий. Собственно, главная опасность не столько в том, что злоумышленники получают доступ к электронным деньгам от имени других людей и без их ведома, сколько в том, что появляются все новые варианты платных онлайн-сервисов, а их защита, как всегда, не поспевает за расторопными жуликами.

Хотя их схемы сосредоточены в основном на рознице, т. е. на отдельных потребителях, учреждения, в которые проникают фишеры, также становятся жертвами, поскольку их марка и заработанная тяжким честным многолетним трудом репутация в один момент могут подвергнуться сомнению. Банки, как наиболее крупная рыба, – самые частые цели для фишинга, но все больше такие нападения выполняются против сайтов аукционов, платежных систем, социальных сетей, онлайн-брокеров, игровых веб-сайтов, где делают ставки и т. п.

Фишинг, ставший заметной проблемой и начавший статистически отслеживаться примерно с середины 90-х годов прошлого столетия, растет стремительно: число уникальных фишинг-сайтов, обнаруженных Anti-Phishing Working Group, в апреле 2007 г. превысило 55 тыс. Согласно MarkMonitor Brandjacking Index, число новых приманок тогда же каждый месяц увеличивалось более чем на 200.

Поскольку в данном направлении сегодня работают уже не горст-ки любителей, а мощные международные преступные синдикаты с отличными ИT-департаментами, фишинг все чаще рассматривается как серьезная угроза не только потребителям и компаниям, но и общему восприятию пригодности Интернета для деловых операций.

Мы не будем смаковать пикантные подробности этих технически совершенных нападений. Согласимся с тем, что сегодня нет и не предвидится никакой «серебряной пули» для победы над фишингом. Чтобы свести наносимый им вред к приемлемой величине (именно так ставится задача), должно одновременно применяться множество технических и социальных методов.

Образование пользователей называют одним из ключевых элементов войны с фишингом и информационной безопасности вообще. В конце концов, если потенциальные жертвы могли хотя бы квалифицированно просмотреть заголовки электронной почты, проверить URL и не указывать свою личную и финансовую информацию, не было бы самой проблемы. Однако самого по себе образования недостаточно: мошенники совершали и совершают те же самые жульничества через Интернет, телефон и обычную почту уже чуть ли не целую вечность, и каждое новое поколение открывает для себя как древние, так и новые формы одурачивания.

Так что действительно следует ограничиться констатацией того, что фишинг представляет серьезную угрозу прежде всего уверенности потребителей и ослабляет доверие к электронной коммерции.

O «networking» и «not-working»

Памяти Станислава Лема (12.09.1921 – 27.03.2006)

...Мордон же сидел, опершись о бочонок, и под тихое поскрипывание алмазного перышка, которым Демон записывал на бумажной ленте все, что узнавал от колеблющихся атомов, читал о том, как вить кисточки для алебард, и о том, что дочь царя Петриция из Благолонии звалась Горбундой и что съедал за вторым завтраком Фридрих II, король бледнотников, до объявления войны гвендолинам, и о том, сколько электронных оболочек насчитывалось бы в атоме термионолиума, если бы такой элемент мог существовать, и каковы размеры заднего отверстия крохотной птички, называемой куротел, кою на своих розамфорах изображают Колыхаи Вебединые, а также о трех разновидностях полиароматного вкуса океанического ила на Водоции Приозрачной, и о цветке Любюдюк, что потревоженный рассветом валит наповал старофламандских охотников, и о том, как вывести формулу для косинуса угла грани многогранника, именуемого икосаэдром, и кто был ювелиром Фалуция, мясника левши Лабухантов, и о том, сколько филателистических журналов будет издаваться в семьдесяттысячном году на Моросее, и о том, где покоится тельце Кибриции Краснопятой, которую пробил гвоздем по пьянке некий Дуровалер, и чем отличается Матяжка от Натяжки, и о том, у кого в Космосе наименьшая продольная полольница, и почему блохи с присосками на заду не едят мху, и на чем основана игра, называемая «На качели сзади прыг», и сколько было зернышек в той кучке львиного зева, кою пнул ногой Абруквиан Полевитый, когда поскользнулся на восьмом километре альбацерского шоссе в Долине Воздуханий Седоватых, и мало помалу Мордона начал побирать черт, ибо стало ему проясняться, что вся эта вполне правдивая и во всех отношениях осмысленная информация ему совершенно не нужна, ведь она превращалась в ужасную смесь, от которой разламывалась голова и подгибались ноги.

Кибериада. Путешествие шестое,

или Как Трурль и Клапауций Демона Второго Рода создали,

дабы разбойника Мордона одолеть (1964)

Розничные страсти

Здесь мы коснемся только феномена Social Networking, который одни называют «дивным новым миром» (Brave New World), а другие – Revolution from Hell (вряд ли требует перевода).

Каковы роль и значение социальных сетей для бизнеса? Общественное мнение вроде бы склоняется к тому, что это – хорошо. Но в бизнесе, как известно, очень большое значение имеет то, что именно и кому именно говорится. Правда в том, что сегодня эта тема на слуху и склоняется на разные лады. Но назвать ее умозрительной тоже вряд ли у кого повернется язык – это реальное явление. Facebook, MySpace, Bebo, Orkut, Perfspot, Friendster, Neighborhood... и несть им числа.

Конечно, просто создать аккаунт или активно применять его – вещи разные. Но из более чем 200 млн регистраций, например на MySpace, уж кто-то да использует их. Другое дело, что бизнес находит поводы быть недовольным расширением киберпространства. Согласно отчету компании MessageLabs от сентября 2007 г., за последние полгода около 75% опрошенных фирм показали, что число посещений сайтов социальных сетей их сотрудниками увеличилось. Приблизительно 60% посчитали, что это уменьшило производительность труда, а более 75% озаботились тем, что корпоративная репутация может серьезно пострадать, если сотрудники будут плохо отзываться о своем месте работы. Неудивительно, что более 70% респондентов сообщили, что они думают об ограничении доступа своих служащих к социальным сетям.

Вопрос ставится так: должен ли Интернет быть «Wild Web», каким в свое время был беззаконный «Wild West» в юных США? Или, по крайней мере, следует ли бояться утечек информации и поражения корпоративной сети вредоносным кодом? Вот так в итоге, о чем бы ни шла речь, он сводится к вопросам безопасности. Крупнейшие банки Lloyds TSB и Credit Suisse прямо запретили своим служащим использование социальных сетей. Можно, конечно, «поигрывая лорнетом», пространно рассуждать о том, что они способствуют увеличению контактов, ускорению бизнес-процессов, лояльности клиентов и даже поиску сотрудников более высокой квалификации и что это – наиболее рентабельный путь для выполнения подобных задач. Но большинство ждет, когда все придет в норму и появится некий компромиссный вариант между беспрепятственным доступом и полным запретом. Это вечная история – The Good, the Bad and the Lazy. Социальные сети выросли всего за несколько лет практически на пустом месте и, начав с забавы домохозяек, сегодня проникли глубоко едва ли не во все организации в большинстве стран мира.

Во многом это происходит благодаря тому, что все больше людей работают со своими ноутбуками дома, где никто не может запретить им посещать те или иные ресурсы. Недавнее исследование Emedia показало, что более 10% «социальных нетворкеров» посещают сайты по деловым причинам. Кроме того, это – среда, которая связана с обменом знаниями, идеями, полезным опытом и побуждает людей жить энергичнее. Сторонники указывают также на роль, которую социальная организация сети может играть в укреплении духа товарищества среди сотрудников и большего удовлетворения от работы. Некоторые крупные корпорации, и в том числе Microsoft, уже признали роль социальных сетей в увеличении посещения профильных сайтов коммерческих компаний.

Однако скептики продолжают утверждать, что «networking» постепенно превращается в «not-working», что гораздо более захватывающе, чем прямые служебные обязанности. В недавнем опросе silicon.com 8% служащих признались, что проводят на социальных сайтах от одного до пяти часов в неделю, а 2% – от пяти до десяти часов офисного времени. Это значит, что уже есть измеряемый риск потерь конфиденциальной информации и интеллектуальной собственности, не говоря уже о производительности труда. И это все, кроме очень реальной угрозы от спамеров, вирусов, партнеров-инсайдеров преступников.

Постойте! Не кажется ли вам это очень знакомым? Конечно, подобные дебаты велись во времена появления мгновенных сообщений (IM) в деловом мире. IM также казались чрезвычайно социальной средой, которая только начала внедряться в деловой мир, когда его приверженцы уже стали использовать это на работе (с или без одобрения их компаний). Тогда тоже не было недостатка в скептиках, утверждающих, что это лишь вариант бесполезной траты времени, и все очень быстро закончится. Все же по большей части это мрачное восприятие и отрицательные предсказания оказались необоснованными. Бум IM сегодня несколько спал, можно сказать – пришел в норму. Это – хорошо обкатанный инструмент бизнес-коммуникации в реальном времени, принятый де-факто в финансовой сфере, телекоммуникациях, ИT-секторе, а в целом – в 30–40% организаций во всем мире. Возможно, то же произойдет с социальными сетями, и они станут составной частью глобальной торговли.

Но при этом (уже не возможно, а точно) конфиденциальности в мире станет меньше. Ну и хорошо: организации задумаются о том, что оказывается слишком дорого и бессмысленно ставить гриф секретности на всем без разбору. А может быть и так, что будущее фактически покажет, что с его акцентом на интерактивности, а не на традиционной нисходящей онлайн-коммуникации, социальные сети очень далеки от того, чтобы стать мостом для бизнеса, и что минусы перевешивают плюсы. Time will tell. Время покажет.

Но фирмы-то не могут ждать так долго! Выбирая политику по отношению к социальным сетям, каждая организация должна сама взвесить за и против, риски и пользу.

В результате появляются фирмы, предлагающие свои услуги для анализа веб-страниц в реальном времени на spyware и вирусы, блокирующие при необходимости доступ к таким веб-сайтам. Полезно и приятно – с одной стороны, компания либерально относится к своим сотрудникам, использующим Интернет в личных целях на работе, а с другой – все же какая ни есть защита от сторонней организации. Еще один компромисс, которых сегодня полна сеть в вопросах безопасности.

Бизнес-процессы и безопасность

По определению любой бизнес-процесс является набором взаимосвязанных задач, которые решают специфическую проблему или производят определенную продукцию. Поскольку большинством бизнес-процессов (даже полностью автоматизированных) управляет человек, часто очень тщательно выстроенные процессы могут «сломаться» или пойти не так, как задумано.

Их результат может быть прогнозируемым, но желательная эффективность, оптимизация и безопасность – не соответствовать расчетным. Если какой-либо бизнес-процесс связан с определенными данными, может произойти нарушение установленных правил обращения с ними, что, в свою очередь, приведет к финансовым убыткам, штрафам, потере лояльности и последующему оттоку клиентов. Поэтому предприятия, в принципе, должны быть способны идентифицировать и исправлять несовершенные бизнес-процессы, не приостанавливая операции и не ожидая, пока что-то случится. Для многих отечественных предприятий и даже консалтинговых и внедренческих компаний сегодня оказывается новой и весьма неожиданной мысль о том, что их процессы не только следует прописать в корпоративной системе и выполнять в определенной последовательности, но и соблюдать при этом целый ряд сопутствующих параметров.

На что похож бизнес-процесс с нарушениями, особенно если предусмотренный для него конечный результат достигнут? Проявления таких нарушений обычно невелики или вообще отсутствуют, поэтому часто и не обнаруживаются, однако со временем могут нанести ущерб (если, скажем, у аудиторов хватит умения разыскать их источники). Очевидно, для предприятия лучше, если потенциально опасные бизнес-процессы будут идентифицированы и исправлены прежде, чем их найдут третьи лица.

Пример типичного повреждения – нужных данных нет там, где они должны быть, или они поступили туда, где их быть не должно. То есть дело не в последовательности операций (она нередко предписана очень четко, рационально и даже изящно), а в возможности отклонений перемещаемой информации от заданного для нее маршрута.

Так, повсеместно используется Payment Card Industry Data Security Standard (PCI DSS), который определяет, как платежные карточки должны обрабатываться торговыми организациями, и устанавливает при операциях необходимость удаления значительной части данных. Однако старая информация, внесенная несколько лет назад, может сохраняться в системе компании. Иногда она остается невостребованной новыми процессами, а порой о ней вообще никто не знает. Несмотря на нормальную работу предприятия, наличие такой информации запрещено стандартом, а значит, существует нарушение, и бизнес-процесс поврежден.

На сегодняшних типично распределенных предприятиях копии файлов часто одновременно находятся во многих местах – в различных базах данных, серверах. Обнаруживать их сложно и дорого, потому что это требует расширения поиска вплоть до ПК каждого служащего, и становится еще более проблематичным, когда поиск распространяется на ноутбуки, КПК и другие портативные устройства.

В принципе, все описанное можно свести к трем основным задачам по предотвращению нарушений и инспектированию бизнес-процессов. Согласно принятой внутренней политике и директивным внешним инструкциям компании должны определить, какие типы информации считать «чувствительными», есть ли необходимость их защиты (и в какой степени) или уничтожения.

Затем следует выполнить идентификацию. «Чувствительная» информация находится в различных форматах и хранится во многих местах. Это непростая задача, требующая в том числе предотвращения принятия неверных решений (например, по уничтожению информации). Наконец, для защиты необходимы автоматизированный контроль и гарантия выполнения установленных правил обращения с информацией.

После того как задача поставлена и четко сформулирована, уже техническим вопросом остается реализация ее решения. Поскольку ИT в состоянии автоматизировать многие связанные с информацией операции, принципиально можно представить некую комбинацию поисковой системы с блокирующими неверные действия политиками, средствами шифрования и т. д. Естественно, такие решения сейчас имеются в достаточном количестве.

Однако в целом можно предположить, что еще больше различных систем безопасности реализуется на уровне идей и демонстрационных образцов, создаваемых стартапами в надежде выгодно продать их крупным компаниям, так или иначе вынужденным заниматься безопасностью. Последний год показал, что так случилось даже с успешно существовавшей более двух десятилетий самостоятельной отраслью бизнес-аналитики. Без сомнения, точно так же будут поглощены очень многие фирмы, работающие сегодня в области информационной безопасности.

Уже сейчас разговор идет о построении безопасной ИT-инфраструктуры не только предприятий, но и целых регионов. С другой стороны, все имеет свою цену, и затраты на системы безопасности не должны превышать доходов от их применения.

Ну а главная задача сегодняшнего дня – открытие все новых областей потенциальных угроз для бизнеса и людей, их изучение, классификация, выработка разумных (необходимых и достаточных) методов противодействия и устранение причин для появления самих атак на те или иные объекты.