|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

Новому времени – новые подходы к безопасности

Автор – Роман Сологуб, 28 июля 2010 г.

Статья опубликована в №24 (735) от 6 июля

Бурная динамика развития современного бизнеса ведет к постоянному увеличению объемов данных, а также выдвигает новые требования к их доступности и скорости обработки. Как результат, модификациям подвергается модель ИТ-инфраструктуры предприятий, в соответствии с которыми должны изменяться и подходы к обеспечению информационной безопасности. Прошлое и настоящееКорпоративная модель предыдущего поколения подразумевала наличие четко обозначенного периметра ИТ-инфраструктуры. Он ограничивал информационное поле, внутри которого происходили работа с бизнес-приложениями, совместный доступ к данным и пр. Все внешние коммуникации были явно определены, а основным средством обмена сведениями служила электронная почта. Сегодня мы наблюдаем смену парадигмы, всеобщую трансформацию ИТ-модели, а вместе с тем и существенное изменение корпоративного информационного поля. Наступает этап нового подхода, получившего неформальное название Enterprise 2.0.

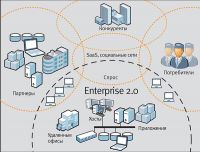

Эта концепция предполагает, что бизнес-пользователи обеспечены своевременным доступом к необходимым им сведениям. В Enterprise 2.0 границы условны – информационное поле выходит далеко за пределы корпоративной сети (рис. 1). С данными компаний теперь могут работать внешние сотрудники, партнеры и клиенты, притом что находиться они могут вне организации (например, при использовании Software-as-a-Service). Благодаря присутствию мощных коммуникативных характеристик эта модель позволяет применять коллективный разум и деятельность многих, предоставляя бизнесу обширное поле для инноваций, тем самым повышая его продуктивность и гибкость. Уже сегодня сотрудники стараются быть доступными 24 часа в сутки – на дому, в дороге, в самолете и пр., причем в ход идут все подручные средства связи. Однако открытость коммуникаций, децентрализация информационных активов и коллективная работа с ними создают множество принципиально новых угроз безопасности. Потому процессы и технологии защиты в модели Enterprise 2.0 занимают первостепенное значение, и волна интереса к ним, наблюдаемая сегодня, это доказывает. Рассмотрим одно из средств обеспечения безопасности в такой среде. По примеру Oracle IRMOracle Information Rights Management (IRM) является хорошим образчиком полноценной системы защиты документов, созданной в соответствии с идеей Enterprise 2.0 и отлично иллюстрирующей смену парадигмы в этой области. Такой инструмент расширяет понятие ИТ-безопасности и выносит его далеко за пределы контролируемой корпоративной зоны: хранилищ данных, серверов, межсетевых экранов и др., т. е. позволяет организовать защиту информации независимо от того, где она находится. Традиционные системы предназначены для обеспечения безопасности исключительно той среды, где циркулируют данные, они контролируют их передачу и хранение только внутри обозначенного периметра. Такой подход не совместим с динамичными информационными процессами модели Enterprise 2.0. При создании различных изолированных наборов хранилищ с правами доступа для разнообразных внутренних и внешних сотрудников и для партнеров и клиентов компании мы ограничиваем свободу коммуникаций, усложняем систему управления отдельными периметрами и теряем контроль над движением данных между периметрами. Этот вариант характеризуется колоссальной сложностью, он малоэффективен в современной ИТ-среде, а также чреват рисками. В отличие от подобных инструментов Oracle IRM ориентирован непосредственно на обеспечение безопасности сведений. В основе этого ПО лежит метод так называемого опечатывания, предусматривающий создание контролируемого периметра вокруг каждой корпоративной единицы информации: документа, письма, изображения или веб-страницы. Он и будет защищать данные, где бы они ни оказались, даже за пределами корпоративных сетевых экранов, глубоко в ИТ-инфраструктуре других компаний. Процесс опечатывания состоит из следующих операций:

Информация о правах доступа располагается отдельно от документов. Первые хранятся на специальных серверах, которые размещаются и управляются организациями, владеющими данными. Такой подход исключает возможность работать со сведениями неавторизованным пользователям, например, когда кто-то увольняется или заканчивается партнерский договор с организацией, его права отзываются. Применение информации авторизованных сотрудников тщательно контролируется, скажем, проверяется, есть ли у пользователя право на изменение, копирование или печать документа. Также ведутся централизованный аудит и отчетность по доступу и операциям, выполняемым с документами: кто и когда имел доступ к ним, какие действия проводились и пр. Конструкция и механикаАрхитектурно решение состоит из следующих компонентов:

1. Агент Oracle IRM Desktop, который инсталлируется на ПК пользователей (рис. 2). Он имеет небольшой размер и требует минимальных прав для установки, в корпоративных каталогах его можно централизованно развернуть в сети в скрытом режиме. ПО интегрируется со многими офисными приложениями и средой ОС и осуществляет функции автоматического или ручного опечатывания/распечатывания документов, разрешает и блокирует выполнение операций с ними, ведет аудит работы, автоматически аутентифицирует пользователей и кэширует политики доступа к категориям данных. 2. Oracle IRM Server хранит ключи шифрования, управляющие политики и права пользователей на работу с запечатанными документами. Его предпочтительно устанавливать в демилитаризованной зоне, так как он должен быть доступен как внутренним, так и внешним сотрудникам. Запатентованная технология Oracle автоматически синхронизирует политики с агентами, когда те появляются в зоне видимости сервера. Кроме того, на нем может быть запущена служба Directory Gateway для интеграции с корпоративными хранилищами учетных записей, такими как Microsoft Active Directory, Oracle Virtual Directory, Sun ONE и др. Данные аудита IRM Server хранит посредством СУБД от Oracle или Microsoft. 3. Oracle IRM Standard Rights Model – это веб-приложение, которое может быть развернуто на платформе вместе с IRM Server или на отдельном веб-сервере. Оно служит непосредственно для создания правил доступа к информации. Это ключевой инструмент пакета, позволяющий быстро адаптировать политики IRM под бизнес-процессы компании. Приложение имеет интуитивно понятный интерфейс и набор предустановленных ролей, шаблоны пользовательских политик и уведомлений. Удобная система подсказок, интерактивная помощь и обучающие статьи помогут быстро его освоить. 4. Oracle IRM Standard Management Console позволяет администраторам управлять системой и настраивать ее составляющие. Это простое в установке приложение исполняется на Windows-платформах. Компоненты Oracle IRM могут быть развернуты как на единой аппаратной платформе, так и в гетерогенной среде, с соблюдением условий распределения нагрузок и эксплуатацией механизмов отказоустойчивости. Вообще говоря, продукт без особых усилий внедряется в ИТ-инфраструктуру практически любого предприятия (есть случаи применения Oracle IRM в средах с количеством пользователей более 50 тыс.) и не влияет на его ежедневные операционные процессы. Работа с системой не приводит к дополнительной нагрузке на сотрудников, все инструменты для работы с ней органично встраиваются в применяемое корпоративное ПО.

Движение документа с момента его написания автором до получения к нему доступа другими происходит следующим образом (рис. 3). Пользователи создают их в своих привычных офисных программах: Microsoft Office, Adobe Acrobat, IBM Lotus Notes, Novell GroupWise и др. Они могут быть опечатаны как автоматически, так и вручную в любой удобный момент времени. Для этого можно применять меню, которое появляется в приложениях, или контекстное меню в ОС Windows, выпадающее при щелчке правой кнопкой мыши на файле. Опечатывание может выполняться автоматически не только на рабочих станциях, но и на корпоративных серверах приложений по определенным правилам. Опечатывание и открытие документов осуществляется на компьютерах с установленным агентом Oracle IRM. Благодаря тесной интеграции с приложениями данная программа также контролирует операции, которые совершает пользователь над защищенными файлами (копирование, изменение, печать, сохранение). Более того, имеется возможность управления доступом к отдельным элементам документа, к примеру полям, формулам или ячейкам электронных таблиц. С помощью агентов Oracle IRM ведет подробный аудит всех действий над запечатанными документами. Его глубина регулируется политиками, а данные формируют множественные отчеты как по доступу пользователей к корпоративной информации, так и по операциям, которые они совершают. Эти сведения постоянно отправляются на IRM-сервер, а при отсутствии соединения с ним временно сохраняются на агенте. Процедура определения политик доступа к информации в рамках предприятия представляет собой нетривиальную задачу. Oracle IRM позволяет решать ее посредством оригинальной ролевой модели, которая основана на классификации информации, группах потребителей и их ролях. Такой подход дает возможность гибко управлять огромными объемами информации в рамках существующих бизнес-процессов, обеспечивая высокий уровень безопасности, наблюдаемости и контроля всех связей между пользователями и данными. Операции по администрированию моделей доступа – определение классификаторов, ролей, доступных действий над документами и т. д. – могут быть делегированы различным пользовательским группам. Теперь владельцы бизнес-процессов способны сами управлять безопасностью своих информационных потоков, не прибегая к помощи системных администраторов и не предоставляя им доступ к конфиденциальным сведениям. Немаловажно, что Oracle IRM обладает высокой степенью интеграции в среду, построенную на базе продуктов от Microsoft, например, механизм Trusted Search позволяет операционной системе производить контекстный поиск и индексацию в запечатанных документах, это также справедливо и для компонента поиска ПО Microsoft SharePoint. Резюмируя, можно сказать, что Oracle IRM представляет собой по-своему уникальное решение для защиты корпоративной информации, которое работает в динамичной среде класса Enterprise 2.0. С помощью этой системы организации могут обеспечить безопасность для каждой отдельной копии своего документа, как бы далеко от корпоративных хранилищ она не находилась, а развитые возможности контроля и аудита действий надежно защитят от инсайдерских атак. Ready, set, buy! Посібник для початківців - як придбати Copilot для Microsoft 365

Читайте также

|

Последние обсуждения

ТОП-новости

ТОП-блогиТОП-статьи |

||||||||||||||||

Не раскрыт элемент новизны! Ну и существенные отличия от конкурентов не помешали бы...