|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

Cenzic: веб-бизнесу пора снять розовые очки

Автор – Елена Дериева, 3 декабря 2009 г.

Статья опубликована в №41 (707) от 17 ноября

Как и в борьбе с гриппом, мировые усилия по противодействию другой пандемии – хакерским атакам – пока не дают ощутимых результатов, несмотря на разработки государственных целевых программ, неправительственные инициативы и усилия поставщиков ПО. Более того, уязвимости, которые могут использовать киберпреступники для своих «черных дел», обнаруживаются порой в самых неожиданных местах, в том числе и в механизмах, призванных обеспечивать нашу защиту, к примеру в SSL/TLS-сертификатах.

Недавний отчет о безопасности Cenzic (североамериканской компании, специализирующейся на защите веб-сайтов) принес неутешительную, но весьма ожидаемую новость – в первой половине 2009 г. хакерская активность выросла, причем среди пострадавших оказались и социальные сети, и банки, и телекоммуникационные компании, и крупнейшие корпорации, и правительственные структуры. Косвенно этому поспособствовал и экономический кризис – потерявшие работу специалисты, видимо, нередко сотрудничают с хакерами ради дополнительного заработка. Но и сама по себе профессия хакера отнюдь не утратила популярности – это, пожалуй, одна из немногих областей, где технически подготовленный специалист может сделать молниеносную карьеру и обеспечить доход в 10 тыс. долл. в неделю. Определить число веб-атак непросто, отчасти потому, что компании обычно предпочитают умалчивать о подобных инцидентах. По мнению аналитиков, документируется примерно одна попытка атаки из сотни, что на основе отчетов SANS и CERT дает основание оценивать их общее количество миллионами. По данным источников в государственных структурах США, за один день предпринимается около 360 млн попыток зондирования одной только сети Пентагона. Среди наиболее интересных, по мнению Cenzic, попыток вторжения за первую половину 2009 г. – инфицирование узла британской компартии скриптом iFrame-F с китайского ресурса, XSS-вторжение в британские банковские системы, две крупные атаки на Twitter – с использованием ClickJacking и XSS/CSRF-уязвимости. Отличились и турецкие хакеры, которые провели успешную SQL-инъекцию (т. е. внедрение стороннего SQL-кода в запросы веб-сайта к своей СУБД) в ИТ-инфраструктуру армии США, правда, довольно безопасную, пользователи просто перенаправлялись на веб-страницы о защите окружающей среды. А вот цели SQL-инъекции в веб-сайт Orange France, проведенной румынским хакером, были куда прагматичнее – в руках мошенника оказалось более 245 тыс. записей БД. Последний анализ хакерской активности показывает, что киберпреступность использует все без исключения типы уязвимостей, хотя наиболее популярны SQL-инъекции и межсайтовый скриптинг (Cross-site scripting, XSS) – 25 и 17% инцидентов соответственно. На атаки, эксплуатирующие «дыры» в системах авторизации и аутентификации, приходится 14%, а на уязвимости категории Directory traversal (некорректная обработка хитроумно построенных путей) – 12%. Аналитики отмечают повышенное внимание разработчиков к своевременному обнаружению и латанию уязвимостей, однако статистика все равно неутешительна – за первые шесть месяцев 2009 г. количество задокументированных «дыр» в ПО превысило 3100 (на 10% больше, чем за аналогичный период 2008 г.), причем бoльшая часть из них (78%) приходится на веб-технологии (серверы, браузеры, приложения, подключаемые модули и ActiveX). При этом подавляющее число уязвимостей (90%) содержится в коде коммерческих веб-приложений и только 2% – в самих веб-серверах. На основании данных собственной системы Cenzic ClickToSecure специалисты Cenzic утверждают, что 90% проанализированных веб-приложений имеют серьезные уязвимости, которые могут привести к утечке важных или конфиденциальных сведений во время их передачи. Во многих случаях отмечалось кэширование такой информации, подтверждение паролей без применения SSL, включение конфиденциальных данных в URL-параметры, поддержка функции «автозавершения» при вводе пароля и пр.

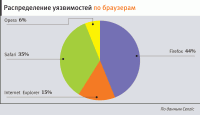

Несмотря на нашумевшие атаки на Facebook, Twitter и другие социальные сети, уязвимости типа межсайтового скриптинга присутствуют в 70% веб-приложений, практически во всех имеются прорехи в системах авторизации/аутентификации и управления сессиями, а настоящим бичом являются разнообразные типы утечки данных – такие уязвимости обнаруживаются в 87% веб-приложений. Следует также отметить, что общая доля уязвимых решений на протяжении нескольких последних лет неуклонно увеличивается. Правда, разработчики все же научились избегать отдельных видов «дыр» (либо оперативно латать их), к примеру, уязвимости, связанные с выполнением удаленного кода (Remote Code Execution), встречаются теперь только у 29% веб-приложений (против 39% в конце прошлого года), Unauthorized Directory Access – у 18% (против 26%), Insecure Resource Location – у 19% (против 35%). Трудно поверить, но система Cenzic ClickToSecure фиксировала случаи, когда данные о транзакциях е-магазина, включая информацию о кредитных картах, хранились в обычных текстовых файлах или электронных таблицах в незащищенных разделах веб-узла. Обнаруживаются опасные прорехи и в ПО весьма известных вендоров. В число «дыр», в наибольшей степени привлекающих хакеров, вошли: PHP-инъекции в phpMyAdmin Configuration File и phpMyAdmin setup.php, скрипт-инъекции во многих продуктах Symantec, XSS-уязвимости в SAP cFolders, Sun Java System Access Manager CDC и Java System Web Server, Citrix Web Interface, F5 Networks FirePass SSL VPN и IBM Tivoli Identity Manager. Не все спокойно и на клиентской стороне, хотя общее число «дыр» в браузерах составляет лишь 8% всех уязвимостей, так или иначе связанных с Вебом (однако надо учитывать повсеместную распространенность этого класса ПО). В нынешнем году рейтинг уязвимых браузеров возглавил Firefox – на него приходится 44% всех зарегистрированных «дыр»; далее с некоторым отрывом следует Apple Safari (35%), в значительной степени обязанный своим результатом версии для iPhone; а вот Microsoft Internet Explorer, долгое время удерживавший первенство в этой области (почти с 40% «дыр» на конец прошлого года), переместился на третью позицию с 15%. Наименьшее число недостатков, всего 6%, обнаружено у Opera, сведений о Google Ghrome компания Cenzic, к сожалению, не предоставила. Большое количество уязвимостей Firefox эксперты склонны связывать с его специфической архитектурой, ориентированной на широкое применение подключаемых модулей. Последние зачастую являются решающим фактором в пользу выбора Firefox, однако браузер не может в полной мере контролировать эти надстройки в аспекте безопасности – отсюда и появление побочных эффектов. По мнению экспертов, в среднем одна брешь в защите ПО наносит убытки в размере 500 тыс. долл., а Ponemon Institute оценивает потери от одной уязвимости в $202 на учетную запись – таким образом, даже небольшая компания с информационной базой о пяти тысячах клиентов может понести миллионные убытки от различных хакерских атак. Но самый удивительный факт, выявленный аналитиками Cenzic, состоит в том, что несмотря на многочисленные уязвимости веб-приложений и ряд громких инцидентов, бизнес до сих пор не озадачился в полной мере защитой своих систем. Виной этому, судя по всему, является банальное отсутствие достаточных знаний о потенциальных угрозах. Ready, set, buy! Посібник для початківців - як придбати Copilot для Microsoft 365

Читайте также

|

Последние обсуждения

ТОП-новости

ТОП-блогиТОП-статьи |

||||||||||||