Кому бояться?

15 июнь, 2013 - 14:22Игорь ДериевЕжегодно Symantec публикует отчет Internet Security Threat Report (ISTR), отражающий происходящее в сфере интернет-безопасности. 2012 г. принес много любопытных наблюдений, отражающих, по-видимому, некие подводные течения, но ряд тенденций проявился вполне и заслуживает самого пристального внимания.

Общая картина

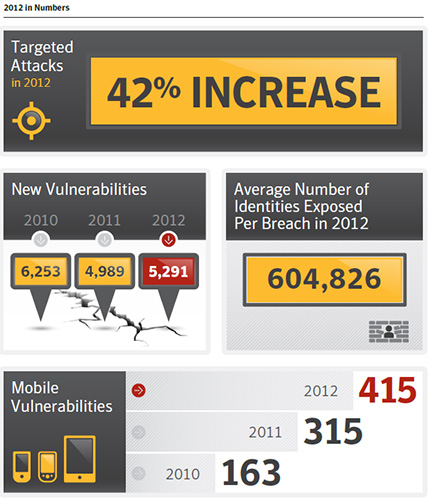

Пожалуй, нельзя сказать, что в целом 2012 г. отметился какими-то большими неожиданностями. Наоборот, общая обстановка была более-менее спокойной и прогнозируемой:

Количество обнаруженных уязвимостей в ПО много лет уже держится примерно на одном уровне (5 тыс), с небольшими колебаниями. Причем, оно не всегда коррелирует с числом реальных угроз. Особенно хорошо это видно на примере мобильных платформ: хотя для iOS было найдено гораздо больше уязвимостей, чем для Android — 387 против 13, картина по угрозам совершенно обратная — 1 и 103 соответственно. Секрета в данном случае, конечно, никакого нет — проблема заключается в возможности установки Android-приложений из разнообразных источников, где они не проходят никакой проверки. Закрытость же экосистемы iOS на безопасности сказывается самым благоприятным образом, невзирая на наличие пробелов в самой платформе. Для сравнения, Mac OS X прочно заняла свое место в отчетах Symantec, из 2012 г. достаточно вспомнить атаку Flashback/Blackhoke, в результате которой были заражены 600 тыс. Маков — хотя всего вредоносных семейств ПО для Mac OS X не так много, в прошлом году их насчитали всего 10.

Несколько иная картина с 0day-уязвимостями, которые заведомо означают серьезную угрозу. В 2012 г. их было выявлено (важно понимать, что другие вполне могли остаться незамеченными) 14. Это тоже не много и не мало, к примеру, показатели 2010 и 2011 гг. — 14 и 8 соответственно. Интересен, однако, факт, что сегодня многие такие уязвимости связываются с одними и теми же группировками хакеров. К примеру, четыре 0day-уязвимости в 2012 г. и 3 в 2011 г. использовались в атаках группировки Elderwood Gang (которая подобным образом «светилась» и ранее). По-видимому, это говорит о том, что работы в данном направлении ведутся целенаправленно и в арсенале хакеров достаточно «наработок» для будущих атак.

Зато кардинально улучшилась ситуация со спамом, доля которого снизилась до 69%. Это связано, конечно, с обнаружением и подавлением работы нескольких крупных бот-сетей и их управляющих центров. В результате, к примеру, заметно снизилась доля писем со ссылками на вредоносные ресурсы, а интенсивность фишинговых и вирусных рассылок после всплеска 2011 г. вернулась к уровню 2010 г. Все это, кстати, отразилось и на украинском сегменте, в результате чего наша страна существенно улучшила свое положение на мировом и европейском фоне.

Число веб-атак в 2012 г., напротив, выросло на 30% и здесь отмечены кое-какие «новации», о которых речь чуть ниже. Кроме того, все больше инцидентов приобретают признаки «хактивизма», когда, к примеру, DDoS-атаки предпринимаются на правительственные или корпоративные сайты в ответ на какие-то непопулярные решения и действия. При этом хакеры нередко не скрывают своих мотивов, а у некоторых группировок даже наметилась тенденция «брать ответственность на себя», как это происходит, скажем, в случае реальных терактов.

Под прицелом

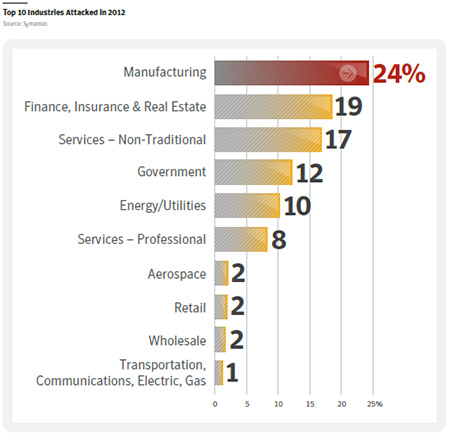

Самый крупный блок на предыдущем слайде говорит о том, что в 2012 г. на 42% выросло число сфокусированных атак. Хакеры больше не бьют «по площадям», а стараются выбирать наиболее интересную им жертву. В среднем фиксировалось 116 таких атак ежедневно, и целью чаще всего были производственные предприятия:

Более того, резко выросли атаки на определенные категории персонала, особенно сотрудников R&D и торговых подразделений. Таким образом, очевидно, проявляется заинтересованность хакеров в получении вполне конкретной информации — промышленных секретов и планов, торговых контактов и пр. Такая избирательность на первый взгляд может показаться невероятной, однако сомнения легко развеиваются примерами.

Так, уже упоминавшая группа хакеров Elderwood Gang в 2012 г. фактически изобрела новый тип многоуровневых атак — «водопой». Причем, он оказался настолько эффективным, что только за 1 день были поражены сети 500 организаций. Напомним, суть его состоит в том, чтобы взламывать не сеть целевой организации, а какой-то сторонний, но важный для ее сотрудников веб-ресурс.

В своем отчете Symantec прогнозирует, что подобные атаки, ввиду своей эффективности, будут учащаться и сегодня мы уже знаем, что эксперты компании не ошиблись. Вскоре после публикации ISTR 2013 появилась информация об атаке, направленной на сотрудников Министерства энергетики США, связанных, судя по всему, с разработкой ядерного оружия.

В данном контексте нужно обратить внимание на то, что угроза исходит не с какого-то подставного, а с вполне официального ресурса. На самом деле, 61% сайтов, с которых распространяется вредоносный код, являются совершено легитимными. Понять, как и почему это происходит, также не сложно, данные Symantec свидетельствуют: 53% сайтов содержат какие-то уязвимости, а 24% — критические.

Не спрятаться

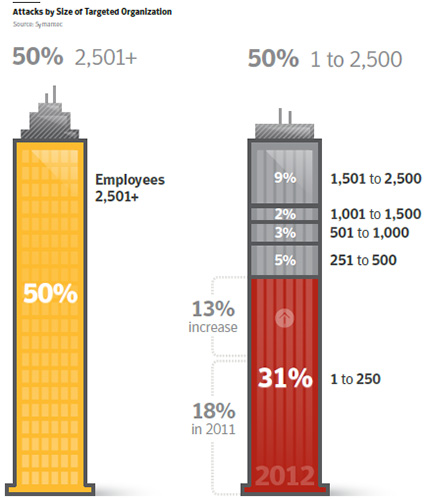

Традиционно считается, что злоумышленники интересуются крупными организациями, т.к. и «улов» в случае успеха может оказаться соответствующим. Однако данные Symantec полностью развенчивают это заблуждение. В последнее время интерес со стороны хакеров к представителям малого бизнеса заметно вырос:

И объясняется это довольно просто. Не понимая всей полноты киберугроз, в небольших компаниях меньше внимания уделяют вопросам информационной безопасности и, соответственно, становятся для злоумышленников более легкой добычей. Другое заблуждение связано с тем, что в них якобы нечего воровать. Однако деньги всюду одинаковы. Кроме того, интерес может представлять интеллектуальная собственность, контакты, договора и партнерские соглашения. Небольшие компании могут рассматриваться как плацдарм для атаки на крупные корпорации — за счет использования сложившихся связей и социальной инженерии или в качестве того самого «водопоя». Так или иначе, но малый бизнес уже не может чувствовать себя в безопасности и должен думать о более серьезной защите.

Другие подробности можно найти в оригинале отчета.

Комментарий эксперта

Евгений Чулков, специалист по решениям Информационной Безопасности компании «Интеграционные Системы».

Мобильные технологии так глубоко проникли в нашу повседневную жизнь, что количество личных данных, хранимых на смартфонах, просто зашкаливает. И абсолютно неудивительно, что число угроз для мобильных устройств постоянно растет, ведь такое бурное развитие мобильного рынка создало целую огромную нишу для киберпреступников. Конечно же, здесь есть свои тенденции, к примеру, чаще всего мобильное вредоносное ПО нацелено на похищение с устройств личных данных, причем не только учетных записей электронной почты и интернет-сервисов, но и заметок, SMS и даже телефонных разговоров, которые могут записываться и позже пересылаться на серверы злоумышленников. Конечно же, лидером по количеству вредоносного ПО среди всех мобильных ОС является Android со своей открытостью платформы и экосистемы, которая предоставляет не только удобства для разработчиков и пользователей, но и огромные возможности для киберпреступников. В 2013 г. значение мобильных технологий продолжит усиливаться и параллельно ожидается повышение преступной активности, одним из направлений которой, по прогнозам аналитиков, могут стать бесконтактные платежи по модели tap-and-pay на базе технологии NFC. В атаках подобного рода будут использоваться «черви», проникащие в устройства с помощью NFC-меток.