|

СПЕЦІАЛЬНІ ПАРТНЕРИ ПРОЕКТУ BEST CIOОпределение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях Человек годаКто внес наибольший вклад в развитие украинского ИТ-рынка. Продукт годаНаграды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары |

CIO и Shadow IT

Автор – Александр Черников, 25 февраля 2015 г.

Не смог предотвратить − возглавь! Термины «Shadow IT» и «Stealth IT» часто произносятся сотрудниками IT-служб в негативной интонации. Для них это − дополнительная головная боль, поскольку по сути они выражают стихийное творчество масс. Однако во многих случаях решения, предлагаемые «на местах», оказываются эффективнее «разрешенных». Разумные компании не могут просто отмахнуться от этого, и уступать приходится уже CIO и его гвардии. Прежде всего − о терминологии. «Теневые IT» (Shadow IT) − термин, используемый для описания IT-систем и решений, развернутых и используемых в организациях без формального одобрения со стороны непосредственного руководства. Наряду с ним используется термин «Stealth IT» для описания вообще «невидимых» для IT-департамента решений, используемых в отделах самостоятельно, без привлечения и уведомления IT-специалистов.

«Правильные» Shadow IT составляют не слишком большое множество. Если с санкционированными приложениями все понятно, то отделить «соответствующие» из них от «несоответствующих» − вовсе не такая простая задача. Отношение к информационным технологиям, подпадающим под определение «Shadow IT», двоякое. Следует признать, что теневые IT, реализуемые инициативными сотрудниками подразделений, могут быть важным источником инноваций и прототипами для будущих санкционированных IT-решений. С другой стороны, они часто не соответствуют принятым в компании требованиям контроля, документирования, безопасности, надежности, и т.д. Почему Shadow IT − это плохоНужно иметь в виду, что построение и развертывание корпоративных IT-решений вообще-то регламентируется добрым десятком актов и положений, описывающих рекомендованные структуру и систему безопасности — Basel II, COBIT, FISMA, GAAP, HIPAA, IFRS, ITIL, TQM и другими. Однако обычно местные энтузиасты и IT-анархисты мало задумываются об этом. Типичных примеров таких решений, вызывающих неофициальные потоки данных, много — флеш-накопители с интерфейсом USB; другие переносимые устройства хранения данных; MSN Messenger и другое онлайновое ПО для обмена сообщениями; Gmail и другие онлайновые службы электронной почты; Google Docs и другие онлайновые документы; Skype и другое онлайновое ПО VOIP; самостоятельно разработанные базы MS Access, таблицы Excel и макросы. Другими словами, угрозы безопасности возникают в каждом случае, когда данные или приложения свободно и неконтролируемо перемещаются через границу защищаемых систем, сетей, физического местонахождения или безопасных доменов. В 2012 г. опрос CIO и IT-менеджеров Северной Америки показал, что состав нарушений, связанный с теневыми IT, выглядит следующим образом. 19% Макросы Excel Как видно, основные нарушения связаны с обычно более-менее невинными макросами Excel. Правда, картина существенно меняется, если на этих макросах построены, например, привычные и давно работающие наследуемые системы ведения документации, HR, склад и логистика, − не говоря уже о финансовых решениях в секторе SMB. Это исследование также нашло, что 35% сотрудников хотели бы работать вообще без соблюдения каких бы то ни было мер безопасности или протокола своих действий, поскольку такие меры якобы снижают эффективность их работы. В действительности обычно имеет место только раздражение от «лишних действий и ограничений». Кроме того, 63% сотрудников регулярно отправляют документы на свою домашнюю электронную почту, чтобы продолжать работать с ними дома, — даже когда они знают, что это запрещено. Когда же нарушается работа всей системы, виноватым неизменно оказывается IT-подразделение. IT-менеджеры и CIO обычно называют следующие вредные явления и факторы, связанные с Shadow IT. Напрасно потраченное время (Wasted time) Несоответствующая бизнес-логика (Inconsistent business logic) Несоответствующий подход (Inconsistent approach) Неэффективность (Inefficiencies) Организационная дисфункция (Organizational dysfunction) Почему Shadow IT − это хорошоВозможно, в термине «Shadow IT» кому-то действительно слышится нечто зловещее. Вот, например, у Криса Преймесбергера (Chris Preimesberger), главного редактора направления Features and Analysis в eWEEK, статья которого на данную тематику появилась в конце декабря 2014 г., он «вызывает в воображении полуоткрытые двери в темную комнату и скрывающихся там незнакомцев». Тем не менее, аналитик выступает за легализацию Shadow IT. Он, в частности, формулирует мнение, которое становится все более распространенным в последнее время, Shadow IT фактически являются законным ПО и/или услугой (часто в облаке), которая располагается вне поддерживаемой IT-службой корпоративной среды и не подчиняется правилам централизованной безопасности. Конечно, существует определенная опасность для самого существования такой новой парадигмы. Руководители давно озабочены хакерами и внутренними утечками данных. Они просто не хотят волноваться еще о чем-то еще, и могут одним махом ввести драконовские правила пользования IT на предприятии. Только вот пойдет ли это им на пользу? Shadow IT, в общем, не та тенденция, которая критически угрожает бизнесу. Shadow IT сегодня активно и почти повсеместно используются в том числе и теми сотрудниками предприятий, в лучших намерениях которых никто не сомневается. Преймесбергер прямо пишет о том, что «пора признать такое ПО, понять его, охранять, поддерживать и использовать для получения дополнительного преимущества перед конкурентами у сотрудников, IT-менеджеров и организации в целом. Разрушение мифов о Shadow ITИтак, использование Shadow IT для собственных нужд определенно может давать компании дополнительные возможности и дополнительную степень свободы. Все аргументы, выдвигаемые противниками теневых IT, по сути, разрушаются введением и поддержанием определенных «правил гигиены». Как центральная часть данной статьи, ниже приводится топ-десятка наиболее распространенных мифов о Shadow IT, подобранная Санджеем Бери (Sanjay Beri), CEO и сооснователем калифорнийской компании Netskope, провайдера сервисов мониторинга и Web-аналитики.

Начальный экран сайта компании Netscope, которая отслеживает более 5 тыс. облачных сервисов корпоративной направленности, предлагая в том числе бесплатные оценку риска их использования и книгу «Cloud Security for Dummies». 1. «Теневые» IT используют «теневые» же личности Вы когда-либо использовали свой личный смартфон на работе? Вы составляете документы в Google Docs? Тогда вы тоже − сторонник Shadow IT. Люди, использующие облачные бизнес-приложения и мобильные бизнес-устройства, без глубоких знаний в области собственно информационных технологий, не являются тупыми, второразрядными, скрытными сотрудниками или вредителями. Они просто пытаются применить для выполнения своей работы наиболее доступные, удобные (и, желательно, все же не вызывающие возражений IT-службы) инструменты. 2. Shadow IT вообще не имеют права на существование В свое время, когда на работе у людей появился Yahoo Messenger (март 1998), он очень не нравился IT-администраторам. Сегодня средства для передачи мгновенных сообщений (Instant Messaging, IM) стали привычным и ценным коммуникационным инструментом. Точно так же Shadow IT, − такие, как мобильные устройства и неофициальные облачные приложения, − не предназначены для причинения вреда, но используются, чтобы сэкономить время и сделать работу сотрудников более эффективной. 3. BYOD − самый большой риск Shadow IT К месту и не к месту часто озвучиваемая BYOD-страшилка о том, что «кто-то загрузит корпоративный контент на свое мобильное устройство и затем потеряет его», хорошо понятна и весьма эффектна − если у руководства гипертрофированное воображение или паранойя по поводу безопасности. При соблюдении определенных простых правил с аутентификацией, кодами доступа и шифрованием это − уже вчерашняя проблема. Загрузка и совместное использование (sharing) важного контента в облачных приложениях намного более опасны, несмотря на официальное разрешение работать таким образом. 4. Shadow IT просто загружают корпоративный контент в Box, Dropbox и т.п. Действительно, облачные хранилища данных популярны, и их совместное использование является определенной проблемой Shadow IT. Но Shadow IT не просто обеспечивают совместный доступ к файлам. Например, они позволяют легко получить необходимую информацию из медицинских систем Big Data; из неофициальных ERP-систем подразделений и деловых партнеров; данные о сотрудниках из отдела кадров (Human Resources, HR) и т.д.

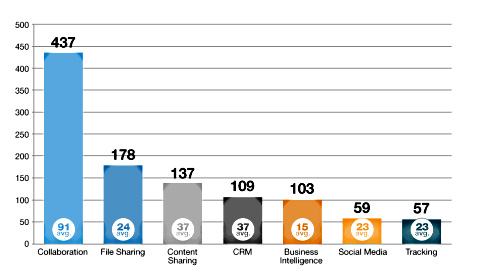

Статистика использования Dropbox предприятиями. Заметно больше других − для организации совместной работы в коллаборационных сервисах. Источник: Skyhigh Networks. 5. Shadow IT − это вопрос исключительно безопасности Реально основную опасность в Shadow IT представляют не проблемы безопасности, а их последствия, такие как снижение эффективности выполнения операций или помехи в поставке пользователям IT-сервисов. Типичный пример − повседневная работа бизнес-пользователей. Если они используют несовместимое с корпоративной политикой ПО, организации намного сложнее снижать общую стоимость владения (Total Cost of Ownership, TCO) IT-ресурсами и оптимизировать их. 6. Shadow IT подразумевает, что люди все же вводят определенные ограничения Конечно, Shadow IT должны использоваться разумно и осторожно. Все подразделения и бизнес-менеджеры в компании − потенциальные преступники. Например, известная компания сетевых решений Brocade в свое время поплатилась потерей информации и денег за то, что сделала презентации ее руководителей доступными на Box.com. 7. Shadow IT опасны исключительно за счет ПО сторонних разработчиков Уже несколько лет организации, − даже в подразделениях и на уровне удаленных офисов, − развивают свои собственные облака и мобильные приложения. Это часто происходит за пределами области корпоративных IT, и IT-служба компании может не узнать об этом до тех пор, пока не возникнет какая-то проблема или нарушение правил безопасности. Но не факт, что заказная разработка собственного сервиса окажется эффективнее и безопаснее. 8. Shadow IT − причина нарушения предприятиями регуляторного законодательства Действительно, Shadow IT, «взбесившись» (как выразился Санджей Бери), могут стать источником многих несоответствий. Однако, если IT-служба способна вести контроль, поддерживать списки уровней доступа сотрудников к корпоративной информационной системе и данным, а важный контент должным образом защищен, это обычно гарантирует соответствие установленным требованиям. 9. Если перестанут работать Cloud Apps, то исчезнут и Shadow IT Не перестанут и не исчезнут. Поскольку люди любят свои облачные приложения, они будут всячески стараться обойти обременительную политику безопасности, чтобы использовать их, − лишний раз подтверждая многократно проверенное правило о том, что блокирование никогда не срабатывает так, как этого хочет руководство. Намного лучше найти способ позволить сотрудникам использовать любимые приложения, пусть даже только на указанных IT-службой условиях. Это, в частности, одна из причин, почему такой серьезный сайт, как Vegas.com, охватывающий многомиллиардный бизнес Лас-Вегаса, использует облачную модель IT и позволяет своим сотрудникам использовать сотни приложений по их выбору. 10. IT-служба не может позволять пользователям делать все, что они хотят Если IT-служба в состоянии понять пользовательскую активность и гарантировать, что в целом правильная политика проведена в жизнь, то небольшое своевольничанье пользователей, использующих несанкционированные приложения, вряд ли повредит компании. Хороший пример − крупнейшая в мире медиакомпания Universal Music Group. Когда продюсеры стали нуждаться в облачных приложениях (например, SoundCloud, чтобы «гонять» контент между ними с одной стороны, и множеством художников и музыкантов с другой), UMG приняла технологии, которые позволяют сотрудникам использовать такое ПО, − вместо того, чтобы жестко запретить его. В результате ее сотрудники теперь могут выбирать для работы любое из сотен санкционированных IT-службой приложений. 11. Shadow IT − это нечто совершенно новое Со своей стороны, считаем необходимым согласиться со следующим и добавить в перечень мифов еще один пункт. Хороший вывод в заключение сделал в комментариях один из читателей: «Да по сути, Shadow IT были всегда, − столько, сколько существуют сами IT, − по крайней мере, уже 35 лет, с того времени, когда о CIO еще не слышали и эта должность называлась MIS − Manager of Information System. И это никогда никому особенно не мешало». Shadow IT как вопрос гигиеныКаким образом можно подытожить изложенное? Прежде всего, приходится констатировать, что «дилетанты» отхватывают у IT-департамента очередной кусок работы, как это раньше уже не раз бывало с ERP, CRM, BI и другими корпоративными системами. IT-специалистам остается все более утилитарная роль вспомогательного персонала, − теперь еще и по обслуживанию технологий и приложений, самостоятельно выбираемых в подразделениях.

Правда, нужно отметить, что сотрудники IT-департамента чуть не вдвое больше сотрудников других отделов любят запрещенные ими же самими технологии. Ну да, ну да, − «мы же в курсе дела!» Во-вторых, следует признать, что Shadow IT оказываются эффективными только при соблюдении пользователями целого ряда правил и условий. Но фактически это означает не более чем перевод нестандартных приложений и технологий в разряд стандартных, − что пока часто происходит с ненужными боями, слезами и взаимными упреками. Так что однозначные выводы относительно Shadow IT (в том числе и на основании данной статьи) делать пока не следует. Вполне очевидно, что при соблюдении определенных правил они принесут предприятию скорее пользу, чем вред, − и наоборот. Четкую позицию по данному вопросу опасаются занимать даже мэтры. Например, половинчатым решением, недавно предложенным Gartner «на пока», является следующий вариант. Согласно ее исследованию, уже в 2015 г. до 35% IT-расходов большинства предприятий будут нести подразделения самостоятельно, не требуя каких-либо санкций со стороны IT-департамента. Это — естественный ответ на стихийные вольности в отделах, которые теперь становятся более самостоятельными не только бизнес-, но и IT-единицами. Соответственно, утверждает Gartner, они будут вынуждены сами, на свой страх и риск, решать и вопросы использования теневых IT, − или платить за их решение тому же IT-департаменту. Ready, set, buy! Посібник для початківців - як придбати Copilot для Microsoft 365

Читайте также

|

Последние обсуждения

ТОП-новости

ТОП-блогиТОП-статьи

|

||||||||||

Если коротко, то как говорят:

Хочешь сделать хорошо - сделай сам.

Вот пользователи и не хотят ждать чего-то от ИТ, создают свои "Shadow IT проекты".

В связи с облаками, эта проблема получила своё решение: пользователю что-то нужно, он быстро! создал среду для своих нужд и работает (self-service).

А задача ИТ - поддерживать управление.

Баланс между бизнесом и ИТ восстанавливается - все счастливы.

"Не хочешь бороться с проблемой - возглавь ее" (с.)