BusyGasper — необычное шпионское ПО для Android

В начале года технология обнаружения мобильных вторжений «Лаборатории Касперского» выявила подозрительный Android-образец, который, как выяснилось, принадлежал к неизвестному семейству шпионского ПО. Дальнейшее расследование показало, что зловред, которому дали название BusyGasper, имеет некоторые особенности, необычные для этого вида угроз.

С технической точки зрения, образец является уникальным шпионским имплантом с такими нестандартными функциями, как слежка за датчиками устройства (включая датчики движения), возможность обхода системы энергосбережения «Doze» и невероятно широкий протокол — около ста команд. Как и любое современное шпионское ПО под Android, он также может извлекать данные из приложений обмена сообщениями (WhatsApp, Viber, Facebook). Более того, у BusyGasper есть функциональность кейлоггера — зловред обрабатывает каждое касание пользователя к экрану, анализирует координаты касаний, сопоставляет их с заданными величинами и таким образом вычисляет, какой символ ввел пользователь.

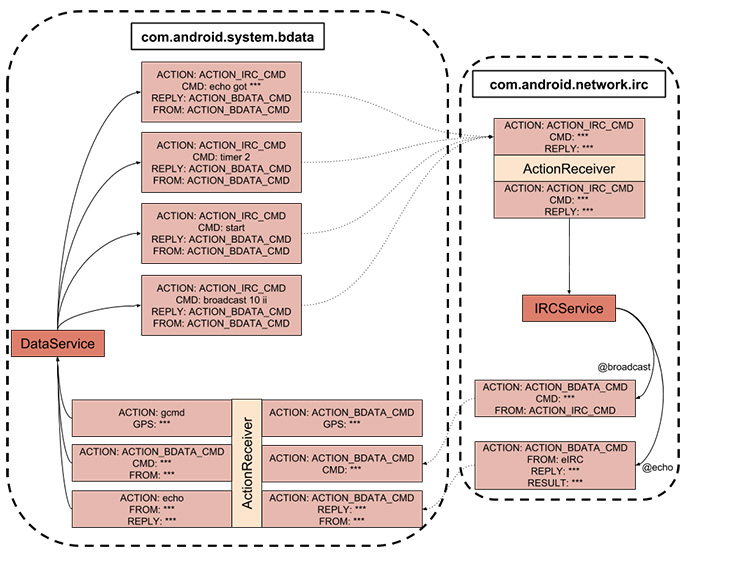

Зловред имеет многокомпонентную структуру и может скачивать дополнительный вредоносные инструменты и обновления с C&C, который, как оказалось, является FTP-сервером, предоставляемым российским хостинговым сервисом Ucoz. Стоит отметить, что BusyGasper поддерживает протокол IRC — это редкость для Android-зловредов. И наконец, зловред может использовать электронный почтовый ящик злоумышленников в качестве командного центра: после авторизации он анализирует письма в специальной папке на наличие команд, а также может сохранять вредоносную нагрузку на устройство из вложений электронной почты.

Текущая операция BusyGasper активна примерно с мая 2016 г. до настоящего времени.

При поиске вектора заражения эксперты не обнаружили следов фишинга или каких-либо других распространенных путей проникновения. Но некоторые признаки, такие как наличие скрытого меню для управления оператором, указывают на ручное заражение — злоумышленники устанавливают зловред, используя физический доступ к устройству жертвы. Это объясняет такое мало число жертв — их менее десяти, и все они расположены в России.

В информации, полученной из почтовой учетной записи злоумышленников, содержится множество личных данных жертв, в т.ч. сообщения из мессенджеров.

Также в числе собираемых данных были сообщения SMS-банкинга, которые указали на наличие у одной из жертв счета с суммой более 10 тыс. долл. При этом, насколько известно экспертам, стоящие за данной кампанией злоумышленники не заинтересованы в краже денег.

В «Лаборатории Касперского» не обнаружили никакого сходства с коммерческими шпионскими программами и с другими известными вариантами шпионского ПО, из чего можно предположить, что BusyGasper разработан и используется одной группой злоумышленников. В то же время такие факты, как отсутствие шифрования, использование публичного FTP-сервера и низкий уровень конфиденциальности операции могут указывать на то, что за зловредом стоят злоумышленники невысокой квалификации.