|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

31 августа 2010 г., 11:42

Вернулся из отпуска, для затравки короткий пост с последними новостями.

1. ES400, о котором так долго говорили большевики, выпущен и доступен к заказу. Прошу любить и жаловать. К нам едет еще один образец с двойной батареей.

2. Рабочая лошадка по имени AP300 ("тонкая" точка доступа 802.11a/b/g) в конце года снимается с продаж (поддежрка продолжается до конца 2015 года). Вместо нее на сцену выходит AP-650 - то же самое, но с поддержкой 802.11n, двухдиапазонными радимодулями, и поддержкой локальной коммутации трафика.

3. Аналогичная участь постигла контроллер WS2000. Вместо него рекомендуется использовать RFS4000 - при разнице в цене всего ~$200 получаете набор функций старших моделей линейки.

Вот и все новости пока что.

5 августа 2010 г., 23:59

Недавно, по интернету прошлась волна сообщений об обнаружении уязвимости в WPA2, считавшемся до сих пор "единственной оставшейся надеждой и опорой" безопасного функционирования беспроводных сетей. Однако, история до боли напомнает прошлый "взлом" WPA2 на CUDA.

Вкратце напомню прошлый скандал - множество сайтов пестрели громкими заголовками "WPA2 взломан", "Wi-Fi более верить нельзя" и т.п. В результате оказалось, что взломали не Wi-Fi, а сохраненные в Windows хеши PSK (статических ключей) - т.е. типичная brute force атака на хеш пароля. Точно так же можно сразу взламывать аккаунт администратора. Те, кто настроил 802.1x (где просто нет статического ключа) иронично смотрели на PSK'шников и улыбались. Теперь пришла их очередь.

Уязвимость красиво назвали Hole196, т.к. заложена она внизу страницы 196 описания стандарта WPA2. Обнаруживший ее эксперт компании AirTight (разработчик решений беспроводной безопасности) назвал свою презентацию WPA Too (игра слов с WPA 2). Автор обещал раскрыть подробности на Defcon 18. Я решил не делать преждевременных выводов о "взломе" и дождаться вначале доклада. Итак, доклад вышел, подробная информация опубликована на сайте компании - - проводим анализ. Я не буду вдаваться в подробности реализации угрозы и проч - об этом можно почитать по ссылке выше и, например, здесь. Я перейду к оценке ее опасности и перспектив.

Какие сети уязвимы: сети использующие WPA2 с 802.11x (WPA2-Enterprise). Сети, использующие WPA2 и статические ключи (WPA2-PSK) - ...тоже уязвимы, потому, что там нет дополнительного уровня защиты (а именно, индивидуального шифрования unicast-трафика для каждого клиента), предоставляемого WPA2-Enterprise, который, собственно и обходят с помощью данной уязвимости. Уже становится интересно - сети WPA2-PSK работают достаточно долго, и никто как-то не жаловался на зияющие дыры.

Кто может воспользоваться уязвимостью: пользователи, получившие легитимный доступ в сеть, т.е. инсайдеры. С одной стороны - более 75% успешных атак реализуются именно "с помощью изнутри", с другой стороны - "взломать" доступ в сеть посторонний человек не сможет. Так что, говорить о "взломе" WPA2 в данном случае некорректно.

Что можно сделать: можно подделать широковещательные пакеты (имперсонация точки доступа). Действительно, у любого участника беспроводной сети есть вся необходимая информация, чтобы создать поддельный пакет, нужно лишь слегка модифицировать драйвер протокола, чтобы отправить этот не совсем стандартный пакет в сеть. Это дает возможность реализовать ряд атак L2-L3 от ARP-poisoning, TCP Reset'ов и т.д. до полноценного Man-In-The-Middle (MITM) и Wireless DoS. Звучит серьезно. В качестве осложнения нам напоминают о том, что имперсонированный трафик не проходит через ТД, и следовательно, не может быть обнаружен проводной IDS.

Теперь давайте остановимся и осмыслим. Текущая реализация WPA2-Enterprise предполагает, что по умолчанию все пользователи работают в аналоге Private VLAN (в терминологии Cisco) и могут общаться друг с другом только через точку (т.к. используются разные ключи, и только точка знает их все). Это дает производителям беспроводного оборудования повод заявлять о том, что по-умолчанию беспроводные сети "безопаснее" проводных (взято в кавычки, ибо маркетинговость этого утверждения понятна всем, кроме, видимо, придумавших его маркетологов). Найденная дырка низводит уровень безопасности сетей WPA2-Enterprise до уровня WPA2-PSK и обычных проводных сетей (где все хосты в VLAN видят друг друга).

Является ли это проблемой - да. Является ли это достаточно серьезной проблемой, чтобы говорить об "взломе" WPA2 или его неприменимости - однозначно нет. Все атаки, которые можно выполнить, используя эту уязвимость, известны уже множество лет и все прекрасно знают, как от них защищаться:

1. Локальная защита. Все нормальные современные клиентские файрволлы/HIDS обнаружат и ARP-poisoning и IP-атаки. Да и наличие такого софта на компьютере уже стало признаком хорошего тона при работе в интернет. Однако, не все устройства можно оснастить Host IDS (тот же iPhone и прочее спецоборудование).

2. Изоляция клиентов. У разных производителей называется по разному: PSPF (Public Secure Packet Forwarding), Client Isolation. У Motorola написано просто: "Disable MU-to-MU Communication". Злоумышленник сможет слать пакеты на атакуемое устройство, но не сможет их получать (т.к. атакуемое устройство будет возвращать пакеты через точку, где они будут отбрасываться). Впрочем, тут есть меры по преодолению защиты.

3. Виртуализация. Многие точки Enterprise-класса позволяют поднять несколько BSSID на одной точке (MultiBSSID, Virtual AP), создавая, таким образом, аналог VLAN. Подобная сегментация не подвержена данной уязвимости. Конечно, выделить каждому пользователю отдельный BSSID не удастся (обычно, поддерживается до 4 BSSID), но отделить сеть телеметрии от публичного доступа в интернет в аэропорту - вполне.

4. Ну, и можно, конечно, внести поправки в протокол, отказавшись от GTK.

В общем, автор подводит к мысли, что традиционная архитектура безопасности беспроводных сетей (шифрование + аутентификация + файрволл на L3 интерфейсе точки) не работает. Тут с ним согласятся все эксперты по безопасности - и проводной, и беспроводной: безопасность беспроводных сетей - это не только шифрование и аутентификация - нужен многоуровневый подход. ...После чего нам ненавязчиво напоминают, что Wireless IPS (с подтекстом "производства AirTight") эту атаку засечет и отобьет в два счета. Я, в принципе согласен - WIPS уже давно и успешно защищают от разных недоработок и дырок в реализации стандартов (тот же AirDefense WEP Cloaking). Кроме того, Wireless IPS нужна даже тем, у кого Wi-Fi нет (см. риск первый).

Но вывод из всей этой истории я сделал другой - люди красиво и громко пропиарились на общей неграмотности населения. Хотя, если это поможет повысить общую грамотность населения - да хоть бы и так!

3 августа 2010 г., 15:25

Я смотрю на Youtube каналы ряда ведущих поставщиков бизнес-решений. Недавно SAP показала решение по автоматизации отборки комплектующих для сборочной линии Dailmler AG на основе ...Head-Mounted Display (HMD). Не спорю, оно даже работает (в экспериментальной фазе), но как по мне - явный перебор. Зато весело.

SAP оправдывает решение тремя факторами:

- в отборочном листе много разных позиций, в которых легко запутаться и что-то пропустить

- в зоне отборки много ячеек и нужно знать, что где лежит, и взять именно из нужной ячейки (не перепутать)

- работнику нужны обе руки для отборки

HMD, конечно, решает задачу, укладываясь в требования, но есть ли что-то попроще? Одно из популярных решений - голосовая отборка с помощью нательного (wearable, жду лучших вариантов перевода) мобильного компьютера.

Для тех, кому претит разговаривать с машиной целый день - можно пользоваться сканером. Это немного точнее, позволяет чётко подтверждать правильность выбора объекта и ящичка, из которого мы его взяли, а также вводить дополнительную информацию в виде серийных номеров и т.д. Но - на том, что мы отбираем должен быть штрих-код (или он должен быть на ящике). Вот пример мобильного компьютера WT4090 со сканером в действии.

В Украине такие решения для ускорения и повышения точности труда отборщиков оценили в первую очередь дистрибуторы фармацевтики и косметики - у них заказы, где в коробку нужно положить 50 разных наименований товара по 2-3 штуки каждого - норма жизни, а пересортицу и возвраты не любит никто.

23 июля 2010 г., 22:57

Последнюю неделю все живо обсуждают новость, связанную с появлением уязвимости в обработчике иконок в Windows, которая позволяет выполнять произвольный код. Microsoft выпустила Security Advisory еще 16 июля, и за 5 дней обновила его еще два раза.

Вкратце напомню суть. Создавая файл .LNK или .PIF вы можете указать ему иконку из другого файла. Так вот, обнаруженная уязвимость позволяет в проессе визуализации иконки выполнить из этого другого файла код. Всё, что нужно для того, чтобы заразиться - открыть каталог с шорткатом в Windows Explorer / IE или любой другой программе, использующей системный визулизатор иконок Windows (и снова заядлые пользователи FAR/TC многозначительно улыбаются). При этом файл может находиться на локальном или сетевом дискеили вообще WebDAV.

Вот и всё. Принесли вам флешку, вы открыли ее в Explorer - и все. Никаких autorun.inf, никаких .exe и т.д. Одна из разновидностей вируса умудрялась даже устанавливать в систему драйвера, используя украденный сертификат Realtek (уже отозван).

В официальном security advisory от Microsoft рекомендуется следующий способ лечения - отключить парсер иконок, пока не выпустят патч. При этом честно отмечается, что вместо иконок юзер будет видеть белые квадратики, что не очень красиво, зато безопасно (см. заголовок статьи). Как по мне - не самое красивое решение -

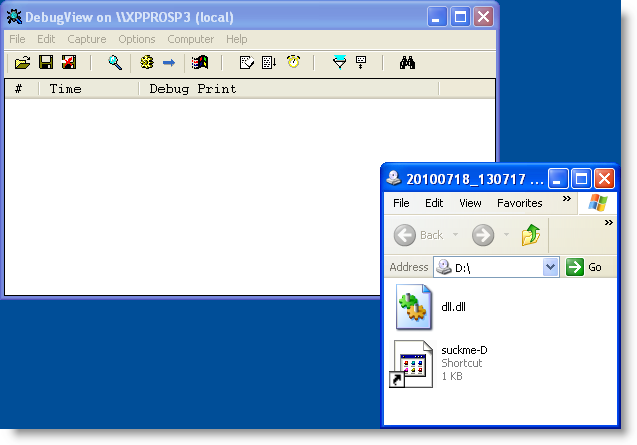

без иконок жить неприятно.Но перспектива проверять FAR'ом каждую флешку и бояться открыть что-то не то через интернет тоже не впечатляет. Что можно сделать? Предлагаю рассмотреть другое решение для тех, кого такая ситуация не устраивет. Заодно изучить одну из менее известных функций Windows под названием Software Restriction Policies. Скажу сразу, способ не мой - я его подсмотрел у Didier Stevens - любители всё читать в оригинале могут сразу идти туда.

Software Restriction Policies позволяет указать Windows откуда можно запускать код, а откуда нельзя. Суть проста - запрещаем запуск файлов со всего, что не является разделом локального винчествера.

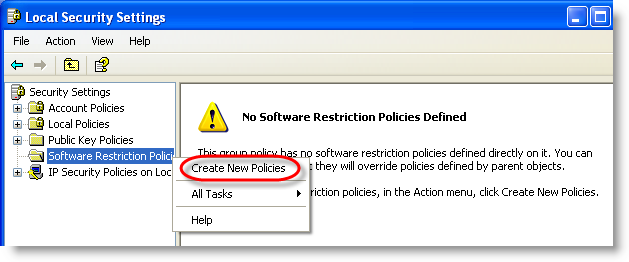

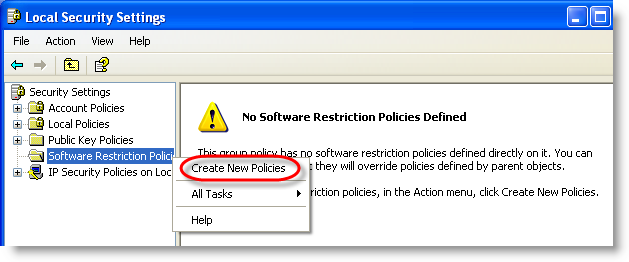

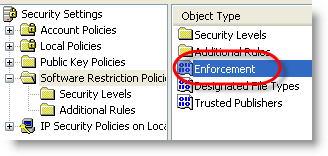

Для этого запускаем Administrative Tools -> Local Security Policy (secpol.msc) и идем в Security Settings -> Software Restrictions Policies. Данная оснастка MSC работает для не-доменных компьютеров. Для членов домена данную policy нужно внедрять через GPO на доменном компьютере (заодно защитите всех своих юзеров).

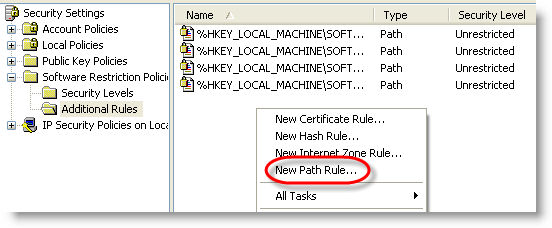

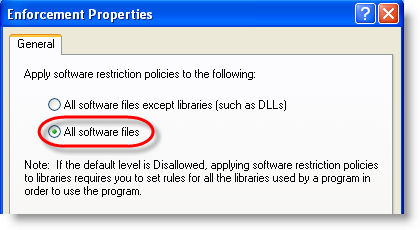

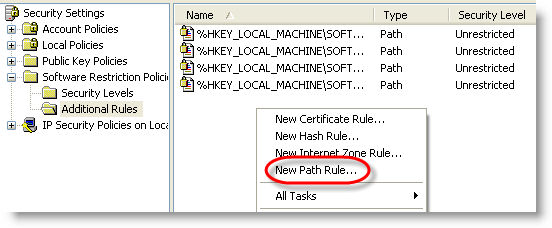

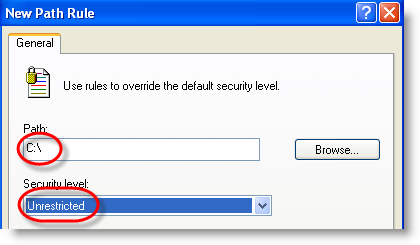

Как видно из рисунка, если политик у вас не было - их придется создать. Далее, запрещаем запуск исполняемых файлов отовсюду, кроме локальных разделов жесткого диска. Точнее, мы запретим все, а потом разрешим запускать файлы с локальных разделов:

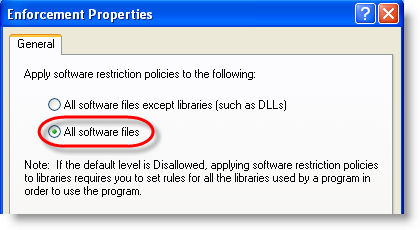

Аналогично повторяем для дисков D:/E: и т.д. Теперь, нам надо запретить исполнение файлов - создаем запрещающие правила. При этом помним, что иконки могут ссылаться не только на .exe файлы, но и на .dll, поэтому запрещаем все.

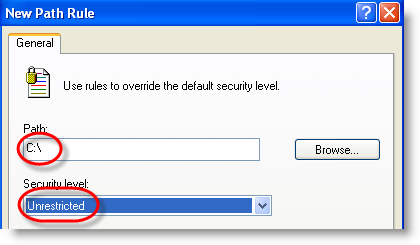

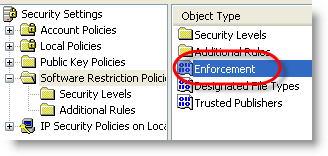

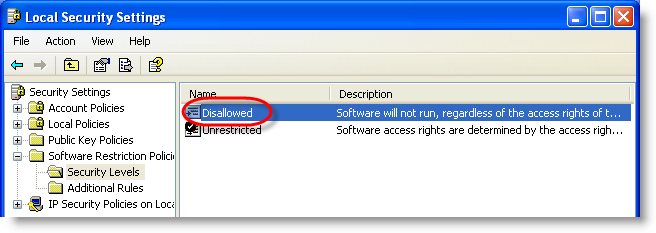

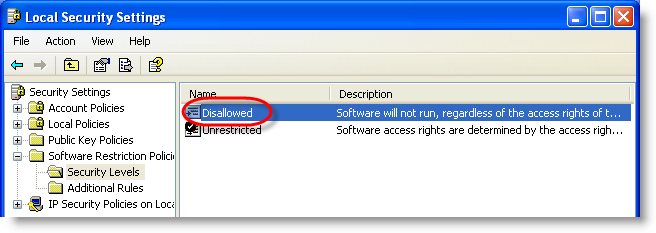

И, собственно, запрещаем, переводя Security Level из Unrestricted в Disallowed (фактически, из режима Blacklist в Whitelist):

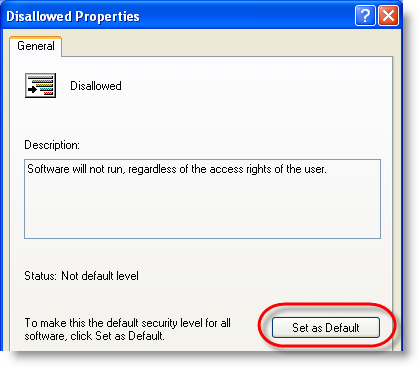

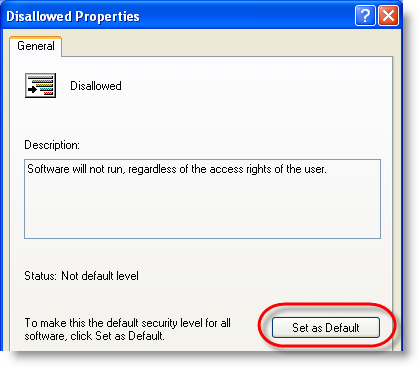

Для того, чтобы всё это заработало, необходимо сделать logon/logoff. Обратите внимание на комментарий: ПО не будет запускаться, независимо от прав пользователя:

Вот и все. Как по мне - гораздо более комфортный вариант, чем отключение всех иконок. :) А что думаете вы?

19 июля 2010 г., 18:43

Периодически слышу от партнеров и заказчиков слухи самой разной степени невероятности о закрытии офиса Motorola в Украине. Подозреваю, на фоне последней новости пойдет очередная волна. Давайте сразу расставим точки.

Прежде всего, Motorola состоит из четырех большущих подразделений (бизнесов) - Mobile Devices (телефоны и аксессуары), Home (домашние устройства, DECT, IpTV STB и т.д.), Networks (GSM, WiMAX, LTE и т.д.) и Enterprise Mobility Solutions (Рации, сканеры штрих-кодов, мобильные компьютеры, RFID, некий софт, Wi-Fi, Wireless Broadband, SCADA и др).

Упомянутая выше новость говорит о продаже одного подразделения - Networks - довольно крупного бизнеса с интересной технологической базой (Motorola является одним из пионеров LTE и лидером в мобильном WiMAX). В Украине подразделение Networks известно поставками WIMAX для сетевых операторов и услугами по оптимизации радиочастотного покрытия для операторов сотовой связи.Теперь этогот бизнес отходит к NSN. Соответственно, согласно плану разделения Motorola на две компании, к 2011 году Motorola будет разделена на Motorola Mobility (Home + Mobile Devices, в Украине не представлены) и Motorola Solutions (Networks + EMS). Как результат, Motorola Solutions будет теперь состоять из одного только Enterprise Mobility Solutions (который в свою очередь состоит из Enterprise, Radios и Wireless Network Solutions). Как по мне - оно и к лучшему - чем меньше уровней иерархии тем проще принимаются решения. Все подробности по сделке с NSN из первых рук - здесь.

Теперь, к основной мысли. Как вы понимаете, украинский офис состоит не только из Networks, да и тот планируется отделить лишь в конце года Так что если к вам придут и в очередной раз скажут, что Motorola уходит из Украины (а я это слышал не раз) и что надо СРОЧНО переходить на вендора ХХ - не верьте :) Партнеров и клиентов Enterprise Mobility эта новость никак не затрагивает, терминалы, Wi-Fi и Canopy будут продаваться. Кстати, недавно наконец-то сертифицировали в Украине точки доступа AP-7131 и AP-7131N с поддержкой 802.11n (вдобавок к AP-650).

9 июля 2010 г., 18:42

Изучал гугловский проект по веб-безопасности Jarlsberg, а наткнулся на совсем другие новости. А всё из-за того, что у одного из участников была фамилия Brie :)

Не хочу перепечатывать чужие новости, поэтому ограничусь кратким изложением и ссылками.

С недавнего времени на iTunes Store в Top50 приложений в категории "книги - платные" наблюдается интересная картина. 41 позиция из 50 принадлежат некоему, видимо, очень талантливому въетнамскому парню, сочинившему уйму комиксов на въетнамском(?) языке. Умножая цену на количество скачиваний было подсчитано, что он заработал более миллиона.

Такой всплеск энтузиазма среди въетнамоязычноых пользователей iTunes вызвал очевидные подозрения ..нет - не службы безопасности Apple, а другого разработчика, обеспокоенного тем, что он ВНЕЗАПНО вылетел из Top50. По результатам его расследования оказалось:

- въетнамские приложения практически не имеют отзывов. Те, которые имеют - или написаны на ломаном английском, или написаны на нормальном английском, но содержат сообщения в духе "я этого не покупал, похоже, меня хакнули".

- часть комиксов использует чужую интеллектуальную собственность (Conan, Dragon Ball, etc) - привет "тщательному" контролю в AppStore

- ссылки на веб-сайт компании и ее службу поддержки с сайта iTunes ведут в никуда - еще один привет "тщательному" контролю Apple.

- Весь спектр предлагаемых разработчиком приложений состоит из 42 наименований - 41 книги, и ...внимание -намек! ... игры. Очень пламенный привет тщательному контролю приложений в Apple.

Подробности написаны здесь.

Apple, естественно, ничего не признает, ограничившись этим и заявлением "расследование ведется", хотя другие сайты уже вовсю трубят о стопроцентном взломе аккаунтов в iTunes и краже данных кредитных карт. Довольно подробную статью опубликовал Apple Insider.

По их информации, на китайских сайтах в открытую продаются аккаунты iTunes, с которых можно накупить себе контента минимум на $250... Правда, честно предупреждается, что покупать нужно быстро, т.к., скорее, всего карточку заблокируют в течении 24ч. При этом пикантной особенностью является то, что с точки зрения Apple - все прекрасно и честно, проблемы возникают между жертвой-держателем карточки, и банком :)

В общем, пока что в названии остается знак вопроса - cледим за развитием событий. Если взлом подтвердится, и пройдут еще одна-две атаки... Ну, как минимум, Apple перестанет кичиться своей капитализацией :)

7 июля 2010 г., 16:56

Еще одна картинка, которая говорит сама за себя. Интересно, разработчики систем распознавания номеров задумывались о таком сценарии? Мне кажется, вряд ли. В принципе, имеет право на жизнь.

6 июля 2010 г., 16:15

На просторах интернета нашел интересную картинку (уже забыл где, кажется, на Открытых Системах). Картинка красноречиво иллюстрирует, как часто открываются каналы слива информации и backdoor'ы в обход корпоративных правил.

Особенно понравилось то, что почти 50% сотрудников пользуются неавторизованными средствами связи. Чаще всего, это сценарий "Эх, жаль тут Wi-Fi нет... - Есть, только админу не говорите". А потом оказывается, что канал связи работает в обе стороны - но это уже после взлома через ту же неавторизованную точку, о которой не сказали админу. Об этом я уже писал здесь, хотя, ясное дело, тема намного шире.

И тут возникают вопросы:

- Кто страдает от последствий взлома и слива?

- Кто несет ответствнность за последствия?

- Какую ответственность они несут?

- Банально сумма ущерба вычитается из зарплаты?

- А как его считать?

- А если он больше зарплаты?

- Кто несет ответственность за ликвидацию последствий?

- Есть ли в штате компетентные специалисты?

- Охота ли им этим заниматься (часть должностной инструкции или сверхурочная нагрузка)?

- Как будет искаться та же точка доступа в 9-ти этажном здании?

- Есть ли возможность реально доказать, кто и когда ее установил?

- Есть ли возможность определеить пораженные атакой системы?

- И т.д. и т.п.

А в ваших организациях есть ответы на подобные вопросы?

2 июля 2010 г., 18:04

Последний выпуск КО посвящен теме хранения информации, которая уже не нужна "на передовой ИТ". А вот какое интересное решение на базе RFID предлагает компания Imation (бывшая 3M) для менеджеров архивов данных в ЦОД.

Смотрите видео. И еще видео. К сожалению, сюда они не встраиваются.

Аналогично предлагается работать не только с ленточными накопителями, но и с жесткими дисками.

29 июня 2010 г., 22:49

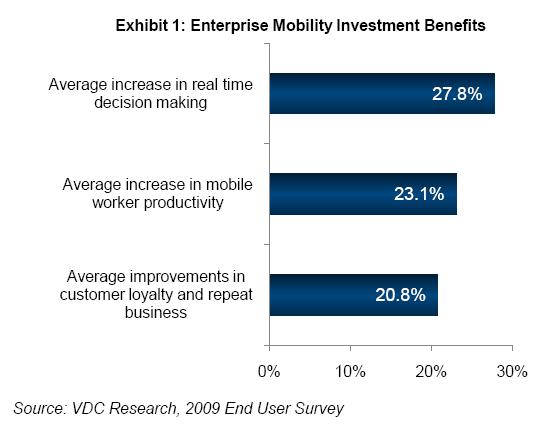

Попалась картинка из отчета VDC за "кризисный" 2009 год. Собственно, картинка говорит сама за себя, комментарии излишни.

|

|

|