|

–°–Я–Х–¶–Ж–Р–Ы–ђ–Э–Ж

–Я–Р–†–Ґ–Э–Х–†–Ш

–Я–†–Ю–Х–Ъ–Ґ–£

–Ю–њ—А–µ–і–µ–ї–µ–љ–Є–µ –љ–∞–Є–±–Њ–ї–µ–µ –њ—А–Њ—Д–µ—Б—Б–Є–Њ–љ–∞–ї—М–љ—Л—Е –Ш–Ґ-—Г–њ—А–∞–≤–ї–µ–љ—Ж–µ–≤, –ї–Є–і–µ—А–Њ–≤ –Є —Н–Ї—Б–њ–µ—А—В–Њ–≤ –≤ —Б–≤–Њ–Є—Е –Њ—В—А–∞—Б–ї—П—Е

–Ъ—В–Њ –≤–љ–µ—Б –љ–∞–Є–±–Њ–ї—М—И–Є–є –≤–Ї–ї–∞–і –≤ —А–∞–Ј–≤–Є—В–Є–µ —Г–Ї—А–∞–Є–љ—Б–Ї–Њ–≥–Њ –Ш–Ґ-—А—Л–љ–Ї–∞.

–Э–∞–≥—А–∞–і—Л «–Я—А–Њ–і—Г–Ї—В –≥–Њ–і–∞» –µ–ґ–µ–љ–µ–і–µ–ї—М–љ–Є–Ї–∞ «–Ъ–Њ–Љ–њ—М—О—В–µ—А–љ–Њ–µ –Њ–±–Њ–Ј—А–µ–љ–Є–µ» –Ј–∞ –љ–∞–Є–±–Њ–ї–µ–µ –≤—Л–і–∞—О—Й–Є–µ—Б—П –Ш–Ґ-—В–Њ–≤–∞—А—Л

|

|

1 —Б–µ–љ—В—П–±—А—П 2015 –≥., 11:28

–°–њ–µ—Ж–Є–∞–ї–Є—Б—В «—Б—В–∞—А–Њ–є —И–Ї–Њ–ї—Л», –Њ—В—Б—В–∞–≤–љ–Њ–є –≤–Њ–µ–љ–љ—Л–є –Є–ї–Є –°–С–£—И–љ–Є–Ї, –Љ–Њ–ґ–µ—В —П–≤–ї—П—В—М—Б—П –њ—А–µ–Ї—А–∞—Б–љ—Л–Љ –њ—Б–Є—Е–Њ–ї–Њ–≥–Њ–Љ, –Ї–Њ—В–Њ—А—Л–є –Ј–∞–і–µ–є—Б—В–≤—Г–µ—В –≤ —А–∞–±–Њ—В–µ –±–Њ–ї—М—И–Њ–µ –Ї–Њ–ї–Є—З–µ—Б—В–≤–Њ –Љ–µ—В–Њ–і–Њ–≤, –њ–Њ–Ј–≤–Њ–ї—П—О—Й–Є—Е –≤—Б–µ–≥–і–∞ –љ–∞—Е–Њ–і–Є—В—М—Б—П –≤ –Ї—Г—А—Б–µ —В–Њ–≥–Њ, —З—В–Њ –њ—А–Њ–Є—Б—Е–Њ–і–Є—В –≤ –Ї–Њ–ї–ї–µ–Ї—В–Є–≤–µ. –Э–Њ —А–∞–Ј–≤–Є—В–Є–µ IT –≤ «–Ї–Њ—А–њ–Њ—А–∞—В–Є–≤–љ–Њ–Љ –Љ–Є—А–µ», –њ—А–Њ–Є—Б—Е–Њ–і—П—Й–µ–µ —Б–µ–є—З–∞—Б –±—Г—А–љ—Л–Љ–Є —В–µ–Љ–њ–∞–Љ–Є –њ–Њ—Б–ї–µ–і–љ–Є–µ –і–µ—Б—П—В–Є–ї–µ—В–Є—П –њ—А–Є–≤–µ–ї–Њ –Ї —В–Њ–Љ—Г, —З—В–Њ –љ–∞–≤—Л–Ї–Њ–≤, –њ–Њ–ї—Г—З–µ–љ–љ—Л—Е –љ–∞ —Б–ї—Г–ґ–±–µ –Њ—В–µ—З–µ—Б—В–≤—Г, –Ј–∞—З–∞—Б—В—Г—О –љ–µ–і–Њ—Б—В–∞—В–Њ—З–љ–Њ –і–ї—П –њ–Њ–ї–љ–Њ—Ж–µ–љ–љ–Њ–≥–Њ –њ—А–Њ–≤–µ–і–µ–љ–Є—П —Б–ї—Г–ґ–µ–±–љ—Л—Е —А–∞—Б—Б–ї–µ–і–Њ–≤–∞–љ–Є–є. –Я—А–Є —Н—В–Њ–Љ –і–∞–ї–µ–Ї–Њ –љ–µ –≤—Б–µ —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В—Л –њ–Њ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є «—Б—В–∞—А–Њ–є —И–Ї–Њ–ї—Л» –Є–Љ–µ—О—В –ґ–µ–ї–∞–љ–Є–µ –Є –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –і–ї—П –Є–Ј—Г—З–µ–љ–Є—П –љ–Њ–≤—Л—Е –Љ–µ—В–Њ–і–Њ–≤ —А–∞–±–Њ—В—Л.

–І—В–Њ –Ї–∞—Б–∞–µ—В—Б—П –≤—Л–њ—Г—Б–Ї–љ–Є–Ї–Њ–≤ –Ш–С-—Б–њ–µ—Ж–Є–∞–ї—М–љ–Њ—Б—В–µ–є, –і–∞–ї–µ–Ї–Њ –љ–µ –≤—Б–µ –≤—Г–Ј—Л –≤ –љ–∞—И–µ –≤—А–µ–Љ—П –Љ–Њ–≥—Г—В –њ—А–µ–і–Њ—Б—В–∞–≤–Є—В—М —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В–Њ–≤, –Ї–Њ—В–Њ—А—Л–µ —Б–њ–Њ—Б–Њ–±–љ—Л –±–µ–Ј –њ—А–µ–і–≤–∞—А–Є—В–µ–ї—М–љ–Њ–є –њ–Њ–і–≥–Њ—В–Њ–≤–Ї–Є –Ј–∞–љ—П—В—М—Б—П –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є–µ–Љ –Є —А–∞—Б—Б–ї–µ–і–Њ–≤–∞–љ–Є–µ–Љ –Ш–С-–Є–љ—Ж–Є–і–µ–љ—В–Њ–≤. –Я–Њ —Б—Г—В–Є –і–µ–ї–∞, –њ—А–Њ–≥—А–∞–Љ–Љ–∞ —В–∞–Ї–Є—Е —Б–њ–µ—Ж–Є–∞–ї—М–љ–Њ—Б—В–µ–є –≤ 95% —Б–ї—Г—З–∞–µ–≤ – —Н—В–Њ —З—Г–і–Њ–≤–Є—Й–љ—Л–є –≥–Є–±—А–Є–і –ї—О–±–Њ–є –Є–љ–ґ–µ–љ–µ—А–љ–Њ–є —Б–њ–µ—Ж–Є–∞–ї—М–љ–Њ—Б—В–Є —Б–Њ —Б—В—А–∞–љ–љ—Л–Љ–Є —Б–њ–µ—Ж–Ї—Г—А—Б–∞–Љ–Є, –∞–≤—В–Њ—А—Л –Ї–Њ—В–Њ—А—Л—Е –≤ –≥–ї–∞–Ј–∞ –љ–µ –≤–Є–і–µ–ї–Є —Б–ї—Г–ґ–±—Г –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –±–Њ–ї–µ–µ-–Љ–µ–љ–µ–µ —Б–µ—А—М–µ–Ј–љ–Њ–є –Ї–Њ–Љ–њ–∞–љ–Є–Є.

–Я—А–Є–≤–µ–і–µ–Љ –Њ–і–Є–љ –њ—А–Є–Љ–µ—А. –Ґ–Є–њ–Є—З–љ—Л–є –њ–ї–∞–љ –Њ–±—Г—З–µ–љ–Є—П –≤ –≤—Г–Ј–µ –њ–Њ —Б–њ–µ—Ж–Є–∞–ї—М–љ–Њ—Б—В—П–Љ, –Ї–Њ—В–Њ—А—Л–µ —Б–≤—П–Ј–∞–љ—Л —Б –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М—О, –≤–Ї–ї—О—З–∞–µ—В —В–∞–Ї–Є–µ –Ї—Г—А—Б—Л, –Ї–∞–Ї –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М —Б–µ—В–µ–є; —В–µ–Њ—А–µ—В–Є—З–µ—Б–Ї–Є–µ –Њ—Б–љ–Њ–≤—Л –Ї–Њ–Љ–њ—М—О—В–µ—А–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є; –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –±–∞–Ј –і–∞–љ–љ—Л—Е; –њ—А–∞–≤–Њ–≤–Њ–µ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є; –Њ—Б–љ–Њ–≤—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є; –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ–Њ–µ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –∞–≤—В–Њ–Љ–∞—В–Є–Ј–Є—А–Њ–≤–∞–љ–љ—Л—Е —Б–Є—Б—В–µ–Љ; —В–µ—Е–љ–Є—З–µ—Б–Ї–Є–µ —Б—А–µ–і—Б—В–≤–∞ –Є –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є; –Ї—А–Є–њ—В–Њ–≥—А–∞—Д–Є—З–µ—Б–Ї–Є–µ –Љ–µ—В–Њ–і—Л –Ј–∞—Й–Є—В—Л –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є; –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Њ–љ–љ–Њ–µ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є; –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ-–∞–њ–њ–∞—А–∞—В–љ—Л–µ —Б—А–µ–і—Б—В–≤–∞ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є. –Э–∞ —Б–ї–Њ–≤–∞—Е —Н—В–Њ –Ї–∞–ґ–µ—В—Б—П –Њ—З–µ–љ—М –≤–њ–µ—З–∞—В–ї—П—О—Й–Є–Љ, –Њ–і–љ–∞–Ї–Њ –љ–∞ –і–µ–ї–µ –≤—Б–µ –љ–µ —В–∞–Ї —Е–Њ—А–Њ—И–Њ. –Э–∞ –≤—Б–µ –њ–µ—А–µ—З–Є—Б–ї–µ–љ–љ—Л–µ –≤—Л—И–µ –і–Є—Б—Ж–Є–њ–ї–Є–љ—Л –љ–∞ —Б–∞–Љ–Њ–Љ –і–µ–ї–µ –Њ—В–≤–Њ–і–Є—В—Б—П —В–Њ–ї—М–Ї–Њ –Њ—В 900 –і–Њ 1500 —З–∞—Б–Њ–≤, —В–Њ–≥–і–∞ –Ї–∞–Ї –љ–∞ –Ј–∞–љ—П—В–Є—П, –Ї–Њ—В–Њ—А—Л–µ –љ–µ –Њ—В–љ–Њ—Б—П—В—Б—П –Є–Љ–µ–љ–љ–Њ –Ї –њ—А–Њ—Д–µ—Б—Б–Є–Њ–љ–∞–ї—М–љ–Њ–є –і–µ—П—В–µ–ї—М–љ–Њ—Б—В–Є, –≤ –Њ–±—Й–µ–є —Б–ї–Њ–ґ–љ–Њ—Б—В–Є –≤—Л–і–µ–ї—П–µ—В—Б—П –∞–ґ 2200 —З–∞—Б–Њ–≤. –Ш —А–µ—З—М –Є–і–µ—В —Б–µ–є—З–∞—Б –ї–Є—И—М –Њ —В–µ–Њ—А–Є–Є, –љ–∞ –њ—А–∞–Ї—В–Є–Ї—Г –≤ –Є—В–Њ–≥–µ –≤—А–µ–Љ–µ–љ–Є –≤–Њ–Њ–±—Й–µ –љ–µ –Њ—Б—В–∞–µ—В—Б—П. –Т–њ—А–Њ—З–µ–Љ, –њ–Њ—Б–ї–µ–і–љ–µ–µ –њ—А–Є–Љ–µ–љ–Є–Љ–Њ –љ–µ —В–Њ–ї—М–Ї–Њ –Ї –Ш–С, —В–∞–Ї —З—В–Њ –љ–µ –±—Г–і–µ–Љ –Њ –≥—А—Г—Б—В–љ–Њ–Љ.

–°–њ–µ—Ж–Є—Д–Є–Ї–∞ –Њ–±—А–∞–Ј–Њ–≤–∞–љ–Є—П, –њ–Њ–ї—Г—З–∞–µ–Љ–Њ–≥–Њ –≤ –≤—Г–Ј–∞—Е, –Ј–∞–Ї–ї—О—З–∞–µ—В—Б—П –≤ –њ—А–µ–і–Њ—Б—В–∞–≤–ї–µ–љ–Є–Є –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ—Л—Е –Ј–љ–∞–љ–Є–є, –Ї–Њ—В–Њ—А—Л–µ —Б–Є–ї—М–љ–Њ —А–∞—Б—И–Є—А—П—О—В –Ї—А—Г–≥–Њ–Ј–Њ—А —Б—В—Г–і–µ–љ—В–Њ–≤. –Ш —Н—В–Њ –Њ—З–µ–љ—М —Е–Њ—А–Њ—И–Њ, –Њ–і–љ–∞–Ї–Њ, –±–ї–∞–≥–Њ–і–∞—А—П –±–Њ–ї—М—И–Њ–Љ—Г –Ї–Њ–ї–Є—З–µ—Б—В–≤—Г –≥—Г–Љ–∞–љ–Є—В–∞—А–љ—Л—Е –і–Є—Б—Ж–Є–њ–ї–Є–љ –Є –њ—А–µ–і–Љ–µ—В–Њ–≤, –Ї–Њ—В–Њ—А—Л–µ –љ–µ –Є–Љ–µ—О—В –љ–µ–њ–Њ—Б—А–µ–і—Б—В–≤–µ–љ–љ–Њ–≥–Њ –Њ—В–љ–Њ—И–µ–љ–Є—П –Ї —В–µ–Љ–∞—В–Є–Ї–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –≤ —Г—З–µ–±–љ–Њ–є –њ—А–Њ–≥—А–∞–Љ–Љ–µ —Б–µ–≥–Њ–і–љ—П –њ–Њ—З—В–Є –љ–µ –Њ—Б—В–∞–µ—В—Б—П –≤—А–µ–Љ–µ–љ–Є –љ–∞ –њ—А–∞–Ї—В–Є–Ї—Г –Є –Њ–±—Г—З–µ–љ–Є–µ –њ—А–Є–Ї–ї–∞–і–љ–Њ–є —А–∞–±–Њ—В–µ —Б –Ї–Њ–љ–Ї—А–µ—В–љ—Л–Љ–Є —А–µ—И–µ–љ–Є—П–Љ–Є, –∞ —В–∞–Ї–ґ–µ –Ј–љ–∞–Ї–Њ–Љ—Б—В–≤–Њ —Б –Ј–∞–Ї–Њ–љ–Њ–і–∞—В–µ–ї—М—Б—В–≤–Њ–Љ. –Р –Є–Љ–µ–љ–љ–Њ –њ—А–Є–Љ–µ–љ–µ–љ–Є–µ —Н—В–Є—Е —А–µ—И–µ–љ–Є–є –≤ —А–∞–Љ–Ї–∞—Е —Б—Г—Й–µ—Б—В–≤—Г—О—Й–µ–≥–Њ –њ—А–∞–≤–Њ–≤–Њ–≥–Њ –њ–Њ–ї—П –Є —П–≤–ї—П–µ—В—Б—П –Ј–∞–і–∞—З–µ–є Information Security Officer.

–Ш –µ—Б–ї–Є –і–ї—П –±—Г–і—Г—Й–Є—Е –њ—А–Њ–≥—А–∞–Љ–Љ–Є—Б—В–Њ–≤ –µ—Б—В—М –і–µ—Б—П—В–Ї–Є –Є —Б–Њ—В–љ–Є —Г—З–µ–±–љ—Л—Е –Ї—Г—А—Б–Њ–≤, –≥–і–µ –Њ–љ–Є –Љ–Њ–≥—Г—В –≤—Л—Г—З–Є—В—М —П–Ј—Л–Ї–Є, —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є –Є —Д—А–µ–є–Љ–≤–Њ—А–Ї–Є; –µ—Б–ї–Є –і–ї—П –љ–Є—Е –µ—Б—В—М —Г—З–µ–±–љ–Є–Ї–Є –Є –њ—А–Є–Љ–µ—А—Л –Ї–Њ–і–∞, —В–Њ –≤—Б–µ–≥–Њ —Н—В–Њ–≥–Њ –≤ —Б—Д–µ—А–µ –Ш–С –≤ —В–∞–Ї–Њ–Љ –Ї–Њ–ї–Є—З–µ—Б—В–≤–µ –љ–µ—В. –Ф–∞ –Є –њ–Њ–њ—А–Њ–±—Г–є—В–µ –њ–Њ–њ—А–∞–Ї—В–Є–Ї–Њ–≤–∞—В—М—Б—П –і–Њ–Љ–∞ —Б –Ї–∞–Ї–Њ–є-–љ–Є–±—Г–і—М IPC-—Б–Є—Б—В–µ–Љ–Њ–є, –Ї–Њ—В–Њ—А–∞—П –і–Њ–ї–ґ–љ–∞ —А–∞–±–Њ—В–∞—В—М –љ–∞ –њ—А–µ–і–њ—А–Є—П—В–Є–Є —Б 500 —А–∞–±–Њ—З–Є–Љ–Є —Б—В–∞–љ—Ж–Є—П–Љ–Є!

–Я–Њ—Н—В–Њ–Љ—Г –Њ—З–µ–љ—М —З–∞—Б—В–Њ –≤ —А–µ–∞–ї—М–љ–Њ–є –ґ–Є–Ј–љ–Є –Ј–∞—А–Њ–ґ–і–∞—О—Й—Г—О—Б—П —Б–ї—Г–ґ–±—Г –Ш–С –≤ –±—Л—Б—В—А–Њ —А–∞—Б—В—Г—Й–µ–є –Ї–Њ–Љ–њ–∞–љ–Є–Є –≤–Њ–Ј–≥–ї–∞–≤–ї—П–µ—В –Ї–∞–Ї–Њ–є-–љ–Є–±—Г–і—М –љ–µ —Е–≤–∞—В–∞—О—Й–Є–є –Ј–≤–µ–Ј–і —Б –љ–µ–±–∞ —Б–Є—Б–∞–і–Љ–Є–љ, –Ї–Њ—В–Њ—А–Њ–Љ—Г –Ј–∞ –µ–≥–Њ —А–∞–±–Њ—З–Є–µ –њ—А–µ–≥—А–µ—И–µ–љ–Є—П —Б–њ—Г—Б–Ї–∞—О—В —Г–Ї–∞–Ј–∞–љ–Є–µ —А–∞–Ј–±–Є—А–∞—В—М—Б—П –≤–Њ –≤—Б–µ—Е —Н—В–Є—Е —Б–Є—Б—В–µ–Љ–∞—Е. –Э–Њ –Њ–љ –≤ —Б–Є–ї—Г –∞–і–Љ–Є–љ—Б–Ї–Є—Е –њ—А–Є–≤—Л—З–µ–Ї –љ–µ –≤–Є–і–Є—В —З–∞—Б—В–Њ –Ј–∞ –і–µ—А–µ–≤—М—П–Љ–Є –ї–µ—Б–∞, —В.–µ. –љ–µ –≤ —Б–Њ—Б—В–Њ—П–љ–Є–Є –Ї–∞—З–µ—Б—В–≤–µ–љ–љ–Њ –њ—А–Њ–∞–љ–∞–ї–Є–Ј–Є—А–Њ–≤–∞—В—М –і–∞–љ–љ—Л–µ, –Ї–Њ—В–Њ—А—Л–µ –ї—М—О—В—Б—П –љ–∞ –љ–µ–≥–Њ –Є–Ј –≤—Б–µ—Е —Б–Є—Б—В–µ–Љ, —А–∞–Ј—А–∞–±–Њ—В–∞—В—М –≤—Б–µ –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л–µ –њ–Њ–ї–Є—В–Є–Ї–Є –Є –њ—А–Њ—Б–ї–µ–і–Є—В—М –Ј–∞ –Є—Е —А–µ–∞–ї–Є–Ј–∞—Ж–Є–µ–є –≤ —А–µ–∞–ї—М–љ–Њ–є –ґ–Є–Ј–љ–Є.

–Ш–Љ–µ–љ–љ–Њ –њ–Њ—Н—В–Њ–Љ—Г –≤–Ј—А–∞—Й–Є–≤–∞–љ–Є–µ –Ї–∞–і—А–Њ–≤, –Ї–Њ—В–Њ—А—Л–µ –±—Г–і—Г—В —Г–љ–Є–Ї–∞–ї—М–љ—Л–Љ –Њ–±—А–∞–Ј–Њ–Љ —Б–Њ—З–µ—В–∞—В—М –≤ —Б–µ–±–µ –Ї–∞—З–µ—Б—В–≤–∞ –Њ—З–µ–љ—М —А–∞–Ј–љ—Л—Е —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В–Њ–≤, –Є –≤–Њ–Ј—М–Љ—Г—В –љ–∞ —Б–µ–±—П –Ј–∞–±–Њ—В—Г –Њ–± –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, —П–≤–ї—П–µ—В—Б—П –≤–∞–ґ–љ–Њ–є –Ј–∞–і–∞—З–µ–є –і–ї—П –Љ–љ–Њ–≥–Є—Е –Ї–Њ–Љ–њ–∞–љ–Є–є. –Ш –љ–µ—В –љ–Є—З–µ–≥–Њ —Г–і–Є–≤–Є—В–µ–ї—М–љ–Њ–≥–Њ –≤ —В–Њ–Љ, —З—В–Њ –±—А–∞—В—М –Ї —Б–µ–±–µ –ї—О–і–µ–є, —Б–Ї–ї–Њ–љ–љ—Л—Е –Ї —В–∞–Ї–Њ–є —А–∞–±–Њ—В–µ, –Њ–љ–Є –≥–Њ—В–Њ–≤—Л, –љ–µ–≤–Ј–Є—А–∞—П –љ–∞ –Њ–њ—Л—В –Є –њ—А–Њ—З–Є–µ –Љ–µ–ї–Ї–Є–µ —В—А—Г–і–љ–Њ—Б—В–Є.

–Ч–∞—З–µ–Љ –Ш–С-—А–∞–±–Њ—В–Њ–і–∞—В–µ–ї—П–Љ —Б—В—Г–і–µ–љ—В—Л?

28 –∞–≤–≥—Г—Б—В–∞ 2015 –≥., 10:57

«–С–µ—Б–њ–ї–∞—В–љ–Њ» –Є «–Ї–∞—З–µ—Б—В–≤–µ–љ–љ–Њ» –љ–µ –≤—Б–µ–≥–і–∞ –∞–љ—В–Њ–љ–Є–Љ—Л. –Э–Њ –≤–Њ—В «–±–µ—Б–њ–ї–∞—В–љ–Њ» –Є «–±–µ–Ј–Њ–њ–∞—Б–љ–Њ» – –њ–Њ–ґ–∞–ї—Г–є, —Г–ґ–µ –і–∞. –Э–∞ –і–љ—П—Е –љ–∞—В–Ї–љ—Г–ї—Б—П –љ–∞ –Є–љ—В–µ—А–µ—Б–љ—Г—О –Ј–∞–Љ–µ—В–Ї—Г –Њ —В–Њ–Љ, –Ї–∞–Ї –љ–µ–љ–∞–≤—П–Ј—З–Є–≤–Њ –≤–Њ—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–ї–Є—Б—М –њ—А–µ–і–њ—А–Є–Є–Љ—З–Є–≤—Л–µ –ї—О–і–Є –≤—Б–µ–љ–∞—А–Њ–і–љ–Њ–є –ї—О–±–Њ–≤—М—О –Ї «–≤–∞—А–µ–Ј–∞–Љ», –њ–Њ–ї—Г—З–Є–≤ —Б–Њ–≤–µ—А—И–µ–љ–љ–Њ –±–µ—Б–њ–ї–∞—В–љ–Њ –і–Њ—Б—В—Г–њ –Ї –∞—Б—В—А–Њ–љ–Њ–Љ–Є—З–µ—Б–Ї–Њ–Љ—Г –Ї–Њ–ї–Є—З–µ—Б—В–≤—Г –Є–љ—В–µ—А–љ–µ—В-–Љ–∞–≥–∞–Ј–Є–љ–Њ–≤.

–Т —З–µ–Љ —Б—Г—В—М? –†–µ–±—П—В–∞ —Б–і–µ–ї–∞–ї–Є –њ–Њ—А—В–∞–ї—М—З–Є–Ї, –њ–Њ—Б–≤—П—Й–µ–љ–љ—Л–є OpenCart'—Г (—Н—В–Њ —В–∞–Ї–∞—П –њ–Њ–њ—Г–ї—П—А–љ–∞—П CMS –і–ї—П –Є–љ—В–µ—А–љ–µ—В-–Љ–∞–≥–∞–Ј–Є–љ–Њ–≤), —З–µ—А–µ–Ј –Ї–Њ—В–Њ—А—Л–є —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ—П–ї–Є —Б–≤–Њ—О «—Б–±–Њ—А–Ї—Г» —Б –і–Њ–њ–Њ–ї–љ–Є—В–µ–ї—М–љ—Л–Љ–Є –Љ–Њ–і—Г–ї—П–Љ–Є (–Є, –Ї–Њ–љ–µ—З–љ–Њ –ґ–µ, –±—Н–Ї–і–Њ—А–∞–Љ–Є). –Т—Б–µ –µ–≥–Њ —А–∞–і–Њ—Б—В–љ–Њ —Б–Ї–∞—З–Є–≤–∞–ї–Є –Є —Б—В–∞–≤–Є–ї–Є, –њ–Њ–Ї–∞ –Њ–і–љ–∞–ґ–і—Л –љ–µ –Ј–∞–±—Л–ї–Є –Ј–∞–њ–ї–∞—В–Є—В—М –Ј–∞ —Е–Њ—Б—В–Є–љ–≥, –Є –љ–∞ –≤—Б–µ—Е –Ј–∞—А–∞–ґ–µ–љ–љ—Л—Е —Б–∞–є—В–∞—Е –≤—Л–ї–µ–Ј–ї–Є –±–∞–љ–љ–µ—А—Л —Е–Њ—Б—В–µ—А–∞. –Я—А–Њ–±–ї–µ–Љ—Г —А–µ—И–∞—О—В –Ї—В–Њ –Ї–∞–Ї –Љ–Њ–ґ–µ—В, –љ–Њ —З—В–Њ-—В–Њ –Љ–љ–µ –њ–Њ–і—Б–Ї–∞–Ј—Л–≤–∞–µ—В, —З—В–Њ –Љ–µ–љ—М—И–µ —Б–∞–є—В–Њ–≤ —Б —Н–Ї—Б–њ–ї–Њ–є—В–∞–Љ–Є –љ–µ —Б—В–∞–љ–µ—В. –Ъ–∞–Ї, –≤–њ—А–Њ—З–µ–Љ, –Є –ї—О–±–Є—В–µ–ї–µ–є –≤—Б–µ–≥–Њ «–њ–Њ–±–µ—Б–њ–ї–∞—В–љ–µ–µ».

–І—В–Њ –ґ, –і–∞–≤–∞–є—В–µ —В–µ–њ–µ—А—М –Њ–±—А–∞—В–Є–Љ—Б—П –Ї –±–Њ–ї–µ–µ –±–ї–Є–Ј–Ї–Є–Љ –Є –њ–Њ–љ—П—В–љ—Л–Љ –Ш–С-—Б–њ–µ—Ж–Є–∞–ї–Є—Б—В—Г –≤–µ—Й–∞–Љ, —З–µ–Љ —Н–ї–µ–Ї—В—А–Њ–љ–љ–∞—П –Ї–Њ–Љ–Љ–µ—А—Ж–Є—П. –Ф–∞–ґ–µ –±–µ–Ј —Б–њ–µ—Ж–Є—Д–Є—З–µ—Б–Ї–Њ–≥–Њ –і–≤–Є–ґ–Ї–∞ —Б–∞–є—В–∞, –љ–∞ –Ї–Њ–Љ–њ—М—О—В–µ—А–∞—Е –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –ї—О–±–Њ–≥–Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –≤ –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –Љ–Њ–ґ–љ–Њ –љ–∞–є—В–Є —Ж–µ–ї—Г—О –Ї—Г—З—Г —А–∞–Ј–љ—Л—Е «—Б–±–Њ—А–Њ–Ї». –У—А–µ—И–∞—В —Н—В–Є–Љ –љ–µ —В–Њ–ї—М–Ї–Њ –і–Њ–Љ–∞—И–љ–Є–µ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–Є, –љ–Њ –Є —Б–Є—Б—В–µ–Љ–љ—Л–µ –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А—Л. –†–∞–і–Є –Є–љ—В–µ—А–µ—Б–∞, —Б–њ—А–Њ—Б–Є—В–µ –Ї–∞–Ї-–љ–Є–±—Г–і—М –Ї–Њ–≥–Њ-–љ–Є–±—Г–і—М –Є–Ј –љ–Є—Е, –Ї–∞–Ї—Г—О –Њ–љ–Є –њ—А–µ–і–њ–Њ—З–Є—В–∞—О—В —Б–±–Њ—А–Ї—Г Total Commander'–∞.

–Х—Б—В–µ—Б—В–≤–µ–љ–љ–Њ, –Ї–∞–ґ–і–∞—П –Є–Ј —В–∞–Ї–Є—Е —Б–±–Њ—А–Њ–Ї – —Н—В–Њ –њ–Њ—В–µ–љ—Ж–Є–∞–ї—М–љ–∞—П (–∞ –љ–∞ —Б–∞–Љ–Њ–Љ –і–µ–ї–µ, –і–∞–ґ–µ –љ–µ –њ–Њ—В–µ–љ—Ж–Є–∞–ї—М–љ–∞—П, –∞ –≤–њ–Њ–ї–љ–µ —Б–µ–±–µ —А–µ–∞–ї—М–љ–∞—П) —Г–≥—А–Њ–Ј–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є, —Б–≤—П–Ј–∞–љ–љ–∞—П —Б –Є–Љ–µ—О—Й–Є–Љ–Є—Б—П –≤ —В–∞–Ї–Є—Е —Б–±–Њ—А–Ї–∞—Е —Н–Ї—Б–њ–ї–Њ–є—В–∞–Љ–Є –Є –±—Н–Ї–і–Њ—А–∞–Љ–Є, —Б–Њ–Ј–љ–∞—В–µ–ї—М–љ–Њ –≤–љ–µ–і—А—П–µ–Љ—Л–Љ–Є –≤ –љ–Є—Е «—А–∞–Ј—А–∞–±–Њ—В—З–Є–Ї–∞–Љ–Є».

–Ы–µ—З–µ–љ–Є–µ —Н—В–Њ –њ—А–Њ–±–ї–µ–Љ—Л –љ–∞ —Г–і–Є–≤–ї–µ–љ–Є–µ –њ—А–Њ—Б—В–Њ–µ. –≠—В–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –ї–Є—Ж–µ–љ–Ј–Є–Њ–љ–љ–Њ–≥–Њ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–≥–Њ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є—П (–ґ–µ–ї–∞—В–µ–ї—М–љ–Њ —Б–µ—А—В–Є—Д–Є—Ж–Є—А–Њ–≤–∞–љ–љ–Њ–≥–Њ, –Ї–Њ–љ–µ—З–љ–Њ –ґ–µ), –љ—Г –Є —Б–Њ—В—А—Г–і–љ–Є—З–µ—Б—В–≤–Њ —Б –љ–∞–і–µ–ґ–љ—Л–Љ–Є –њ–Њ—Б—В–∞–≤—Й–Є–Ї–∞–Љ–Є –≤ –ї–Є—Ж–µ —А–µ—Б–µ–ї–ї–µ—А–Њ–≤ –Є –Є–љ—В–µ–≥—А–∞—В–Њ—А–Њ–≤. –Ф–∞, –і–Њ—А–Њ–ґ–µ —З–µ–Љ —Б–Ї–∞—З–∞—В—М –≤–∞—А–µ–Ј. –Э–Њ —Б—Н–Ї–Њ–љ–Њ–Љ–Є–≤ —Б—В–Њ –і–Њ–ї–ї–∞—А–Њ–≤ –љ–∞ –ї–Є—Ж–µ–љ–Ј–Є–Є, –Љ–Њ–ґ–љ–Њ –њ–Њ—В–µ—А—П—В—М –Љ–Є–ї–ї–Є–Њ–љ—Л –љ–∞ –∞—В–∞–Ї–µ –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤.

–Т—Б–µ—Е –њ–Њ–≥—Г–±–Є—В –ї—О–±–Њ–≤—М –Ї –±–µ—Б–њ–ї–∞—В–љ–Њ–Љ—Г...

25 –∞–≤–≥—Г—Б—В–∞ 2015 –≥., 13:19

–Э–µ–і–∞–≤–љ–Њ –і–Њ–≤–µ–ї–Њ—Б—М –њ–Њ–±—Л–≤–∞—В—М –љ–∞ –Њ–і–љ–Њ–є –і–Њ–≤–Њ–ї—М–љ–Њ –ї—О–±–Њ–њ—Л—В–љ–Њ–є –Ш–Ґ-–Ї–Њ–љ—Д–µ—А–µ–љ—Ж–Є–Є, –≥–і–µ –Њ–±—Б—Г–ґ–і–∞–ї–Є, —Б—А–µ–і–Є –≤—Б–µ–≥–Њ –њ—А–Њ—З–µ–≥–Њ, —В–∞–Ї—Г—О –њ—А–Њ–±–ї–µ–Љ—Г: —З—В–Њ –і–µ–ї–∞—В—М «–∞–є—В–Є—И–љ–Є–Ї—Г», –і–Њ—Б—В–Є–≥—И–µ–Љ—Г –Њ–њ—А–µ–і–µ–ї–µ–љ–љ–Њ–≥–Њ –≤–Њ–Ј—А–∞—Б—В–љ–Њ–≥–Њ –њ–Њ—А–Њ–≥–∞? –†–∞–±–Њ—В–Њ–і–∞—В–µ–ї–Є, –Њ—Б–Њ–±–µ–љ–љ–Њ –µ—Б–ї–Є —Н—В–Њ –∞—Г—В—Б–Њ—А—Б–Є–љ–≥–Њ–≤—Л–µ –Ш–Ґ-–Ї–Њ–Љ–њ–∞–љ–Є–Є, –Ї–Њ–Є—Е —Е–≤–∞—В–∞–µ—В –≤ –С–µ–ї–Њ—А—Г—Б—Б–Є–Є –Є –£–Ї—А–∞–Є–љ–µ, –Њ—В–љ–Њ—Б—П—В—Б—П –Ї —В–∞–Ї–Њ–Љ—Г —А–∞–±–Њ—В–љ–Є–Ї—Г, –Ї–∞–Ї –Љ–Є–љ–Є–Љ—Г–Љ, –њ–Њ–і–Њ–Ј—А–Є—В–µ–ї—М–љ–Њ. –Р–≤—В–Њ—А –≤—Л—Б—В—Г–њ–ї–µ–љ–Є—П —А–∞—Б—Б–Ї–∞–Ј—Л–≤–∞–ї –Њ –њ—А–Є–Љ–µ—А–∞—Е 40-–ї–µ—В–љ–Є—Е –Ї–Њ–ї–ї–µ–≥, –Ї–Њ—В–Њ—А—Л–µ –і–∞–ґ–µ –љ–µ –±—Л–ї–Є –њ—А–Є–≥–ї–∞—И–µ–љ—Л –љ–∞ —Б–Њ–±–µ—Б–µ–і–Њ–≤–∞–љ–Є—П, —З—В–Њ–±—Л «–љ–µ –њ–Њ—А—В–Є—В—М –њ–Њ–Ї–∞–Ј–∞—В–µ–ї—М —Б—А–µ–і–љ–µ–≥–Њ –≤–Њ–Ј—А–∞—Б—В–∞ –њ–µ—А—Б–Њ–љ–∞–ї–∞».

–Т—Л–≤–Њ–і –≤ –Ї–Њ–љ—Ж–µ –і–Њ–Ї–ї–∞–і–∞ –±—Л–ї –і–Њ–≤–Њ–ї—М–љ–Њ –љ–µ—Г—В–µ—И–Є—В–µ–ї—М–љ—Л–Љ: –њ–Њ—Б–ї–µ 40 –њ—А–Њ–≥—А–∞–Љ–Љ–Є—Б—В –і–Њ–ї–ґ–µ–љ –ї–Є–±–Њ —Б—В–∞–љ–Њ–≤–Є—В—М—Б—П –Љ–µ–љ–µ–і–ґ–µ—А–Њ–Љ, –ї–Є–±–Њ –Ј–∞—А–∞–±–∞—В—Л–≤–∞—В—М —Д—А–Є–ї–∞–љ—Б–Њ–Љ, –ї–Є–±–Њ –і–µ—А–ґ–∞—В—М—Б—П –Є–Ј–Њ –≤—Б–µ—Е-–≤—Б–µ—Е —Б–Є–ї –Ј–∞ —В–Њ –µ–і–Є–љ—Б—В–≤–µ–љ–љ–Њ–µ —З—Г–і–Њ–Љ –і–Њ—Б—В–∞–≤—И–µ–µ—Б—П –µ–Љ—Г –Љ–µ—Б—В–Њ —А–∞–±–Њ—В—Л, —Б –Ї–Њ—В–Њ—А–Њ–≥–Њ –µ–≥–Њ, –±–µ–і–љ—П–≥—Г, –µ—Й–µ –љ–µ –њ—А–Њ–≥–љ–∞–ї–Є. –Я–Њ—Н—В–Њ–Љ—Г, —В–Њ–≤–∞—А–Є—Й–Є –њ—А–Њ–≥—А–∞–Љ–Љ–Є—Б—В—Л, –і–∞–≤–∞–є—В–µ –Ј–∞—А–∞–±–∞—В—Л–≤–∞—В—М –њ–Њ–±–Њ–ї—М—И–µ —Б–µ–≥–Њ–і–љ—П, –њ–Њ—В–Њ–Љ—Г —З—В–Њ –Ј–∞–≤—В—А–∞, —Г–≤—Л –Є –∞—Е, —Б–Њ–≤—Б–µ–Љ –љ–µ –±–µ–Ј–Њ–±–ї–∞—З–љ–Њ–µ.

–Ш, –Ї–Њ–љ–µ—З–љ–Њ, —П –љ–µ –Љ–Њ–≥ –љ–µ –њ—А–Њ–≤–µ—Б—В–Є –њ–∞—А–∞–ї–ї–µ–ї–Є —Б–Њ —Б—Д–µ—А–Њ–є –Ш–С. –Ч–і–µ—Б—М –і–∞–ґ–µ –≤ —Б–∞–Љ–Њ–Љ —Б—В—А–∞—И–љ–Њ–Љ —Б–љ–µ –љ–µ –њ—А–Є—Б–љ–Є—В—Б—П, —З—В–Њ —Е–Њ—А–Њ—И–µ–≥–Њ –±–µ–Ј–Њ–њ–∞—Б–љ–Є–Ї–∞ –Ї—В–Њ-–ї–Є–±–Њ –Љ–Њ–ґ–µ—В –љ–µ –≤–Ј—П—В—М –љ–∞ —А–∞–±–Њ—В—Г –Є–Ј-–Ј–∞ «–њ–Њ–Ї–∞–Ј–∞—В–µ–ї—П —Б—А–µ–і–љ–µ–≥–Њ –≤–Њ–Ј—А–∞—Б—В–∞ –њ–µ—А—Б–Њ–љ–∞–ї–∞». (–Ъ—Б—В–∞—В–Є –≥–Њ–≤–Њ—А—П, –Љ–љ–µ –ї–Є—З–љ–Њ –њ–Њ—З–µ–Љ—Г-—В–Њ –Ї–∞–ґ–µ—В—Б—П, —З—В–Њ —Б–ї–Є—И–Ї–Њ–Љ –Љ–Њ–ї–Њ–і–Њ–є –≤–Њ–Ј—А–∞—Б—В –±–µ–Ј–Њ–њ–∞—Б–љ–Є–Ї–∞ –љ–µ —Б–Ї–∞–ґ–µ—В –Њ –Ї–Њ–Љ–њ–∞–љ–Є–Є —А–Њ–≤–љ—Л–Љ —Б—З–µ—В–Њ–Љ –љ–Є—З–µ–≥–Њ —Е–Њ—А–Њ—И–µ–≥–Њ). –Э–∞–Њ–±–Њ—А–Њ—В, –Ї–∞–Ї –Љ–љ–µ –Ї–∞–ґ–µ—В—Б—П, –≤ –Ш–С –µ—Б—В—М –љ–µ–Ї–Њ—В–Њ—А–Њ–µ –љ–µ–і–Њ–≤–µ—А–Є–µ –Ї —Б–ї–Є—И–Ї–Њ–Љ –Љ–Њ–ї–Њ–і—Л–Љ –ї—О–і—П–Љ, –Ї–Њ—В–Њ—А—Л–µ –µ—Й–µ –љ–µ –Є–Љ–µ—О—В –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ–≥–Њ –Њ–њ—Л—В–∞, –Ї–∞–Ї –њ–∞—Ж–Є–µ–љ—В—Л –Ј–∞—З–∞—Б—В—Г—О –љ–µ –і–Њ–≤–µ—А—П—О—В —Б–ї–Є—И–Ї–Њ–Љ –Љ–Њ–ї–Њ–і—Л–Љ –≤—А–∞—З–∞–Љ. –Ш –≤ —Н—В–Њ–Љ –µ—Б—В—М –Њ–њ—А–µ–і–µ–ї–µ–љ–љ—Л–є —А–µ–Ј–Њ–љ, –њ–Њ—В–Њ–Љ—Г —З—В–Њ —А–∞–±–Њ—В–∞ –≤ —Б—Д–µ—А–µ –Ш–С – —Н—В–Њ –љ–µ —Б—В–Њ–ї—М–Ї–Њ —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є, –Ї–Њ—В–Њ—А—Л–µ –њ—А–Є—Е–Њ–і—П—В –Є —Г—Е–Њ–і—П—В, —Б–Ї–Њ–ї—М–Ї–Њ –Ј–љ–∞–љ–Є–µ –њ—Б–Є—Е–Њ–ї–Њ–≥–Є–Є –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–∞ –Є –њ–Њ–љ–Є–Љ–∞–љ–Є–µ –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Њ–љ–љ—Л—Е –Њ—Б–љ–Њ–≤ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є.

–Р —З—В–Њ –≤—Л –і—Г–Љ–∞–µ—В–µ –њ–Њ —Н—В–Њ–Љ—Г –њ–Њ–≤–Њ–і—Г? –Т–Є–і–Є—В–µ –ї–Є —Б–µ–±—П –≤ –Ш–С –≤ 40, 50, 60 –Є –±–Њ–ї—М—И–µ –ї–µ—В?

–Ь–µ—И–∞–µ—В –ї–Є –≤–Њ–Ј—А–∞—Б—В –≤ –Ш–С?

20 –∞–≤–≥—Г—Б—В–∞ 2015 –≥., 16:14

–Ъ–Њ–Љ–њ–∞–љ–Є—П SearchInform –≤ –ї–Є—Ж–µ —Б–≤–Њ–µ–≥–Њ –∞–љ–∞–ї–Є—В–Є—З–µ—Б–Ї–Њ–≥–Њ —Ж–µ–љ—В—А–∞ –њ–Њ–і–≥–Њ—В–Њ–≤–Є–ї–∞ —А–µ–є—В–Є–љ–≥ —Б–∞–Љ—Л—Е –≥—А–Њ–Љ–Ї–Є—Е –Ш–С-–Є–љ—Ж–Є–і–µ–љ—В–Њ–≤ –њ–Њ—Б–ї–µ–і–љ–Є—Е –Љ–µ—Б—П—Ж–µ–≤. –Я—А–µ–і—Б—В–∞–≤–ї—П–µ–Љ –µ–≥–Њ –≤–∞—И–µ–Љ—Г –≤–љ–Є–Љ–∞–љ–Є—О.

-

–°–∞–Љ—Л–Љ, –±–µ–Ј —Б–Њ–Љ–љ–µ–љ–Є—П, –≥—А–Њ–Љ–Ї–Є–Љ –Є–љ—Ж–Є–і–µ–љ—В–Њ–Љ, —Б–≤—П–Ј–∞–љ–љ—Л–Љ —Б —Г—В–µ—З–Ї–∞–Љ–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —Б—В–∞–ї–∞ –љ–µ —Б–∞–Љ–∞ —Г—В–µ—З–Ї–∞, –∞ –њ–ї–∞–љ—Л –Т–µ—А—Е–Њ–≤–љ–Њ–є —А–∞–і—Л –Ј–∞–њ—А–µ—В–Є—В—М –±–Њ–є—Ж–∞–Љ –Т–°–£ –њ–Њ–ї—М–Ј–Њ–≤–∞—В—М—Б—П –Љ–Њ–±–Є–ї—М–љ—Л–Љ–Є —В–µ–ї–µ—Д–Њ–љ–∞–Љ–Є –≤–Њ –Є–Ј–±–µ–ґ–∞–љ–Є–µ —В–∞–Ї–Є—Е –Є–љ—Ж–Є–і–µ–љ—В–Њ–≤. –†–µ—З—М, –Ї–Њ–љ–µ—З–љ–Њ, –Њ –Ј–Њ–љ–µ –Р–Ґ–Ю, –≥–і–µ —В–∞–Ї–Є—Е —Г—В–µ—З–µ–Ї –Є –±–µ–Ј —В–Њ–≥–Њ –љ–µ–Љ–∞–ї–Њ. –°–Њ–≥–ї–∞—Б–љ–Њ –Ј–∞–Ї–Њ–љ–Њ–њ—А–Њ–µ–Ї—В—Г вДЦ2531, "–≤ —А–∞–є–Њ–љ–∞—Е –њ—А–Њ–≤–µ–і–µ–љ–Є—П –Р–Ґ–Ю, –∞ —В–∞–Ї–ґ–µ –≤ —Г—Б–ї–Њ–≤–Є—П—Е —З—А–µ–Ј–≤—Л—З–∞–є–љ–Њ–≥–Њ –њ–Њ–ї–Њ–ґ–µ–љ–Є—П –Є–ї–Є –≤–Њ –≤—А–µ–Љ—П –і–µ–є—Б—В–≤–Є—П –Њ—Б–Њ–±–Њ–≥–Њ –њ–µ—А–Є–Њ–і–∞ –љ–∞ —В–µ—А—А–Є—В–Њ—А–Є—П—Е, –≥–і–µ –≤–µ–і—Г—В—Б—П –±–Њ–µ–≤—Л–µ –і–µ–є—Б—В–≤–Є—П, –≤–Њ–µ–љ–љ—Л–Љ –Ј–∞–њ—А–µ—Й–∞–µ—В—Б—П –њ–Њ–ї—М–Ј–Њ–≤–∞—В—М—Б—П –ї–Є—З–љ—Л–Љ–Є —Б—А–µ–і—Б—В–≤–∞–Љ–Є –Љ–Њ–±–Є–ї—М–љ–Њ–є —Б–≤—П–Ј–Є". –Я–Њ–Ї–∞ —Б–ї–Њ–ґ–љ–Њ —Б–Ї–∞–Ј–∞—В—М, –љ–∞—Б–Ї–Њ–ї—М–Ї–Њ –і–µ–є—Б—В–≤–µ–љ–љ—Л–Љ –±—Г–і–µ—В —Н—В–Њ –љ–Њ–≤–Њ–≤–≤–µ–і–µ–љ–Є–µ, –љ–Њ —Б–∞–Љ —Д–∞–Ї—В –≤–љ–Є–Љ–∞–љ–Є—П –њ—А–∞–≤–Є—В–µ–ї—М—Б—В–≤–∞ –Ї —Г—В–µ—З–Ї–∞–Љ –і–∞–љ–љ—Л—Е –љ–µ –Љ–Њ–ґ–µ—В –љ–µ —А–∞–і–Њ–≤–∞—В—М.

-

–Т–µ—Б–љ–Њ–є —Н—В–Њ–≥–Њ –≥–Њ–і–∞ —В–∞–Ї–ґ–µ —Б—В–∞–ї–Њ –Є–Ј–≤–µ—Б—В–љ–Њ –њ—А–Њ —Г—В–µ—З–Ї—Г –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –≤–µ–±-—В—А–∞—Д–Є–Ї –Ї–Њ–Љ–њ–∞–љ–Є–Є British Telecom. –Т —Н—В–Њ—В –њ–µ—А–Є–Њ–і –µ–µ —В—А–∞—Д–Є–Ї –±—Л–ї —Б–ї—Г—З–∞–є–љ–Њ –њ–µ—А–µ–љ–∞–њ—А–∞–≤–ї–µ–љ —З–µ—А–µ–Ј –£–Ї—А–∞–Є–љ—Г. –Я—А–Є–љ–Є–Љ–∞–ї–∞ –µ–≥–Њ —Г–Ї—А–∞–Є–љ—Б–Ї–∞—П –Ї–Њ–Љ–њ–∞–љ–Є—П «Be–≥a». –Ъ–∞–Ї –Є –≤ 2/3 –Њ—Б—В–∞–ї—М–љ—Л—Е —Б–ї—Г—З–∞–µ–≤ —Г—В–µ—З–µ–Ї –і–∞–љ–љ—Л—Е, –≤ –Ї–∞—З–µ—Б—В–≤–µ –њ—А–Є—З–Є–љ—Л –±—Л–ї –љ–∞–Ј–≤–∞–љ —З–µ–ї–Њ–≤–µ—З–µ—Б–Ї–Є–є —Д–∞–Ї—В–Њ—А. –°—А–µ–і–Є –њ–Њ—Б—В—А–∞–і–∞–≤—И–Є—Е –Њ–Ї–∞–Ј–∞–ї–Є—Б—М –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –Ї—А—Г–њ–љ—Л—Е –Ї–Њ—А–њ–Њ—А–∞—Ж–Є–є, –≤ —В–Њ–Љ —З–Є—Б–ї–µ —В–µ, —З—В–Њ –њ—А–Њ–Є–Ј–≤–Њ–і—П—В —П–і–µ—А–љ–Њ–µ –Њ—А—Г–ґ–Є–µ. –Т —З–∞—Б—В–љ–Њ—Б—В–Є, Atomic Weapons Establishment –Є Lockheed Martin. –Ч–∞–Ї–∞–Ј—З–Є–Ї–Њ–Љ –њ–Њ—Б–ї–µ–і–љ–µ–є —П–≤–ї—П–µ—В—Б—П –Ь–Є–љ–Є—Б—В–µ—А—Б—В–≤–Њ –Њ–±–Њ—А–Њ–љ—Л –°–®–Р.

-

–Т –Ї–Њ–љ—Ж–µ –≤–µ—Б–љ—Л/–љ–∞—З–∞–ї–µ –ї–µ—В–∞ –Њ—В–ї–Є—З–Є–ї–Є—Б—М –Є –њ—А–µ–і—Б—В–∞–≤–Є—В–µ–ї–Є –љ–∞—И—Г–Љ–µ–≤—И–µ–є –≥—А—Г–њ–њ–Є—А–Њ–≤–Ї–Є «–Ъ–Є–±–µ—А–±–µ—А–Ї—Г—В». –Т–Ј–ї–Њ–Љ—Й–Є–Ї–Є —Г—В–≤–µ—А–ґ–і–∞—О—В, —З—В–Њ –і–Њ–±—Л–ї–Є —Б–µ–Ї—А–µ—В–љ—Л–µ –і–Њ–Ї—Г–Љ–µ–љ—В—Л –Є–Ј —Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–є –њ–Њ—З—В—Л —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—П –≥—А—Г–њ–њ—Л —Г–Ї—А–∞–Є–љ—Б–Ї–Є—Е —Н–Ї—Б–њ–µ—А—В–Њ–≤ –≤ —Б–Њ–≤–Љ–µ—Б—В–љ–Њ–Љ —Ж–µ–љ—В—А–µ –њ—А–µ–Ї—А–∞—Й–µ–љ–Є—П –Њ–≥–љ—П –≥–µ–љ–µ—А–∞–ї–∞ - –Љ–∞–є–Њ—А–∞ –Ґ–∞—А–∞–љ–∞. –Ґ–∞–Ї–ґ–µ –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Є —Б–Њ–Њ–±—Й–Є–ї–Є, —З—В–Њ –≤ –њ–Њ—Е–Є—Й–µ–љ–љ—Л—Е –Є–Љ–Є –і–Њ–Ї—Г–Љ–µ–љ—В–∞—Е –≥–Њ–≤–Њ—А–Є—В—Б—П –Њ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є —Б–Њ–Ј–і–∞–љ–Є—П –≤ –Ф–Њ–љ–µ—Ж–Ї–µ —А–∞–і–Є–Њ—Б—В–∞–љ—Ж–Є–Є, —Б –њ–Њ–Љ–Њ—Й—М—О –Ї–Њ—В–Њ—А–Њ–є —А–∞—Б—Б—З–Є—В—Л–≤–∞–µ—В—Б—П —Г–≤–µ–ї–Є—З–Є—В—М –ї–Њ—П–ї—М–љ–Њ—Б—В—М –Љ–Њ–ї–Њ–і–µ–ґ–Є –Ї –њ–Њ–ї–Є—В–Є–Ї–µ –°–®–Р. –Т–њ—А–Њ—З–µ–Љ, –і—А—Г–≥–Є–µ —Б–Њ–Њ–±—Й–µ–љ–Є—П «–Ъ–Є–±–µ—А–±–µ—А–Ї—Г—В–∞» –≥–Њ–≤–Њ—А—П—В –Њ —В–Њ–Љ, —З—В–Њ –≤—А—П–і –ї–Є —Б—В–Њ–Є—В –±–µ–Ј–Њ–≥–Њ–≤–Њ—А–Њ—З–љ–Њ –і–Њ–≤–µ—А—П—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –њ–Њ—Б—В—Г–њ–∞—О—Й–µ–є –Њ—В —Н—В–Њ–є –≥—А—Г–њ–њ–Є—А–Њ–≤–Ї–Є.

-

–Ґ–∞–Ї–ґ–µ –Њ—В –і–µ–є—Б—В–≤–Є–є —Е–∞–Ї–µ—А–Њ–≤ –њ–Њ—Б—В—А–∞–і–∞–ї –њ–Њ–њ—Г–ї—П—А–љ—Л–є —Г–Ї—А–∞–Є–љ—Б–Ї–Є–є –Њ–њ–µ—А–∞—В–Њ—А –Љ–Њ–±–Є–ї—М–љ–Њ–є —Б–≤—П–Ј–Є «–Ъ–Є–µ–≤—Б—В–∞—А». –Ъ–Њ–Љ–њ–∞–љ–Є—П —А–∞–Ј–Њ—Б–ї–∞–ї–∞ —Г–Ј–Ї–Њ–Љ—Г –Ї—А—Г–≥—Г –њ–∞—А—В–љ–µ—А–Њ–≤ –љ–Њ–≤—Л–µ —В–∞—А–Є—Д–љ—Л–µ –њ–ї–∞–љ—Л, —А–∞—Б—Б—З–Є—В—Л–≤–∞–ї–Њ—Б—М, —З—В–Њ –Њ–љ–Є –≤—Б—В—Г–њ—П—В –≤ —Б–Є–ї—Г —Б 28 –Љ–∞—П. –Э–Њ –Љ–Є—А –љ–µ –±–µ–Ј «–і–Њ–±—А—Л—Е» –ї—О–і–µ–є. –Т—Б–Ї–Њ—А–µ —В–∞—А–Є—Д—Л –≤ –≤–Є–і–µ –Ї–∞—А—В–Є–љ–Њ–Ї –Њ–Ї–∞–Ј–∞–ї–Є—Б—М –≤–Њ –≤—Б–µ–Њ–±—Й–µ–Љ –і–Њ—Б—В—Г–њ–µ –≤ –Ш–љ—В–µ—А–љ–µ—В–µ. –Ъ–Њ–Љ–њ–∞–љ–Є—П –њ–Њ—Б–ї–µ —Н—В–Њ–≥–Њ –≤ —Б—А–Њ—З–љ–Њ–Љ –њ–Њ—А—П–і–Ї–µ –Њ–±–љ–Њ–≤–Є–ї–∞ —Б–≤–Њ—О —В–∞—А–Є—Д–љ—Г—О –ї–Є–љ–µ–є–Ї—Г.

-

–°–Њ—В—А—Г–і–љ–Є–Ї–Є –Ь–Є–љ–Є—Б—В–µ—А—Б—В–≤–∞ –≤–љ—Г—В—А–µ–љ–љ–Є—Е –і–µ–ї –£–Ї—А–∞–Є–љ—Л –њ—А–Њ–≤–Њ–і—П—В –њ—А–Њ–≤–µ—А–Ї—Г –њ–Њ —Д–∞–Ї—В—Г —А–∞–Ј–≥–ї–∞—И–µ–љ–Є—П –њ–µ—А—Б–Њ–љ–∞–ї—М–љ—Л—Е –і–∞–љ–љ—Л—Е –±–Њ–є—Ж–Њ–≤ –±–∞—В–∞–ї—М–Њ–љ–∞ "–Ґ–Њ—А–љ–∞–і–Њ". –Ю–± —Н—В–Њ–Љ 23 –∞–њ—А–µ–ї—П —А–∞—Б—Б–Ї–∞–Ј–∞–ї –љ–∞—З–∞–ї—М–љ–Є–Ї –≥–ї–∞–≤–љ–Њ–≥–Њ —Г–њ—А–∞–≤–ї–µ–љ–Є—П –Ь–Т–Ф –≤ –Ы—Г–≥–∞–љ—Б–Ї–Њ–є –Њ–±–ї–∞—Б—В–Є –≥–µ–љ–µ—А–∞–ї-–ї–µ–є—В–µ–љ–∞–љ—В –Љ–Є–ї–Є—Ж–Є–Є –Р–љ–∞—В–Њ–ї–Є–є –Э–∞—Г–Љ–µ–љ–Ї–Њ. "–Я–Њ —Н—В–Њ–Љ—Г –≤–Њ–њ—А–Њ—Б—Г –Љ—Л –Ј–љ–∞–µ–Љ –љ–µ –≤—Б–µ, –љ–Њ –Љ–љ–Њ–≥–Њ. –Я—А–Њ–≤–µ—А–Ї–∞ –µ—Й–µ –љ–µ —Б–Њ–≤—Б–µ–Љ –Ј–∞–≤–µ—А—И–µ–љ–∞", – —Б–Ї–∞–Ј–∞–ї –Њ–љ. - "–Ь—Л –њ—А–Њ–≤–µ—А–Є–ї–Є –љ–∞—И –Ї–Њ–Љ–њ—М—О—В–µ—А –Є –≤—Л—П—Б–љ–Є–ї–Є, —З—В–Њ —Б –љ–µ–≥–Њ —Г—В–µ—З–Ї–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –њ—А–Њ–Є–Ј–Њ–є—В–Є –љ–µ –Љ–Њ–≥–ї–∞».

–Я–Њ–і–≤–Њ–і—П –Є—В–Њ–≥–Є, –Љ–Њ–ґ–љ–Њ –љ–∞–њ–Њ–Љ–љ–Є—В—М, —З—В–Њ –µ—Б–ї–Є —Г—В–µ—З–Ї–Є –і–∞–љ–љ—Л—Е —Б–ї—Г—З–∞—О—В—Б—П, —В–Њ —Н—В–Њ –Ї–Њ–Љ—Г-–љ–Є–±—Г–і—М –љ—Г–ґ–љ–Њ. –Я–Њ—Н—В–Њ–Љ—Г –љ—Г–ґ–љ–Њ –Њ—В–љ–Њ—Б–Є—В—М—Б—П –≤–љ–Є–Љ–∞—В–µ–ї—М–љ–Њ –Ї —Б–≤–Њ–Є–Љ –і–∞–љ–љ—Л–Љ –Є –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М DLP-—Б–Є—Б—В–µ–Љ—Л –і–ї—П –Ј–∞—Й–Є—В—Л –Њ—В –≤–Њ–Ј–Љ–Њ–ґ–љ—Л—Е —Г—В–µ—З–µ–Ї.

–Ґ–Њ–њ-5 —Б–∞–Љ—Л—Е –≥—А–Њ–Љ–Ї–Є—Е —Г—В–µ—З–µ–Ї –і–∞–љ–љ—Л—Е –≤ –£–Ї—А–∞–Є–љ–µ –≤–µ—Б–љ—Л-–ї–µ—В–∞ 2015

17 –∞–≤–≥—Г—Б—В–∞ 2015 –≥., 12:32

–Т—Л —Б–ї—Л—И–∞–ї–Є –Ї–Њ–≥–і–∞-–љ–Є–±—Г–і—М –Њ –Ј–∞–Ї–Њ–љ–µ –Я–∞—А–µ—В–Њ? –Ы—О–±–Њ–њ—Л—В–љ–Њ–µ —Н–Љ–њ–Є—А–Є—З–µ—Б–Ї–Њ–µ –њ—А–∞–≤–Є–ї–Њ, –≤ –Ї–Њ—В–Њ—А–Њ–Љ –≥–Њ–≤–Њ—А–Є—В—Б—П, —З—В–Њ 20% –њ—А–Њ–і–µ–ї–∞–љ–љ–Њ–є —А–∞–±–Њ—В—Л –њ—А–Є–љ–µ—Б—Г—В 80% —А–µ–Ј—Г–ї—М—В–∞—В–∞, –Є –љ–∞–Њ–±–Њ—А–Њ—В, –Њ—Б—В–∞–≤—И–Є–µ—Б—П 80% —А–∞–±–Њ—В—Л –њ—А–Є–љ–µ—Б—Г—В –≤—Б–µ–≥–Њ 20% —А–µ–Ј—Г–ї—М—В–∞—В–∞. –†–∞–Ј–љ—Л–µ —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В—Л —Б–≤–Њ–µ–≥–Њ –і–µ–ї–∞ –њ—А–Є–Љ–µ—А—П—О—В –µ–≥–Њ –љ–∞ —Б–µ–±—П. –≠–Ї–Њ–љ–Њ–Љ–Є—Б—В—Л –≥–Њ–≤–Њ—А—П—В, —З—В–Њ 20% –љ–∞—Б–µ–ї–µ–љ–Є—П –њ–Њ—В—А–µ–±–ї—П–µ—В 80% —Б–Њ–Ј–і–∞–≤–∞–µ–Љ—Л—Е —А–µ—Б—Г—А—Б–Њ–≤, –∞ —Б–Є—Б—В–µ–Љ–љ—Л–µ –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А—Л, —З—В–Њ –µ—Б–ї–Є –≤ –≤–Є–љ–і–µ –њ–Њ–њ—А–∞–≤–Є—В—М 20% –Њ—И–Є–±–Њ–Ї, –Є—Б—З–µ–Ј–љ–µ—В 80% –њ—А–Њ–±–ї–µ–Љ. –Ь—Л, –Є–љ–ґ–µ–љ–µ—А—Л –њ–Њ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Њ–љ–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –њ—А–Є–Љ–µ–љ—П—П –µ–≥–Њ –Ї –Њ–±—Й–µ–Љ—Г –Ї–Њ–ї–Є—З–µ—Б—В–≤—Г —Г—В–µ—З–µ–Ї –њ–Њ–ї—Г—З–∞–µ–Љ, —З—В–Њ 80% –њ—А–Є—Е–Њ–і–Є—В—Б—П –љ–∞ —Б–ї—Г—З–∞–є–љ—Л–µ, –∞ 20% - –љ–∞ —Г–Љ—Л—И–ї–µ–љ–љ—Л–µ.

–° —Г–Љ—Л—И–ї–µ–љ–љ–Њ–є —Г—В–µ—З–Ї–Њ–є –±–Њ—А–Њ—В—М—Б—П –Њ—З–µ–љ—М —Б–ї–Њ–ґ–љ–Њ. –Ш–љ—Д–Њ—А–Љ–∞—Ж–Є—О «—Б–ї–Є–≤–∞—О—В» –Є–ї–Є –Є–Ј-–Ј–∞ –і–µ–љ–µ–≥, –Є–ї–Є –Є–Ј –ї–Є—З–љ—Л—Е –Љ–Њ—В–Є–≤–Њ–≤. –°–ї—Г—З–∞–є–љ—Л–µ –ґ–µ —Г—В–µ—З–Ї–Є —З–∞—Й–µ –≤—Б–µ–≥–Њ –њ—А–Њ–Є—Б—Е–Њ–і—П—В –Є–Ј-–Ј–∞ –љ–µ–≤–љ–Є–Љ–∞—В–µ–ї—М–љ–Њ—Б—В–Є, –Є–ї–Є –Є–Ј-–Ј–∞ –љ–µ–≥—А–∞–Љ–Њ—В–љ–Њ—Б—В–Є —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤. –Э–∞–њ—А–Є–Љ–µ—А, –Њ—В–њ—А–∞–≤–Ї–∞ –њ–Њ—З—В—Л –љ–µ —В–Њ–Љ—Г, –Ї—Г–Љ—Г –љ—Г–ґ–љ–Њ. –Я–Њ—А–Њ–є —В–∞–Ї–Є–µ —Б–ї—Г—З–∞–Є –≤–µ–і—Г—В –Ї –њ–Њ—Б–ї–µ–і—Б—В–≤–Є—П–Љ –≤–µ—Б—М–Љ–∞ –Є—А–Њ–љ–Є—З–љ—Л–Љ. –Э–∞–њ—А–Є–Љ–µ—А –≤ –®—В–∞—В–µ –Ф–µ—В—А–Њ–є—В, –њ–Њ–ї–Є—Ж–µ–є—Б–Ї–Є–є –і–µ–њ–∞—А—В–∞–Љ–µ–љ—В —Б–ї—Г—З–∞–є–љ–Њ —А–∞–Ј–Њ—Б–ї–∞–ї –≤—Б–µ–Љ —Д–∞–є–ї —Б —А–∞–Ј–Љ–µ—А–∞–Љ–Є —Г–љ–Є—Д–Њ—А–Љ—Л –љ–µ —В–Њ–ї—М–Ї–Њ –Љ—Г–ґ—З–Є–љ –њ–Њ–ї–Є—Ж–µ–є—Б–Ї–Є—Е, –љ–Њ –Є –ґ–µ–љ—Й–Є–љ, —Б–Њ –≤—Б–µ–Љ –і–∞–љ–љ—Л–Љ–Є –Њ –Њ–±—К–µ–Љ–µ –≥—А—Г–і–Є –Є–ї–Є —В–∞–ї–Є–Є. –Ь–љ–Њ–≥–Є–µ –њ–Њ–ї—Г—З–∞—В–µ–ї–Є –Њ—В–Љ–µ—В–Є–ї–Є, —З—В–Њ –њ–Њ–љ—З–Є–Ї–Є –ї—О–±—П—В –њ–Њ–ї–Є—Ж–µ–є—Б–Ї–Є–µ –Њ–±–Њ–Є—Е –њ–Њ–ї–Њ–≤. –Я–Њ—А–Њ–є, –њ–Њ—Б–ї–µ–і—Б—В–≤–Є—П –Љ–Њ–≥—Г—В –±—Л—В—М —Д–∞—В–∞–ї—М–љ—Л–Љ–Є, –Ї–∞–Ї –≤ —В–Њ–Љ —Б–ї—Г—З–∞–µ, –Ї–Њ–≥–і–∞ –≤ —А–µ–Ј—Г–ї—М—В–∞—В–µ –≤–µ—А–Њ–ї–Њ–Љ–љ–Њ–є —Е–∞–ї–∞—В–љ–Њ—Б—В–Є –±—Л–ї–Њ —Б –Њ—В–њ—А–∞–≤–ї–µ–љ–Њ 10 –њ–Њ—Б—Л–ї–Њ–Ї –Є–Ј –Ѓ—В—Л, —Б–Њ —Б–њ–Њ—А–∞–Љ–Є —Б–Є–±–Є—А—Б–Ї–Њ–є —П–Ј–≤—Л.

–Т –±–Њ–ї—М—И–Њ–є –Ї–Њ–Љ–њ–∞–љ–Є–Є –Ј–∞—Й–Є—В–Є—В—М—Б—П –Њ—В –љ–µ–≤–љ–Є–Љ–∞—В–µ–ї—М–љ–Њ—Б—В–Є —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –Љ–Њ–ґ–љ–Њ –љ–µ—Б–Ї–Њ–ї—М–Ї–Є–Љ–Є —Б–њ–Њ—Б–Њ–±–∞–Љ–Є. –Т–Њ-–њ–µ—А–≤—Л—Е, –љ—Г–ґ–љ–Њ –Ј–∞–љ–Є–Љ–∞—В—М—Б—П –њ—А–Њ—Б–≤–µ—В–Є—В–µ–ї—М—Б–Ї–Њ–є —А–∞–±–Њ—В–Њ–є. –Я—А–∞–≤–Є–ї—М–љ–Њ –≥–Њ–≤–Њ—А—П—В, —З—В–Њ «–њ—А–µ–і—Г–њ—А–µ–ґ–і–µ–љ – –Ј–љ–∞—З–Є—В –Ј–∞—Й–Є—Й–µ–љ»; –Є –њ–Њ–Ї–∞–Ј–∞—В–µ–ї–Є –Ї–Њ–Љ–њ–∞–љ–Є–є, –≤ –Ї–Њ—В–Њ—А—Л—Е –њ—А–Є–Љ–µ–љ—П—О—В —Н—В–Њ –њ—А–∞–≤–Є–ї–Њ, —П—А–Ї–Є–є —В–Њ–Љ—Г –њ—А–Є–Љ–µ—А.

–Т—В–Њ—А—Л–Љ —Н—В–∞–њ–Њ–Љ –Ј–∞—Й–Є—В—Л —П–≤–ї—П–µ—В—Б—П –њ—А–Є–Љ–µ–љ–µ–љ–Є–µ DLP-—Б–Є—Б—В–µ–Љ. –Ю–љ–Є –њ—А–Њ–њ—Г—Б–Ї–∞—О—В —З–µ—А–µ–Ј —Б–µ–±—П –њ–Њ—В–Њ–Ї–Є –і–∞–љ–љ—Л—Е, —Д–Є–ї—М—В—А—Г—П –Є—Е –њ–Њ –Њ–њ—А–µ–і–µ–ї–µ–љ–љ—Л–Љ –Ї–ї—О—З–∞–Љ. –Ъ–Њ–≥–і–∞ –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–∞—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П –і–µ—В–µ–Ї—В–Є—А—Г–µ—В—Б—П —Б–Є—Б—В–µ–Љ–Њ–є, —Б—А–∞–±–∞—В—Л–≤–∞–µ—В –∞–Ї—В–Є–≤–љ—Л–є –Ї–Њ–і, –Ї–Њ—В–Њ—А—Л–є –±–ї–Њ–Ї–Є—А—Г–µ—В –њ–µ—А–µ–і–∞—З—Г –і–∞–љ–љ—Л—Е.

–Т—Б–µ —Н—В–Є –Љ–µ—В–Њ–і—Л –њ–Њ-—Б–≤–Њ–µ–Љ—Г —Е–Њ—А–Њ—И–Є –≤ —А–∞–Ј–љ—Л—Е —Б–Є—Б—В–µ–Љ–∞—Е, –Є–Љ–µ—О—В —Б–≤–Њ–Є –њ–ї—О—Б—Л –Є –Љ–Є–љ—Г—Б—Л, –љ–Њ –њ—А–Є —З–µ–Љ —В—Г—В –њ—А–Є–љ—Ж–Є–њ –Я–∞—А–µ—В–Њ, —Б–њ—А–Њ—Б–Є—В–µ –≤—Л? –Я—А–Є —В–Њ–Љ, —З—В–Њ –µ—Б—В—М –µ—Й–µ –Њ–і–Є–љ –Є–љ—В–µ—А–µ—Б–љ—Л–є —Б–њ–Њ—Б–Њ–± –±–Њ—А–Њ—В—М—Б—П —Б —Г—В–µ—З–Ї–∞–Љ–Є.

–Ь–µ—Б—П—Ж –љ–∞–Ј–∞–і –≤ —Б–µ—В–Є –њ–Њ—П–≤–Є–ї–Њ—Б—М —А–∞—Б—И–Є—А–µ–љ–Є–µ Dmail, –Ї–Њ—В–Њ—А–Њ–µ –њ–Њ–Ј–≤–Њ–ї—П–µ—В –±–ї–Њ–Ї–Є—А–Њ–≤–∞—В—М –і–Њ—Б—В—Г–њ –Ї –њ–Є—Б—М–Љ—Г, –і–∞–ґ–µ –њ–Њ—Б–ї–µ –µ–≥–Њ –Њ—В–њ—А–∞–≤–Ї–Є. –Ф–ї—П –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є Gmail, –≤ –љ–µ–≥–Њ –≤—Б—В—А–Њ–µ–љ–∞ —Д—Г–љ–Ї—Ж–Є—П —В–∞–є–Љ–µ—А–∞, –Ї–Њ—В–Њ—А–∞—П –њ–Њ–Ј–≤–Њ–ї—П–µ—В –±–ї–Њ–Ї–Є—А–Њ–≤–∞—В—М –њ–Є—Б—М–Љ–Њ —Б–њ—Г—Б—В—П —Г–Ї–∞–Ј–∞–љ–љ–Њ–µ –≤—А–µ–Љ—П –њ–Њ—Б–ї–µ –Њ—В–њ—А–∞–≤–Ї–Є, —Н—В–Њ –Љ–Њ–≥—Г—В –±—Л—В—М –Є —З–∞—Б—Л –Є –і–љ–Є –Є –љ–µ–і–µ–ї–Є. –Ы—О–±–Њ–њ—Л—В–љ–Њ, —З—В–Њ —Н—В–Њ—В —Б–µ—А–≤–Є—Б —А–µ–Ї–Њ–Љ–µ–љ–і—Г–µ—В —Б–∞–Љ Google.

–°–∞–Љ–∞ «–Ї–Њ—А–њ–Њ—А–∞—Ж–Є—П –і–Њ–±—А–∞» –њ—А–µ–і–ї–Њ–ґ–Є–ї–∞ —А–µ—И–µ–љ–Є–µ –њ—А—П–Љ–Њ –Є–Ј –Ї–Њ—А–Њ–±–Ї–Є. –Ґ–µ–њ–µ—А—М —Г Gmail –µ—Б—В—М —Д—Г–љ–Ї—Ж–Є—П Usent, –Ї–Њ—В–Њ—А–∞—П –і–µ–ї–∞–µ—В –≤–Њ–Ј–Љ–Њ–ґ–љ—Л–Љ –Њ—В–Љ–µ–љ—Г –Њ—В–њ—А–∞–≤–Ї–Є —Б–Њ–Њ–±—Й–µ–љ–Є—П –≤ —В–µ—З–µ–љ–Є–Є –Њ–њ—А–µ–і–µ–ї–µ–љ–љ–Њ–≥–Њ –≤—А–µ–Љ–µ–љ–Є. –Я–Њ —Г–Љ–Њ–ї—З–∞–љ–Є—О –Њ–љ–∞ –≤—Л–Ї–ї—О—З–µ–љ–∞, –љ–Њ –њ—Л—В–ї–Є–≤—Л–є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—М –±—Л—Б—В—А–Њ —Б–Љ–µ–Ї–љ–µ—В, —З—В–Њ –≤–Ї–ї—О—З–∞–µ—В—Б—П –Њ–љ–∞ –≤ –љ–∞—Б—В—А–Њ–є–Ї–∞—Е. –Т—Б—П –Њ–њ–µ—А–∞—Ж–Є—П –љ–∞—Б—В–Њ–ї—М–Ї–Њ –њ—А–Њ—Б—В–∞, —З—В–Њ —А–∞–Ј–Њ–±—А–∞—В—М—Б—П –њ–Њ–ї—Г—З–Є—В—Б—П –і–∞–ґ–µ —Г –Њ—В–і–µ–ї–∞ –±—Г—Е–≥–∞–ї—В–µ—А–Є–Є –±–µ–Ј –њ–Њ–Љ–Њ—Й–Є —В–µ—Е–њ–Њ–і–і–µ—А–ґ–Ї–Є.

–Т –љ–∞—Б—В–Њ—П—Й–µ–µ –≤—А–µ–Љ—П –Љ–∞–Ї—Б–Є–Љ–∞–ї—М–љ–∞—П –Ј–∞–і–µ—А–ґ–Ї–∞ –≤—Б–µ–≥–Њ 30 —Б–µ–Ї—Г–љ–і. –Ъ–Њ–љ–µ—З–љ–Њ, 30 —Б–µ–Ї—Г–љ–і –њ—А–µ—Б—В—Г–њ–љ–Њ –Љ–∞–ї–Њ, –і–ї—П –Њ—Б–Њ–Ј–љ–∞–љ–Є—П —В–Њ–≥–Њ, —З—В–Њ –љ–µ —Б—В–Њ–Є—В –Њ—В–њ—А–∞–≤–ї—П—В—М —Б–≤–Њ–µ–є –±—Л–≤—И–µ–є –≤ 3 —З–∞—Б–∞ –љ–Њ—З–Є –њ—М—П–љ—Л–µ —Б–Њ–Њ–±—Й–µ–љ–Є—П. –Э–Њ –Є—Е –≤–њ–Њ–ї–љ–µ —Е–≤–∞—В–Є—В, —З—В–Њ–±—Л –Њ—В–Љ–µ–љ–Є—В—М –њ—А–Є–Ј—Л–≤ –љ–∞ –≤–µ—З–µ—А–Є–љ–Ї—Г –≤—Б–µ–≥–Њ —Б–њ–Є—Б–Ї–∞ –Ї–Њ–љ—В–∞–Ї—В–Њ–≤.

–Ф–ї—П —Б–µ–±—П —П –≤—Л–±—А–∞–ї –Ї–Њ–Љ–њ–ї–µ–Ї—Б–љ—Л–є –њ–Њ–і—Е–Њ–і. –ѓ –Є —Г—Б—В–∞–љ–Њ–≤–Є–ї –њ–ї–∞–≥–Є–љ Dmail –Є –≤–Ї–ї—О—З–Є–ї Usent. –Я–µ—А–≤—Л–є –Љ–љ–µ –љ—А–∞–≤–Є—В—Б—П —В–µ–Љ, —З—В–Њ —А–∞–±–Њ—В–∞–µ—В –Њ–љ –і–∞–ґ–µ —В–Њ–≥–і–∞, –Ї–Њ–≥–і–∞ –љ–∞ –Ї–Њ–Љ–њ—М—О—В–µ—А–µ –њ–Њ–ї—Г—З–∞—В–µ–ї—П –µ–≥–Њ –љ–µ —Г—Б—В–∞–љ–Њ–≤–ї–µ–љ–Њ. –Т—В–Њ—А–Њ–є, –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М—О –њ—А–µ–і–Њ—В–≤—А–∞—В–Є—В—М –Њ—В –ї–Є—И–љ–Є—Е –≥–ї–∞–Ј —В–Њ, —З—В–Њ –Є–Љ –љ–µ –њ—А–µ–і–љ–∞–Ј–љ–∞—З–µ–љ–Њ.

–Р —З—В–Њ –≤—Л –і—Г–Љ–∞–µ—В–µ –њ–Њ —Н—В–Њ–Љ—Г –њ–Њ–≤–Њ–і—Г?

–Я—А–Є–љ—Ж–Є–њ –Я–∞—А–µ—В–Њ –≤ –Ш–С

10 –∞–≤–≥—Г—Б—В–∞ 2015 –≥., 15:21

–Т –њ—А–Є–љ—Ж–Є–њ–µ, –≤ –љ–∞—И–µ–Љ –±–ї–Њ–≥–µ –Љ—Л —Г–ґ–µ –љ–µ —А–∞–Ј –Є –љ–µ –і–≤–∞ –Ј–∞—В—А–∞–≥–Є–≤–∞–ї–Є –Њ—Б–Њ–±–µ–љ–љ–Њ—Б—В–Є —А–∞–±–Њ—В—Л DLP-—Б–Є—Б—В–µ–Љ, –љ–Њ, –і—Г–Љ–∞—О, —З—В–Њ —Н—В–Њ—В –љ–µ–±–Њ–ї—М—И–Њ–є –њ–µ—А–µ–≤–Њ–і –Њ—В–≤–µ—В–∞ —Б Quora –Њ —В–Њ–Љ, –Ї–∞–Ї —А–∞–±–Њ—В–∞–µ—В DLP-—Б–Є—Б—В–µ–Љ–∞, –±—Г–і–µ—В –Є–љ—В–µ—А–µ—Б–µ–љ. –Т –њ–µ—А–≤—Г—О –Њ—З–µ—А–µ–і—М, —В–µ–Љ, —З—В–Њ –≤–Ї–ї–∞–і—Л–≤–∞—О—В –≤ —В–µ—А–Љ–Є–љ DLP –њ—А–∞–Ї—В–Є–Ї—Г—О—Й–Є–µ —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В—Л —Г –љ–Є—Е –Є —Г –љ–∞—Б.

DLP-—Б–Є—Б—В–µ–Љ–∞, –Њ–љ–∞ –ґ–µ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–µ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ –і–ї—П –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є—П –њ–Њ—В–µ—А–Є –і–∞–љ–љ—Л—Е - –Њ—З–µ–љ—М –Њ–±—Й–µ–µ –њ–Њ–љ—П—В–Є–µ. –Я—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є–µ —Г—В–µ—З–µ–Ї –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Є —Г–њ—А–∞–≤–ї–µ–љ–Є–µ –њ—А–∞–≤–∞–Љ–Є –љ–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О —Б–Њ–Ї—А–∞—Й–∞–µ—В—Б—П –Њ–і–Є–љ–∞–Ї–Њ–≤–Њ - DLP.

–І–∞—Б—В–Њ –і–∞–љ–љ–Њ–µ –Я–Ю –њ–Њ–Ј–≤–Њ–ї—П–µ—В –Ј–∞—И–Є—Д—А–Њ–≤–∞—В—М –ґ–µ—Б—В–Ї–Є–є –і–Є—Б–Ї –Є–ї–Є –Њ—В–і–µ–ї—М–љ—Л–є —Д–∞–є–ї. –Т —Б–ї—Г—З–∞–µ —Г—В–µ—А–Є –Ї–Њ–Љ–њ—М—О—В–µ—А–∞, –ґ–µ—Б—В–Ї–Є–є –і–Є—Б–Ї –±—Г–і–µ—В –Ј–∞—Й–Є—Й–µ–љ –Њ—В –Є—Б-–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –љ–µ –њ–Њ –љ–∞–Ј–љ–∞—З–µ–љ–Є—О. –Я–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О, –Ї–Њ—В–Њ—А–Њ–є –њ–Њ–њ—Л—В–∞–µ—В—Б—П –њ–Њ–ї—Г—З–Є—В—М –і–Њ—Б—В—Г–њ –Ї –і–∞–љ–љ–Њ–Љ—Г –љ–∞–Ї–Њ–њ–Є—В–µ–ї—О, –њ—А–Є –Ј–∞–њ—Г—Б–Ї–µ –Ї–Њ–Љ–њ—М—О—В–µ—А–∞ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –±—Г–і–µ—В –≤–≤–µ—Б—В–Є –њ–∞—А–Њ–ї—М, –≤ –њ—А–Њ—В–Є–≤–љ–Њ–Љ —Б–ї—Г—З–∞–µ –≤ –і–Њ—Б—В—Г–њ–µ –±—Г–і–µ—В –Њ—В–Ї–∞–Ј–∞–љ–Њ. –Ф–∞–љ–љ–Њ–µ –Я–Ю –њ–Њ–Љ–Њ–≥–∞–µ—В –ї–µ–≥–Ї–Њ –њ—А–µ–і–Њ—В–≤—А–∞—В–Є—В—М –њ–Њ—В–µ—А—О –і–∞–љ–љ—Л—Е –Њ—В –љ–µ–Є–Ј–≤–µ—Б—В–љ—Л—Е –Ј–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Њ–≤, –љ–Њ –љ–µ —В–∞–Ї –ґ–µ –њ—А–Њ—Б—В–Њ —Б –µ–≥–Њ –њ–Њ–Љ–Њ—Й—М—О –Ј–∞—Й–Є—В–Є—В—М—Б—П –Њ—В –њ—А–Њ—Д–µ—Б—Б–Є–Њ–љ–∞–ї–Њ–≤, –Ї–Њ—В–Њ—А—Л–µ –Њ—Е–Њ—В–љ–Њ –њ—А–Њ–і–∞–ї–Є –±—Л –і–∞–љ–љ—Г—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О.

–°—Г—Й–µ—Б—В–≤—Г–µ—В –µ—Й–µ –Њ–і–љ–∞ —В–µ—Е–љ–Њ–ї–Њ–≥–Є—П –Ј–∞—Й–Є—В—Л –і–∞–љ–љ—Л—Е, –Ї–Њ—В–Њ—А–∞—П –љ–∞–Ј—Л–≤–∞–µ—В—Б—П –њ—А–µ–і—Г–њ—А–µ–ґ–і–µ–љ–Є–µ —Г—В–µ—З–Ї–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є. –Ю–љ–∞ –Є–Љ–µ–µ—В —В—А–Є –Њ—Б–љ–Њ–≤–љ—Л–µ —Д—Г–љ–Ї—Ж–Є–Є: –љ–∞—Е–Њ–і–Є—В—М, –Њ—В—Б–ї–µ–ґ–Є–≤–∞—В—М –Є –Ј–∞—Й–Є—Й–∞—В—М. –Ф–∞–љ–љ–∞—П —В–µ—Е–љ–Њ–ї–Њ–≥–Є—П –Є–Љ–µ–µ—В –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М —З–Є—В–∞—В—М –Ї–Њ–љ—В–µ–Ї—Б—В –і–Њ–Ї—Г–Љ–µ–љ—В–∞ –Є –≤ –Ј–∞–≤–Є—Б–Є–Љ–Њ—Б—В–Є –Њ—В –Ї–ї—О—З–µ–≤—Л—Е —Б–ї–Њ–≤, –Њ–њ—А–µ–і–µ–ї–µ–љ–љ—Л—Е –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А–Њ–Љ —Б–Є—Б—В–µ–Љ—Л, –Ї–ї–∞—Б—Б–Є—Д–Є—Ж–Є—А–Њ–≤–∞—В—М –Є –Ј–∞—Й–Є—Й–∞—В—М –і–∞–љ–љ—Л–µ —Б–Њ–≥–ї–∞—Б–љ–Њ —Г—Б—В–∞–љ–Њ–≤–ї–µ–љ–љ—Л–Љ –њ—А–∞–≤–Є–ї–∞–Љ. –Ш–Љ–µ–љ–љ–Њ –њ–Њ—Б–ї–µ–і–љ–µ–µ –њ–Њ–љ–Є–Љ–∞–љ–Є–µ —В–µ—А–Љ–Є–љ–∞ –љ–∞–Є–±–Њ–ї–µ–µ —З–∞—Б—В–Њ –≤—Б—В—А–µ—З–∞–µ—В—Б—П –≤ —А—Г—Б—Б–Ї–Њ—П–Ј—Л—З–љ–Њ–Љ —Б–µ–≥–Љ–µ–љ—В–µ –Є–љ—В–µ—А–љ–µ—В–∞.

–Ф–∞–≤–∞–є—В–µ —А–∞—Б—Б–Љ–Њ—В—А–Є–Љ —Б–ї–µ–і—Г—О—Й–Є–є –њ—А–Є–Љ–µ—А: –∞–і–Љ–Є–љ–Є—Б—В—А–∞—В–Њ—А –Ј–∞–і–∞–ї 16-–Ј–љ–∞—З–љ—Л–є –∞–ї–≥–Њ—А–Є—В–Љ, –Є—Б–њ–Њ–ї—М–Ј—Г–µ–Љ—Л–є –і–ї—П –Ї—А–µ–і–Є—В–љ–Њ–є –Ї–∞—А—В—Л –≤ –Ї–∞—З–µ—Б—В–≤–µ –Ї–ї—О—З–µ–≤–Њ–≥–Њ —Б–ї–Њ–≤–∞. –Я–Њ–Є—Б–Ї–Њ–≤—Л–є –Ї–Њ–Љ–њ–Њ–љ–µ–љ—В DLP –њ—А–Њ—Б–Ї–∞–љ–Є—А—Г–µ—В —Д–∞–є–ї—Л, –њ–∞–њ–Ї–Є –Є –Њ—В–Љ–µ—В–Є—В –Ї–∞–ґ–і—Л–є —Д–∞–є–ї –Ї–∞–Ї –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ—Л–є, –µ—Б–ї–Є –≤ –љ–µ–Љ —Г–њ–Њ–Љ–Є–љ–∞–µ—В—Б—П –љ–Њ–Љ–µ—А –Ї–∞–Ї–Њ–є-–ї–Є–±–Њ –Ї—А–µ–і–Є—В–љ–Њ–є –Ї–∞—А—В—Л. –° —Н—В–Є—Е –њ–Њ—А DLP –±—Г–і–µ—В –Ї–Њ–љ—В—А–Њ–ї–Є—А–Њ–≤–∞—В—М –і–∞–љ–љ—Л–є —Д–∞–є–ї –Њ—В –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П –љ–µ –њ–Њ –љ–∞–Ј–љ–∞—З–µ–љ–Є—О, –Ј–∞—Й–Є—В–Є—В –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –Њ—В –Ї–Њ–њ–Є—А–Њ–≤–∞–љ–Є—П —Б–Њ–і–µ—А–ґ–Є–Љ–Њ–≥–Њ –Є–ї–Є –Њ—В–њ—А–∞–≤–Ї–Є —Н—В–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Ј–∞ –њ—А–µ–і–µ–ї—Л –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –њ–Њ —Н–ї–µ–Ї—В—А–Њ–љ–љ–Њ–є –њ–Њ—З—В–µ, –Є—Б–њ–Њ–ї—М–Ј—Г—П USB-—Г—Б—В—А–Њ–є—Б—В–≤–∞ –Є–ї–Є —В–µ—Е–љ–Њ–ї–Њ–≥–Є–Є —В–Є–њ–∞ –Њ–±–ї–∞—З–љ–Њ–≥–Њ —Е—А–∞–љ–Є–ї–Є—Й–∞ –і–∞–љ–љ—Л—Е.

–Р —З—В–Њ –њ—А–Њ–Є—Б—Е–Њ–і–Є—В, –Ї–Њ–≥–і–∞ –Ї—В–Њ-—В–Њ –≤—Л–љ—Г–ґ–і–µ–љ –Њ—В–њ—А–∞–≤–Є—В—М –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –Ј–∞ –њ—А–µ–і–µ–ї—Л –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є? –Т–∞–Љ –љ–µ –њ—А–Є–і–µ—В—Б—П —Б–ї–µ–і–Є—В—М –Ј–∞ –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ—Б—В—М—О –≤–∞—И–µ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –і–Њ —В–µ—Е –њ–Њ—А, –њ–Њ–Ї–∞ –≤—Л –љ–µ –≤—Л–є–і–Є—В–µ –Є–Ј –≤–∞—И–µ–є —Б–Є—Б—В–µ–Љ—Л/ —Б–µ—В–Є. –°–Є—Б—В–µ–Љ–∞ –њ–Њ–Ј–≤–Њ–ї—П–µ—В –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є—П–Љ –Ї–Њ–љ—В—А–Њ–ї–Є—А–Њ–≤–∞—В—М –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –∞ –Є–Љ–µ–љ–љ–Њ –Ї—Г–і–∞ –Њ–љ–∞ –Њ—В–њ—А–∞–≤–ї—П–µ—В—Б—П –Ї–∞–Ї –≤ –Ї–Њ–Љ–њ–∞–љ–Є–Є, —В–∞–Ї –Є –Ј–∞ –µ–µ –њ—А–µ–і–µ–ї–∞–Љ–Є. –°—Г—Й–µ—Б—В–≤—Г–µ—В –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М –њ—А–Њ–≤–µ—А—П—В—М —Г–і–∞–ї–µ–љ–љ–Њ —В–µ—Е, –Ї—В–Њ –Љ–Њ–ґ–µ—В –њ—А–Њ—Б–Љ–∞—В—А–Є–≤–∞—В—М, —А–µ–і–∞–Ї—В–Є—А–Њ–≤–∞—В—М, –Ї–Њ–њ–Є—А–Њ–≤–∞—В—М –Є –њ–Њ–≤—В–Њ—А–љ–Њ —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ—П—В—М —Д–∞–є–ї—Л, —З—В–Њ –њ–Њ–Ј–≤–Њ–ї—П–µ—В –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є—П–Љ –Ї–Њ–љ—В—А–Њ–ї–Є—А–Њ–≤–∞—В—М –Є–Ј–Љ–µ–љ–µ–љ–Є—П, –Њ–±–ї–∞—З–љ–Њ–µ —Е—А–∞–љ–Є–ї–Є—Й–µ –і–∞–љ–љ—Л—Е –Є –Ј–∞—А—Г–±–µ–ґ–љ–Њ–µ —Б–Њ—В—А—Г–і–љ–Є—З–µ—Б—В–≤–Њ –Ї–Њ–Љ–њ–∞–љ–Є–Є. –С–ї–∞–≥–Њ–і–∞—А—П –њ—А–Њ—Б—В–Њ—В–µ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є—П, DLP —Г–≤–µ–ї–Є—З–Є–≤–∞–µ—В –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М CRM, ERP –Є —В.–і. –≠—В–Њ –њ–Њ–Ј–≤–Њ–ї—П–µ—В –Њ–њ—А–µ–і–µ–ї–Є—В—М –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П–Љ, –Ї—В–Њ –Љ–Њ–ґ–µ—В –њ–Њ–ї—Г—З–Є—В—М –і–Њ—Б—В—Г–њ –Ї –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –Є —З—В–Њ –Њ–љ –Љ–Њ–ґ–µ—В —Б –љ–µ–є —Б–і–µ–ї–∞—В—М, –∞ —В–∞–Ї–ґ–µ –њ—А–Њ–≤–µ—А–Є—В—М –Є—Б—В–µ—З–µ–љ–Є–µ —Б—А–Њ–Ї–Њ–≤ –і–Њ–Ї—Г–Љ–µ–љ—В–Њ–≤ –љ–∞ –Њ—В–Љ–µ—В–Ї–µ –≤—А–µ–Љ–µ–љ–Є.

–ѓ –љ–∞–Љ–µ—А–µ–љ–љ–Њ –њ—А–Є–≤–µ–ї –њ–µ—А–µ–≤–Њ–і –њ—А–∞–Ї—В–Є—З–µ—Б–Ї–Є –±–µ–Ј –Ї–∞–Ї–Є—Е-–ї–Є–±–Њ —Б–Љ—Л—Б–ї–Њ–≤—Л—Е –Є–Ј–Љ–µ–љ–µ–љ–Є–є –Є —Б–Њ–±—Б—В–≤–µ–љ–љ—Л—Е —А–µ–Љ–∞—А–Њ–Ї. –Ъ–∞–Ї –≤–∞–Љ –Ї–∞–ґ–µ—В—Б—П, —Н—В–Њ —Е–Њ—А–Њ—И–µ–µ –Њ–њ–Є—Б–∞–љ–Є–µ —А–∞–±–Њ—В—Л DLP-—Б–Є—Б—В–µ–Љ?

DLP "–љ–∞ –њ–∞–ї—М—Ж–∞—Е"

7 –∞–≤–≥—Г—Б—В–∞ 2015 –≥., 18:36

–Э–∞ –њ–µ—А–≤—Л–є –≤–Ј–≥–ї—П–і, –Љ–Њ–ґ–µ—В –њ–Њ–Ї–∞–Ј–∞—В—М—Б—П, —З—В–Њ –Ш–Ґ-–Ї–Њ–Љ–њ–∞–љ–Є–Є –љ–µ –Њ—Б–Њ–±–µ–љ–љ–Њ —Б—В—А–∞–і–∞—О—В –Њ—В —Г—В–µ—З–µ–Ї –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ—Л—Е –і–∞–љ–љ—Л—Е. –І—В–Њ –≤—Б–µ —Н—В–Є –Є–љ—Ж–Є–і–µ–љ—В—Л —Б–ї—Г—З–∞—О—В—Б—П —Б –±–∞–љ–Ї–∞–Љ–Є, –±–Њ–ї—М–љ–Є—Ж–∞–Љ–Є, –Р–≥–µ–љ—В—Б—В–≤–Њ–Љ –љ–∞—Ж–Є–Њ–љ–∞–ї—М–љ–Њ–є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є –°–®–Р, –≤ –Ї–Њ–љ—Ж–µ –Ї–Њ–љ—Ж–Њ–≤. –Э–∞ —Б–∞–Љ–Њ–Љ –і–µ–ї–µ, —Н—В–Њ –љ–µ —В–∞–Ї. –Р–љ–∞–ї–Є—В–Є—З–µ—Б–Ї–Є–є —Ж–µ–љ—В—А SearchInform –њ–Њ–і–≥–Њ—В–Њ–≤–Є–ї –њ–Њ–і–±–Њ—А–Ї—Г –њ—П—В–Є —Б–∞–Љ—Л—Е –Ј–∞–Љ–µ—В–љ—Л—Е —Г—В–µ—З–µ–Ї –і–∞–љ–љ—Л—Е –Є–Ј –Ш–Ґ-–Ї–Њ–Љ–њ–∞–љ–Є–є, —Б–ї—Г—З–Є–≤—И–Є—Е—Б—П –≤ 2015-–Љ –≥–Њ–і—Г.

1 . –Ю—В–Ї—А—Л–≤–∞–µ—В —Б–њ–Є—Б–Њ–Ї –Ї–Њ–Љ–њ–∞–љ–Є—П Apple: —Г –љ–µ–µ –≤ –љ–∞—З–∞–ї–µ –≥–Њ–і–∞ «—Г–≥–љ–∞–ї–Є» Outlook for Mac. –Я—А–Є—З–µ–Љ –≤ —Б–µ—В–Є –Њ–Ї–∞–Ј–∞–ї–Њ—Б—М –љ–µ —В–Њ–ї—М–Ї–Њ –Њ–њ–Є—Б–∞–љ–Є–µ, –љ–Њ –Є –љ–∞–≥–ї—П–і–љ–Њ–µ –њ–Њ—Б–Њ–±–Є–µ –≤ –≤–Є–і–µ —Б–Ї—А–Є–љ—И–Њ—В–Њ–≤, –Ї–∞–Ї –±—Г–і–µ—В –≤—Л–≥–ї—П–і–µ—В—М –љ–Њ–≤—Л–є –њ–∞–Ї–µ—В –і–ї—П –Љ–∞–Ї–±—Г–Ї–Њ–≤ –љ–∞ —В–µ–Ї—Г—Й–Є–є –≥–Њ–і. –£—В–µ—З–Ї–∞ –њ—А–Њ–Є–Ј–Њ—И–ї–∞ –±–ї–∞–≥–Њ–і–∞—А—П –Ї–Є—В–∞–є—Б–Ї–Є–Љ —А–µ—Б—Г—А—Б–∞–Љ. –Я–Њ –Ї—А–∞–є–љ–µ–є –Љ–µ—А–µ, –Є–Љ–µ–љ–љ–Њ –љ–∞ –љ–Є—Е –≤–Њ–Ј–ї–Њ–ґ–µ–љ–∞ –Њ—В–≤–µ—В—Б—В–≤–µ–љ–љ–Њ—Б—В—М –њ—А–µ–і—Б—В–∞–≤–Є—В–µ–ї—П–Љ–Є –Ї–Њ–Љ–њ–∞–љ–Є–Є. –Ю–і–љ–∞–Ї–Њ –љ–∞ —Н—В–Њ–Љ «—Б–ї–Є–≤» –і–∞–љ–љ—Л—Е –љ–µ –њ—А–µ–Ї—А–∞—В–Є–ї—Б—П, –Є —З–µ—А–µ–Ј –њ–∞—А—Г –і–љ–µ–є –≤ —Б–µ—В–Є –Њ–Ї–∞–Ј–∞–ї–Є—Б—М —Б–Ї—А–Є–љ—И–Њ—В—Л –Є –і—А—Г–≥–Є—Е —Б–≤–µ–ґ–Є—Е –Њ—Д–Є—Б–љ—Л—Е –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є –і–ї—П Mac. –°–Њ–±—Б—В–≤–µ–љ–љ–Њ, —Н—В–Њ –њ—А–Њ–Є—Б—И–µ—Б—В–≤–Є–µ –≥–Њ–≤–Њ—А–Є—В –Њ —В–Њ–Љ, —З—В–Њ –≤—Б—О –Њ–±–љ–∞—А–Њ–і–Њ–≤–∞–љ–љ—Г—О –ї–Є–љ–µ–є–Ї—Г –њ—А–Њ–і—Г–Ї—В–Њ–≤, –љ–µ—Б–Љ–Њ—В—А—П –љ–∞ —Г—В–µ—З–Ї—Г, –њ–ї–∞–љ–Є—А—Г–µ—В—Б—П –≤—Л–њ—Г—Б—В–Є—В—М –≤ –њ—А–Њ–і–∞–ґ—Г –≤ —Н—В–Њ–Љ –≥–Њ–і—Г.

2. –Ю—З–µ—А–µ–і–љ–∞—П —Б–µ—А—М–µ–Ј–љ–∞—П —Г—В–µ—З–Ї–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Ј–∞—В—А–Њ–љ—Г–ї–∞ —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –Ї–Њ–Љ–њ–∞–љ–Є–Є Agilent Technologies. –Т —А–µ–Ј—Г–ї—М—В–∞—В–µ –њ—А–Њ–њ–∞–ґ–Є –љ–µ–Ј–∞—И–Є—Д—А–Њ–≤–∞–љ–љ–Њ–≥–Њ –љ–Њ—Г—В–±—Г–Ї–∞, –њ–Њ–і —Г–≥—А–Њ–Ј–Њ–є –њ–Њ–њ–∞–і–∞–љ–Є—П –≤ –Ш–љ—В–µ—А–љ–µ—В –Њ–Ї–∞–Ј–∞–ї–Є—Б—М –і–∞–љ–љ—Л–µ –Њ–Ї–Њ–ї–Њ 51 —В—Л—Б. —З–µ–ї–Њ–≤–µ–Ї. –Х—Б—В—М —В–∞–Ї–ґ–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П, —З—В–Њ –≤ –њ—А–Њ–њ–∞–≤—И–µ–Љ –љ–Њ—Г—В–±—Г–Ї–µ —Е—А–∞–љ–Є–ї–Є—Б—М –љ–Њ–Љ–µ—А–∞ —Б–Њ—Ж–Є–∞–ї—М–љ–Њ–≥–Њ —Б—В—А–∞—Е–Њ–≤–∞–љ–Є—П –Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П –Њ–± –Њ–њ—Ж–Є–Њ–љ–∞—Е –Є –∞–Ї—Ж–Є—П—Е —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤ –Ї–Њ–Љ–њ–∞–љ–Є–Є.

–Ъ–∞–Ї –Ј–∞—П–≤–Є–ї–Њ —А—Г–Ї–Њ–≤–Њ–і—Б—В–≤–Њ Agilent Technologies, –≤—Б–µ–Љ –њ–Њ—Б—В—А–∞–і–∞–≤—И–Є–Љ —Б–Њ—В—А—Г–і–љ–Є–Ї–∞–Љ –Ј–∞ —Б—З–µ—В –Ї–Њ–Љ–њ–∞–љ–Є–Є –±—Г–і–µ—В –њ—А–µ–і–Њ—Б—В–∞–≤–ї–µ–љ–∞ —Г—Б–ї—Г–≥–∞ –Ї—А–µ–і–Є—В–љ–Њ–≥–Њ –Љ–Њ–љ–Є—В–Њ—А–Є–љ–≥–∞.

3. –Я–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–Є –Ю–° –Њ—В Google —Н—В–Є–Љ –ї–µ—В–Њ–Љ —В–∞–Ї–ґ–µ –њ–Њ—Б—В—А–∞–і–∞–ї–Є –Њ—В —Г—В–µ—З–Ї–Є, —Б–њ—А–Њ–≤–Њ—Ж–Є—А–Њ–≤–∞–љ–љ–Њ–є –і–µ–є—Б—В–≤–Є—П–Љ–Є –≤—А–µ–і–Њ–љ–Њ—Б–љ–Њ–є –њ—А–Њ–≥—А–∞–Љ–Љ—Л, –Ї–Њ—В–Њ—А–∞—П —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ—П–ї–∞—Б—М –њ–Њ—Б—А–µ–і—Б—В–≤–Њ–Љ –њ–Њ–њ—Г–ї—П—А–љ–Њ–≥–Њ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П Cowboy Adventure . –Я–Њ –њ—А–µ–і–≤–∞—А–Є—В–µ–ї—М–љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —В–∞–Ї–Є–Љ –Њ–±—А–∞–Ј–Њ–Љ –±—Л–ї–Є –≤–Ј–ї–Њ–Љ–∞–љ—Л Facebook-–∞–Ї–Ї–∞—Г–љ—В—Л –Њ—В 500 —В—Л—Б. –і–Њ 1 –Љ–ї–љ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є.

–Я–Њ –Љ–љ–µ–љ–Є—О —Н–Ї—Б–њ–µ—А—В–Њ–≤, –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л–є –Ї–Њ–і –±—Л–ї –і–Њ—Б—В–∞—В–Њ—З–љ–Њ —Г–љ–Є–Ї–∞–ї—М–љ—Л–Љ –Ю–љ —А–∞—Б–њ–Њ–ї–∞–≥–∞–µ—В—Б—П –≤ –±–Є–±–ї–Є–Њ—В–µ–Ї–µ TinkerAccountLibrary. –Я—А–Є –Ј–∞–њ—Г—Б–Ї–µ –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О –њ—А–µ–і–ї–∞–≥–∞–µ—В—Б—П –≤–≤–µ—Б—В–Є –ї–Њ–≥–Є–љ –Є –њ–∞—А–Њ–ї—М –Њ—В Facebook-–∞–Ї–Ї–∞—Г–љ—В–∞ –≤ —Б–њ–µ—Ж–Є–∞–ї—М–љ—Г—О —Д–Њ—А–Љ—Г. –Ш–љ—Д–Њ—А–Љ–∞—Ж–Є—П –њ–µ—А–µ–і–∞–≤–∞–ї–∞—Б—М –љ–∞ —Г–і–∞–ї–µ–љ–љ—Л–є —Б–µ—А–≤–µ—А –∞—В–∞–Ї—Г—О—Й–Є—Е. –°–µ–є—З–∞—Б –≤—А–µ–і–Њ–љ–Њ—Б–љ–Њ–µ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–µ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ –Є–Ј—К—П—В–Њ –Є–Ј Google Play.

4. –≠—В–Є–Љ –ї–µ—В–Њ–Љ –≤–Њ–ї–љ–∞ —Г—В–µ—З–µ–Ї –і–∞–љ–љ—Л—Е –њ—А–Њ—И–ї–∞—Б—М –њ–Њ –Ї–Њ–Љ–њ–∞–љ–Є–Є Facebook. –Т —Н—В–Њ—В —А–∞–Ј –њ–Њ—Б—В—А–∞–і–∞–ї–Є –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–Є –њ–Њ–њ—Г–ї—П—А–љ–Њ–≥–Њ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П WhatsApp. –Т—А–µ–і–Њ–љ–Њ—Б–љ–∞—П –њ—А–Њ–≥—А–∞–Љ–Љ–∞ TrojanSMS.Agent.ZS –Њ—А–Є–µ–љ—В–Є—А–Њ–≤–∞–љ–∞ –љ–∞ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–µ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ Android. –Ю–љ–∞ –Љ–∞—Б–Ї–Є—А—Г–µ—В—Б—П –њ–Њ–і WhatsApp –Є —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ—П–µ—В—Б—П —З–µ—А–µ–Ј –љ–µ–Њ—Д–Є—Ж–Є–∞–ї—М–љ—Л–µ –Љ–∞–≥–∞–Ј–Є–љ—Л –Љ–Њ–±–Є–ї—М–љ—Л—Е –њ—А–Є–ї–Њ–ґ–µ–љ–Є–є. –Я–Њ—Б–ї–µ –Ј–∞–≥—А—Г–Ј–Ї–Є –њ–Њ–і–і–µ–ї—М–љ–∞—П –њ—А–Њ–≥—А–∞–Љ–Љ–∞ –њ—А–µ–і–ї–∞–≥–∞–µ—В –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О –≤–љ–µ—Б—В–Є –њ–ї–∞—В—Г –Ј–∞ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ –њ—А–Є–ї–Њ–ґ–µ–љ–Є—П. –Ч–∞—В–µ–Љ TrojanSMS.Agent.ZS –Њ–њ—Г—Б—В–Њ—И–∞–µ—В –Љ–Њ–±–Є–ї—М–љ—Л–є —Б—З–µ—В –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П, —Б–Њ–≤–µ—А—И–∞—П —А–∞—Б—Б—Л–ї–Ї—Г SMS –љ–∞ –њ–ї–∞—В–љ—Л–µ –љ–Њ–Љ–µ—А–∞. –Я–Њ–Љ–Є–Љ–Њ —Н—В–Њ–≥–Њ, –≤—А–µ–і–Њ–љ–Њ—Б–љ–∞—П –њ—А–Њ–≥—А–∞–Љ–Љ–∞ —Б–∞–Љ–Њ—Б—В–Њ—П—В–µ–ї—М–љ–Њ —Б–Њ–≤–µ—А—И–∞–µ—В –Ј–≤–Њ–љ–Ї–Є –Є –Њ—В–њ—А–∞–≤–ї—П–µ—В –љ–∞ —Г–і–∞–ї–µ–љ–љ—Л–є —Б–µ—А–≤–µ—А –і–∞–љ–љ—Л–µ –Њ–± —Г—Б—В—А–Њ–є—Б—В–≤–µ –Є —Б–Є—Б—В–µ–Љ–µ.

5. –£—В–µ—З–Ї–∞ –Є–Ј Linux Australia –њ—А–Њ–Є–Ј–Њ—И–ї–∞ 22 –Љ–∞—А—В–∞, –Њ–і–љ–∞–Ї–Њ –Њ–±–љ–∞—А—Г–ґ–µ–љ–Њ —Н—В–Њ –Њ–±—Б—В–Њ—П—В–µ–ї—М—Б—В–≤–Њ –±—Л–ї–Њ —В–Њ–ї—М–Ї–Њ 24 –Љ–∞—А—В–∞ –њ–Њ—Б–ї–µ –њ–Њ–њ—Л—В–Њ–Ї —А–∞–Ј–Њ–±—А–∞—В—М—Б—П –≤ –∞–љ–Њ–Љ–∞–ї—М–љ–Њ –±–Њ–ї—М—И–Њ–Љ –њ–Њ—В–Њ–Ї–µ —Г–≤–µ–і–Њ–Љ–ї–µ–љ–Є–є –Њ–± –Њ—И–Є–±–Ї–∞—Е —Б–Њ —Б—В–Њ—А–Њ–љ—Л —Б–Є—Б—В–µ–Љ—Л —Г–њ—А–∞–≤–ї–µ–љ–Є—П –Ї–Њ–љ—Д–µ—А–µ–љ—Ж–Є—П–Љ–Є Zookeepr. –Ю–± —Н—В–Њ–Љ —Б–Њ–Њ–±—Й–Є–ї –Я—А–µ–Ј–Є–і–µ–љ—В –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є Linux Australia (linux.org.au), –Ї—Г—А–Є—А—Г—О—Й–µ–є Linux-—Б–Њ–Њ–±—Й–µ—Б—В–≤–Њ –≤ –Р–≤—Б—В—А–∞–ї–Є–Є –Є –Ј–∞–љ–Є–Љ–∞—О—Й–µ–є—Б—П –њ—А–Њ–≤–µ–і–µ–љ–Є–µ–Љ –Ї–Њ–љ—Д–µ—А–µ–љ—Ж–Є–є linux.conf.au –Є PyCon Australia. –Ч–ї–Њ—Г–Љ—Л—И–ї–µ–љ–љ–Є–Ї–Є –њ–Њ–ї—Г—З–Є–ї–Є –і–Њ—Б—В—Г–њ –Ї —Б–µ—А–≤–µ—А—Г —Г–њ—А–∞–≤–ї–µ–љ–Є—П –Ї–Њ–љ—Д–µ—А–µ–љ—Ж–Є—П–Љ–Є –Є –±–∞–Ј–µ –і–∞–љ–љ—Л—Е, —Б–Њ–і–µ—А–ґ–∞—Й–µ–є –њ–µ—А—Б–Њ–љ–∞–ї—М–љ—Л–µ –і–∞–љ–љ—Л–µ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –Є —Е—Н—И–Є –њ–∞—А–Њ–ї–µ–є.

–Ґ–∞–Ї–Є–Љ –Њ–±—А–∞–Ј–Њ–Љ, –Ї–∞–Ї –≤–Є–і–Є—В–µ, —Г—В–µ—З–Ї–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –≤ —Б—Д–µ—А–µ –Ш–Ґ — –≤–µ—Й—М –љ–Є—З—Г—В—М –љ–µ –Љ–µ–љ–µ–µ —А–∞—Б–њ—А–Њ—Б—В—А–∞–љ–µ–љ–љ–∞—П, —З–µ–Љ –≤ –ї—О–±–Њ–є –і—А—Г–≥–Њ–є —Б—Д–µ—А–µ, –Є –Ј–∞—Й–Є—Й–∞—В—М—Б—П –Њ—В –љ–Є—Е –Ш–Ґ-–Ї–Њ–Љ–њ–∞–љ–Є—П–Љ –љ—Г–ґ–љ–Њ –љ–Є—З—Г—В—М –љ–µ –Љ–µ–љ—М—И–µ, –љ–µ–ґ–µ–ї–Є, —Б–Ї–∞–ґ–µ–Љ, –±–∞–љ–Ї–∞–Љ –Є–ї–Є —В–Њ—А–≥–Њ–≤—Л–Љ –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є—П–Љ. –Т –њ—А–Њ—В–Є–≤–љ–Њ–Љ —Б–ї—Г—З–∞–µ –Њ–љ–Є –њ–Њ–љ–µ—Б—Г—В –Ј–љ–∞—З–Є—В–µ–ї—М–љ—Л–µ —Г–±—Л—В–Ї–Є –Є –њ—А–Є–Њ–±—А–µ—В—Г—В —А–µ–њ—Г—В–∞—Ж–Є—О «—Б–∞–њ–Њ–ґ–љ–Є–Ї–∞ –±–µ–Ј —Б–∞–њ–Њ–≥», —З—В–Њ –≤—А—П–і –ї–Є –њ–Њ–ї–Њ–ґ–Є—В–µ–ї—М–љ–Њ –Њ—В—А–∞–Ј–Є—В—Б—П –љ–∞ –Є—Е –±–Є–Ј–љ–µ—Б–µ.

–°–∞–Љ—Л–µ –≥—А–Њ–Љ–Ї–Є–µ —Г—В–µ—З–Ї–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –≤ —Б—Д–µ—А–µ –Ш–Ґ –Ј–∞ –њ–Њ—Б–ї–µ–і–љ–Є–µ –њ–Њ–ї–≥–Њ–і–∞

5 –∞–≤–≥—Г—Б—В–∞ 2015 –≥., 13:37

–Э–µ–і–∞–≤–љ–Њ –≤ —Б–µ—В–Є —Г–≤–Є–і–µ–ї –≤–Є–і–µ–Њ, –≥–і–µ –Љ—Г–ґ—З–Є–љ–∞ –њ—А–Є—В–≤–Њ—А—П–ї—Б—П –Љ–∞–≥–Њ–Љ, –Є –њ—А–µ–і–ї–∞–≥–∞–ї —Б–ї—Г—З–∞–є–љ—Л–Љ (–Ї–∞–Ї –њ–Њ–Ј–ґ–µ –Њ–Ї–∞–ґ–µ—В—Б—П, –љ–µ —Б–Њ–≤—Б–µ–Љ) –ї—О–і—П–Љ –љ–∞ —Г–ї–Є—Ж–µ –њ—А–Њ—З–Є—В–∞—В—М –Є—Е –Љ—Л—Б–ї–Є. –Я–Њ—Б–ї–µ –љ–µ–±–Њ–ї—М—И–Њ–≥–Њ —И–Њ—Г –Є –њ–∞—А—Л –Њ—В–≤–µ—В–Њ–≤ –љ–∞ –≤–Њ–њ—А–Њ—Б—Л –њ—А–Њ –Є–Љ—П, —А–Њ–і–љ—Л—Е, –±–∞–љ–Ї–Њ–≤—Б–Ї–Є–µ —Б—З–µ—В–∞, –≤–і—А—Г–≥ –Њ–і–љ–∞ –Є–Ј —И–Є—А–Љ –њ–∞–і–∞–ї–∞, –Є –≤–Ј–Њ—А—Г –њ—А–µ–і—Б—В–∞–≤–∞–ї–∞ —В–∞–Ї–∞—П –Ї–∞—А—В–Є–љ–∞: —Б—А–µ–і–Є –њ–µ—А–µ–њ–ї–µ—В–µ–љ–Є–є –њ—А–Њ–≤–Њ–і–Њ–≤, –Љ–Њ–љ–Є—В–Њ—А–Њ–≤ –Є —Б–Є—Б—В–µ–Љ–љ—Л—Е –±–ї–Њ–Ї–Њ–≤ —Б–Є–і–Є—В –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ —Е–∞–Ї–µ—А–Њ–≤ –≤ –±–∞–ї–∞–Ї–ї–∞–≤–∞—Е, –Ї–Њ—В–Њ—А—Л–µ —Г—Б–µ—А–і–љ–Њ –і–µ–ї–∞—О—В –≤–Є–і, —З—В–Њ –љ–∞–±–Є—А–∞—О—В –Ї–Њ–і, –∞ –љ–∞ –≥–ї–∞–≤–љ—Л–є —Н–Ї—А–∞–љ –≤—Л–≤–µ–і–µ–љ–∞ –ї–Є—З–љ–∞—П —Б—В—А–∞–љ–Є—З–Ї–∞ –ґ–µ—А—В–≤—Л, linkedin –Є —Д–µ–є—Б–±—Г–Ї.

–≠—В–Њ –Є–љ—В–µ—А–µ—Б–љ—Л–є —Г—А–Њ–Ї –љ–µ —В–Њ–ї—М–Ї–Њ –і–ї—П —В–µ—Е, –Ї—В–Њ –њ–Њ–њ–∞–ї—Б—П, –љ–Њ –Є –і–ї—П –љ–∞—Б —Б –≤–∞–Љ–Є. –Э–µ —Б–µ–Ї—А–µ—В, —З—В–Њ –±–Њ–ї—М—И–Є–љ—Б—В–≤–Њ –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –њ–µ—А–µ—Б—В–∞–ї–Є –Ј–∞–±–Њ—В–Є—В—М—Б—П –Њ —Б–Њ–±—Б—В–≤–µ–љ–љ–Њ–є –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ—Б—В–Є —Б—А–µ–і–Є —Н—В–Њ–≥–Њ «–≤–µ–±-—И—Г–Љ–∞» –≤—Б–µ–Љ–Є—А–љ–Њ–є –њ–∞—Г—В–Є–љ—Л. –Ь—Л —Б–ї–Є—И–Ї–Њ–Љ –Љ–љ–Њ–≥–Њ –Њ—В–і–∞–µ–Љ —Б–≤–Њ–Є—Е –і–∞–љ–љ—Л—Е –≤ –°–µ—В—М.

–Ґ–Њ, —З—В–Њ –њ—А–Њ–Є—Б—Е–Њ–і–Є—В –љ–∞ –≤–Є–і–µ–Њ, –љ–∞–Ј—Л–≤–∞–µ—В—Б—П —Б–Њ—Ж–Є–∞–ї—М–љ–Њ–є —А–∞–Ј–≤–µ–і–Ї–Њ–є. –Я—А–Њ–≤–Њ–і—П—В –µ—С –Ї–∞–Ї —З–∞—Б—В—М –∞—Г–і–Є—В–∞ –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –Є–ї–Є –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П—О—В –Ї–∞–Ї –Њ—В–і–µ–ї—М–љ—Г—О —Г—Б–ї—Г–≥—Г, —З–∞—Б—В–Њ –≤ —А–∞–Љ–Ї–∞—Е –Ї–Њ–љ–Ї—Г—А–µ–љ—В–љ–Њ–є —А–∞–Ј–≤–µ–і–Ї–Є. –£ –Ї–∞–ґ–і–Њ–≥–Њ —Б–Њ—Ж–Є–∞–ї—М–љ–Њ–≥–Њ –Є–љ–ґ–µ–љ–µ—А–∞ –µ—Б—В—М —Б–≤–Њ–Є –њ—А–Є–µ–Љ—Л –Є —Б–Њ—Д—В. –†–∞—Б—Б–Љ–Њ—В—А–Є–Љ –љ–µ–Ї–Њ—В–Њ—А—Л–µ –Є–Ј –љ–Є—Е.

–°–±–Њ—А –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є

–Я–µ—А–≤—Л–Љ –і–µ–ї–Њ–Љ —Б–Њ—Б—В–∞–≤–ї—П–µ–Љ —А–µ–Ј—О–Љ–µ —Ж–µ–ї–Є, –Њ–љ–Њ –љ–∞–Љ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –і–ї—П –Є—Б—Б–ї–µ–і–Њ–≤–∞–љ–Є—П. –Э–∞–Є–±–Њ–ї–µ–µ –њ–Њ–ї–љ—Л–є –њ—А–Њ—Д–Є–ї—М –Љ–Њ–ґ–љ–Њ –љ–∞–є—В–Є –љ–∞ —Б–∞–є—В–∞—Е —А–µ–Ј—О–Љ–µ. Linkedin —Г –љ–∞—Б –љ–µ —В–∞–Ї –њ–Њ–њ—Г–ї—П—А–µ–љ –Ї–∞–Ї –љ–∞ –Ј–∞–њ–∞–і–µ, –љ–Њ –µ—Б–ї–Є —Ж–µ–ї—М—О —П–≤–ї—П–µ—В—Б—П —З–µ–ї–Њ–≤–µ–Ї –њ—А–Њ—Д–µ—Б—Б–Є–Є —В–≤–Њ—А—З–µ—Б–Ї–Њ–є –Є–ї–Є —Б–≤—П–Ј–∞–љ–љ–Њ–є —Б –Ї–Њ–Љ–њ—М—О—В–µ—А–∞–Љ–Є, —В–Њ –Љ–Њ–ґ–љ–Њ –њ–Њ–Є—Б–Ї–∞—В—М –Є —В–∞–Љ. –Т –Њ—Б—В–∞–ї—М–љ—Л—Е —Б–ї—Г—З–∞—П—Е –љ–∞–Љ –њ–Њ–Љ–Њ–≥—Г—В —Б–∞–є—В—Л –і–ї—П –њ–Њ–Є—Б–Ї–∞ —А–∞–±–Њ—В—Л. –Э–∞ –љ–Є—Е –ї—О–і–Є —Б—В–∞—А–∞—О—В—Б—П –Љ–∞–Ї—Б–Є–Љ–∞–ї—М–љ–Њ –њ–Њ–і—А–Њ–±–љ–Њ —А–∞—Б–њ–Є—Б—Л–≤–∞—В—М —Б–≤–Њ–µ —А–µ–Ј—О–Љ–µ. –Ґ–∞–Љ –ґ–µ –Љ–Њ–ґ–љ–Њ –љ–∞–є—В–Є –њ–Њ—З—В—Г –Є —В–µ–ї–µ—Д–Њ–љ.

–Э–µ–ї—М–Ј—П –њ—А–Њ–њ—Г—Б–Ї–∞—В—М –Є —Б–Њ—Ж–Є–∞–ї—М–љ—Л–µ —Б–µ—В–Є, –≤–µ–і—М —В—Г—В –µ—Б—В—М –Є —Д–Њ—В–Њ, –Є —Б–≤—П–Ј–Є, –Є –Љ—Л—Б–ї–Є, –Є –і–∞–ґ–µ –Ї–Њ–Љ–њ—А–Њ–Љ–µ—В–Є—А—Г—О—Й–Є–µ —Д–∞–Ї—В—Л. –Ю–±—Л—Б–Ї–Є–≤–∞–µ–Љ VK, –Ю–і–љ–Њ–Ї–ї–∞—Б—Б–љ–Є–Ї–Є, Facebook, Google+, Tumblr (—Б–≤—П–Ј–Є, –і—А—Г–Ј—М—П, –Є–љ—В–µ—А–µ—Б—Л, –ї–Є—З–љ–∞—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П), Google Images (—Д–Њ—В–Њ), Twitter (–Ј–∞–Љ–µ—В–Ї–Є, –Љ—Л—Б–ї–Є, —Ж–µ–ї–Є), Pinterest, Flickr –Є Instagram (–Љ–Њ–ґ–љ–Њ –њ–Њ–ї—Г—З–Є—В—М —Д–Њ—В–Њ, –≤ –љ–µ–Ї–Њ—В–Њ—А—Л—Е —Б–ї—Г—З–∞—П—Е –Є –Ї–Њ–Љ–њ—А–Њ–Љ–µ—В–Є—А—Г—О—Й–Є–µ), Ask.fm (—Г–Ј–љ–∞–µ–Љ –њ–Њ–і—А–Њ–±–љ–Њ—Б—В–Є –Є–Ј –ґ–Є–Ј–љ–Є), Meetup (–Ї–Њ–љ—В–∞–Ї—В—Л –Є –≤—Б—В—А–µ—З–Є —Ж–µ–ї–Є) –Є –Љ–љ–Њ–≥–Є–µ –і—А—Г–≥–Є–µ. –Я—А–∞–Ї—В–Є–Ї–∞ –њ–Њ–Ї–∞–Ј—Л–≤–∞–µ—В, —З—В–Њ –љ—Г–ґ–љ–Њ —В—Й–∞—В–µ–ї—М–љ–Њ –∞–љ–∞–ї–Є–Ј–Є—А–Њ–≤–∞—В—М –≤—Б–µ –Њ—В–Ї—А—Л—В—Л–µ –∞–Ї–Ї–∞—Г–љ—В—Л.

–Ю–±—А–∞—В–Є—В–µ –≤–љ–Є–Љ–∞–љ–Є–µ, –Ї—Г–і–∞ —Е–Њ–і–Є—В —Ж–µ–ї—М. –Я—А–Њ—Б–Љ–Њ—В—А–Є—В–µ –Њ—В–Љ–µ—В–Ї–Є –≤ Forsquare –Є iCloud, –µ—Б–ї–Є –ї–Њ–≥–Є–љ –Њ—В –љ–µ–≥–Њ —Б–Њ–≤–њ–∞–і–∞–µ—В —Б —А–∞–љ–µ–µ –њ–Њ–ї—Г—З–µ–љ–љ—Л–Љ e-mail –∞–і—А–µ—Б–Њ–Љ. –Р–і—А–µ—Б —В–Њ–ґ–µ –Љ–Њ–ґ–љ–Њ —Г–Ј–љ–∞—В—М –≤ –Њ—В–Ї—А—Л—В—Л—Е –±–∞–Ј–∞—Е –≥–Њ—А–Њ–і–∞, —В–∞–Љ –ґ–µ –Є –і–Њ–Љ–∞—И–љ–Є–є —В–µ–ї–µ—Д–Њ–љ –µ—Б–ї–Є –љ—Г–ґ–љ–Њ.

–Р–≤—В–Њ–Љ–∞—В–Є–Ј–Є—А—Г–є!

–Э–Њ —Н—В–Њ –≤—Б–µ —А—Г—З–љ–Њ–є –њ–Њ–Є—Б–Ї. –Ф–ї—П –∞–≤—В–Њ–Љ–∞—В–Є–Ј–∞—Ж–Є–Є –µ—Б—В—М –љ–µ—Б–Ї–Њ–ї—М–Ї–Њ –≥–Њ—В–Њ–≤—Л—Е –Є–љ—Б—В—А—Г–Љ–µ–љ—В–Њ–≤, –Ї–Њ—В–Њ—А—Л–µ –Њ–±–ї–µ–≥—З–∞—В –љ–∞–Љ —Б–±–Њ—А –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –Є –њ–Њ–Љ–Њ–≥—Г—В –і–µ–ї–∞—В—М —Н—В–Њ –≤ «–њ—А–Њ–Љ—Л—И–ї–µ–љ–љ–Њ–Љ» –Љ–∞—Б—И—В–∞–±–µ.

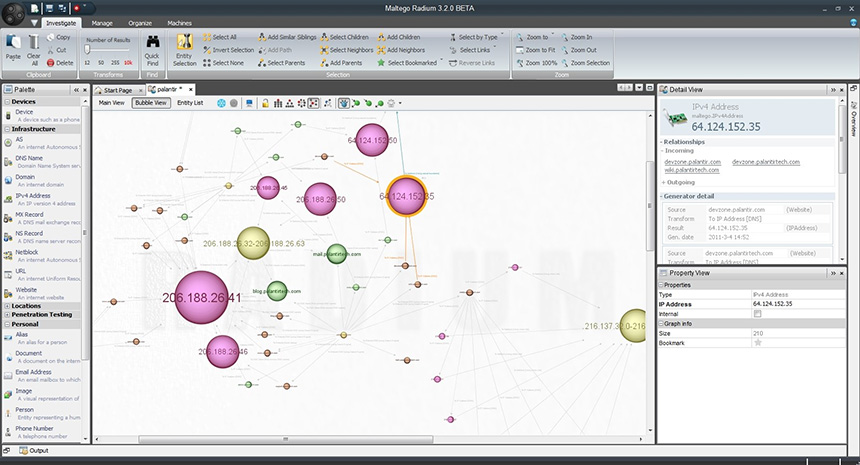

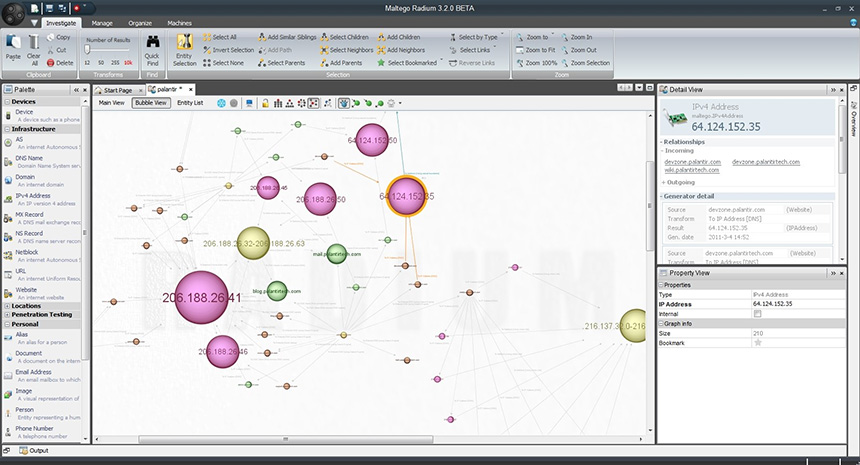

–Я—А–Њ–≥—А–∞–Љ–Љ–∞, –Ї–Њ—В–Њ—А—Г—О –Є—Б–њ–Њ–ї—М–Ј—Г—О—В –љ–∞–Є–±–Њ–ї–µ–µ —З–∞—Б—В–Њ (—Б—Г–і—П –њ–Њ –Є–Љ–µ—О—Й–Є–Љ—Б—П —Г –∞–≤—В–Њ—А–∞ –і–∞–љ–љ—Л–Љ) –≤ —Е–Њ–і–µ —Б–Њ—Ж–Є–∞–ї—М–љ–Њ–є —А–∞–Ј–≤–µ–і–Ї–Є, –љ–∞–Ј—Л–≤–∞–µ—В—Б—П Maltego. –≠—В–Њ —Б–њ–µ—Ж–Є–∞–ї–Є–Ј–Є—А–Њ–≤–∞–љ–љ–Њ–µ —А–∞–Ј–≤–µ–і—Л–≤–∞—В–µ–ї—М–љ–Њ–µ –њ—А–Њ–≥—А–∞–Љ–Љ–љ–Њ–µ –Њ–±–µ—Б–њ–µ—З–µ–љ–Є–µ, –Ї–Њ—В–Њ—А–Њ–µ –њ—А–µ–і–љ–∞–Ј–љ–∞—З–µ–љ–Њ –і–ї—П —Б–±–Њ—А–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є —Б —А–∞–Ј–ї–Є—З–љ—Л—Е –±–∞–Ј –і–∞–љ–љ—Л—Е. –Э–µ—Б–Њ–Љ–љ–µ–љ–љ—Л–Љ –њ–ї—О—Б–Њ–Љ –µ—С —П–≤–ї—П–µ—В—Б—П –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В—М –≤—Л–≤–Њ–і–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –≤ —Г–і–Њ–±–љ–Њ–Љ –≥—А–∞—Д–Є—З–µ—Б–Ї–Њ–Љ —Д–Њ—А–Љ–∞—В–µ. –Я—А–Њ–≥—А–∞–Љ–Љ–∞ –њ–Њ–Ј–≤–Њ–ї—П–µ—В —Б—В—А–Њ–Є—В—М –Њ—Б–љ–Њ–≤–љ—Л–µ —Б–≤—П–Ј–Є –Љ–µ–ґ–і—Г –љ–∞–є–і–µ–љ–љ—Л–Љ–Є –Ї–Њ–Љ–њ–Њ–љ–µ–љ—В–∞–Љ–Є, –Є —Г—Б—В–∞–љ–Њ–≤–Є—В—М —А–∞–љ–µ–µ –љ–µ–Є–Ј–≤–µ—Б—В–љ—Л–µ –Њ—В–љ–Њ—И–µ–љ–Є—П –Љ–µ–ґ–і—Г –љ–Є–Љ–Є. –° –њ–Њ–Љ–Њ—Й—М—О –љ–µ—С –Љ–Њ–ґ–љ–Њ «–љ–∞—А—Л—В—М» –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О, –Є —Г–Ї–∞–Ј–∞—В—М –≤–Ј–∞–Є–Љ–Њ—Б–≤—П–Ј–Є –Љ–µ–ґ–і—Г –ї—О–і—М–Љ–Є, –Є—Е –Ї–Њ–љ—В–∞–Ї—В–∞–Љ–Є, –Ї–Њ–Љ–њ–∞–љ–Є—П–Љ–Є, –≤–µ–±—Б–∞–є—В–∞–Љ–Є, –і–Њ–Ї—Г–Љ–µ–љ—В–∞–Љ–Є, –Є –Љ–љ–Њ–≥–Њ —З–µ–Љ –µ—Й–µ.

–Я—А–Њ–≥—А–∞–Љ–Љ–∞ –љ–∞–њ–Є—Б–∞–љ–∞ –љ–∞ Java –Є –Њ—В–ї–Є—З–љ–Њ –њ–µ—А–µ–љ–Њ—Б–Є—В—Б—П –Љ–µ–ґ–і—Г –і—А—Г–≥–Є–Љ–Є OS, –∞ –њ–Њ–љ—П—В–љ—Л–є –Є —Г–і–Њ–±–љ—Л–є GUI –њ–Њ–Ј–≤–Њ–ї—П–µ—В –ї–µ–≥–Ї–Њ –Є —Г–і–Њ–±–љ–Њ —Г–њ—А–∞–≤–ї—П—В—М –≤–Є–Ј—Г–∞–ї–Є–Ј–∞—Ж–Є—П–Љ–Є –≤–Ј–∞–Є–Љ–Њ—Б–≤—П–Ј–µ–є.

–Т –Ј–∞–Ї–ї—О—З–µ–љ–Є–µ —Н—В–Њ–є —Б—В–∞—В—М–Є —Е–Њ—В–µ–ї–Њ—Б—М –±—Л —Б–Ї–∞–Ј–∞—В—М, —З—В–Њ —Б–њ–µ—Ж—Б–Њ—Д—В –Љ–Њ–ґ–µ—В –Њ—З–µ–љ—М —Б–Є–ї—М–љ–Њ –њ–Њ–Љ–Њ—З—М —Б–њ–µ—Ж–Є–∞–ї–Є—Б—В—Г –њ–Њ –Ї–Њ–љ–Ї—Г—А–µ–љ—В–љ–Њ–є —А–∞–Ј–≤–µ–і–Ї–µ, –љ–Њ –љ–Є–Ї–∞–Ї –љ–µ –Ј–∞–Љ–µ–љ–Є—В –µ–Љ—Г –њ—А—П–Љ—Л–µ —А—Г–Ї–Є –Є —Б–≤–µ—В–ї—Г—О –≥–Њ–ї–Њ–≤—Г!

–Ч–∞—Й–Є—Й–∞–є—Б—П

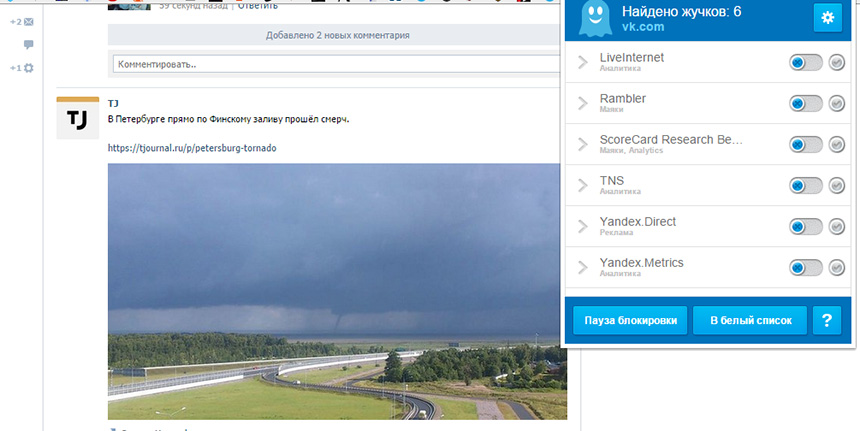

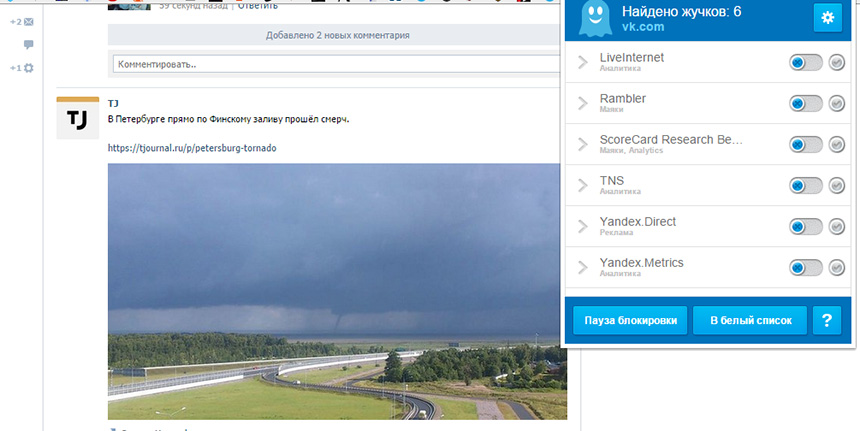

–Ъ–∞–Ї –ґ–µ –љ–∞–Љ –Љ–Њ–ґ–љ–Њ –Ј–∞—Й–Є—В–Є—В—М—Б—П –Њ—В —Н—В–Њ–≥–Њ, –Є–ї–Є —Е–Њ—В—П –±—Л —Г–Љ–µ–љ—М—И–Є—В—М —А–Є—Б–Ї–Є? –Ф–ї—П —Н—В–Њ–≥–Њ –≤ —Б–µ—В–Є –µ—Б—В—М –Є–љ—В–µ—А–µ—Б–љ—Л–є –±–µ—Б–њ–ї–∞—В–љ—Л–є –њ–ї–∞–≥–Є–љ Ghostery, –Ї–Њ—В–Њ—А—Л–є –Ј–∞—Й–Є—Й–∞–µ—В –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ—Г—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї–µ–є –њ—А–Є –њ–Њ—Б–µ—Й–µ–љ–Є–Є web-—Б–∞–є—В–Њ–≤ –≤ –Є–љ—В–µ—А–љ–µ—В–µ. –° –њ–Њ–Љ–Њ—Й—М—О –љ–µ–≥–Њ, –Љ–Њ–ґ–љ–Њ –Њ–±–љ–∞—А—Г–ґ–Є–≤–∞—В—М –Є –Ї–Њ–љ—В—А–Њ–ї–Є—А–Њ–≤–∞—В—М —В–∞–Ї –љ–∞–Ј—Л–≤–∞–µ–Љ—Л–µ web bugs — –Њ–±—К–µ–Ї—В—Л, –Ї–Њ—В–Њ—А—Л–µ –≤—Б—В—А–∞–Є–≤–∞—О—В—Б—П –≤ –≤–µ–± —Б—В—А–∞–љ–Є—Ж—Л –і–ї—П —Б–±–Њ—А–∞ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Є —П–≤–ї—П—О—В—Б—П –љ–µ–≤–Є–і–Є–Љ—Л–Љ–Є –і–ї—П –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П. –Я–Њ—Б–ї–µ, –Њ –љ–Є—Е —Б–Њ–Њ–±—Й–∞–µ—В—Б—П –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—О –Є –њ—А–µ–і–Њ—Б—В–∞–≤–ї—П–µ—В—Б—П –≤—Л–±–Њ—А, –≤—Л–Ї–ї—О—З–Є—В—М –Є—Е –Є–ї–Є –љ–µ—В. –Ґ–∞–Ї–Є–Љ –Њ–±—А–∞–Ј–Њ–Љ, Ghostery –њ–Њ–Ј–≤–Њ–ї—П–µ—В –±–ї–Њ–Ї–Є—А–Њ–≤–∞—В—М —Б–Ї—А–Є–њ—В—Л, –Є–Ј–Њ–±—А–∞–ґ–µ–љ–Є—П, —Д—А–µ–є–Љ—Л –Њ—В –Ї–Њ–Љ–њ–∞–љ–Є–є, –Ї–Њ—В–Њ—А—Л–Љ –≤—Л –љ–µ –і–Њ–≤–µ—А—П–µ—В–µ.

–Я–Њ–і—А–Њ–±–љ–µ–µ –Њ –љ–µ–Љ –Љ–Њ–ґ–љ–Њ –њ–Њ—З–Є—В–∞—В—М –Ј–і–µ—Б—М.

–Ъ–Њ–љ–µ—З–љ–Њ, –≤ —А–∞–Љ–Ї–∞—Е –Њ–і–љ–Њ–≥–Њ –њ–Њ—Б—В–∞ –Љ–Њ–ґ–љ–Њ –ї–Є—И—М —Б—А–∞–≤–љ–Є—В–µ–ї—М–љ–Њ –љ–µ–≥–ї—Г–±–Њ–Ї–Њ –Ї–Њ–њ–љ—Г—В—М —В–µ–Љ—Г —Б–Њ—Ж–Є–∞–ї—М–љ–Њ–є —А–∞–Ј–≤–µ–і–Ї–Є, –њ–Њ—Н—В–Њ–Љ—Г —П –±—Г–і—Г –њ—А–Є–Ј–љ–∞—В–µ–ї–µ–љ –≤–∞–Љ –Ј–∞ –і–Њ–њ–Њ–ї–љ–µ–љ–Є—П –Є –≤–∞—И —Б–Њ–±—Б—В–≤–µ–љ–љ—Л–є –Њ–њ—Л—В –≤ –Ї–Њ–Љ–Љ–µ–љ—В–∞—А–Є—П—Е.

–°–Њ—Ж–Є–∞–ї—М–љ–∞—П —А–∞–Ј–≤–µ–і–Ї–∞ –≤ –і–µ–є—Б—В–≤–Є–Є: —Б—А—Л–≤–∞–µ–Љ –њ–Њ–Ї—А–Њ–≤—Л

23 –Є—О–ї—П 2015 –≥., 15:25

–Я–Њ–≥–Њ–≤–Њ—А–Є–Љ –Њ —Б–∞–Љ—Л—Е –≥–ї–∞–≤–љ—Л—Е –њ—А–Є—З–Є–љ–∞—Е –њ—А–Њ–±–ї–µ–Љ —Б –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М—О –Љ–Њ–±–Є–ї—М–љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤ —Б –њ—А–Є—Ж–µ–ї–Њ–Љ –љ–∞ –Ї–Њ–љ–Ї—А–µ—В–љ—Л–µ —А–µ–Ј—Г–ї—М—В–∞—В—Л, –∞ –Є–Љ–µ–љ–љ–Њ, –Ї–∞–Ї –Љ–Њ–ґ–µ—В –±–Є–Ј–љ–µ—Б –Ј–∞—Й–Є—В–Є—В—М—Б—П –Њ—В –≤—Б–µ—Е —В–µ—Е –љ–µ–≥–∞—В–Є–≤–љ—Л—Е –њ–Њ—Б–ї–µ–і—Б—В–≤–Є–є, –Ї–Њ—В–Њ—А—Л–µ –љ–µ—Б—Г—В –≤ —Б–µ–±–µ –Љ–Њ–±–Є–ї—М–љ—Л–µ –∞—В–∞–Ї–Є.

–Я—А–∞–≤–Є–ї–∞, –љ–∞ —Б–∞–Љ–Њ–Љ –і–µ–ї–µ, –±–Њ–ї–µ–µ —З–µ–Љ –њ—А–Њ—Б—В—Л. –І—В–Њ–±—Л –Ј–∞—Й–Є—В–Є—В—М –±–Є–Ј–љ–µ—Б –Њ—В –Љ–Њ–±–Є–ї—М–љ—Л—Е —Г–≥—А–Њ–Ј, –і–Њ—Б—В–∞—В–Њ—З–љ–Њ:

- –Я—А–Є–Љ–µ–љ—П—В—М –Љ–Њ–±–Є–ї—М–љ—Л–µ –∞–љ—В–Є–≤–Є—А—Г—Б—Л –і–ї—П —В–Њ–≥–Њ, —З—В–Њ–±—Л –Ј–∞—Й–Є—В–Є—В—М—Б—П –Њ—В –≤—А–µ–і–Њ–љ–Њ—Б–љ—Л—Е –њ—А–Њ–≥—А–∞–Љ–Љ –Є —А–∞–Ј–ї–Є—З–љ—Л—Е —Е–∞–Ї–µ—А—Б–Ї–Є—Е –∞—В–∞–Ї.

- –Ш—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –Ј–∞—Й–Є—Й–µ–љ–љ–Њ–µ SSL-—Б–Њ–µ–і–Є–љ–µ–љ–Є–µ, —З—В–Њ–±—Л –≥–∞—А–∞–љ—В–Є—А–Њ–≤–∞—В—М –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В—М –њ–µ—А–µ–і–∞–≤–∞–µ–Љ—Л—Е –і–∞–љ–љ—Л—Е. –≠—В–Њ —В–Њ–ґ–µ –њ–Њ–Љ–Њ–ґ–µ—В –≥–∞—А–∞–љ—В–Є—А–Њ–≤–∞—В—М –љ–µ–Њ–±—Е–Њ–і–Є–Љ—Л–є —Г—А–Њ–≤–µ–љ—М —Б–µ—В–µ–≤–Њ–є –∞—Г—В–µ–љ—В–Є—Д–Є–Ї–∞—Ж–Є–Є –Є —А–∞–Ј–і–µ–ї–µ–љ–Є–µ –њ—А–∞–≤ –і–Њ—Б—В—Г–њ–∞

- –Ф–Њ–ї–ґ–љ—Л –±—Л—В—М —Ж–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞–љ—Л —В–∞–Ї–Є–µ –њ—А–Њ—Ж–µ—Б—Б—Л, –Ї–∞–Ї —Г–і–∞–ї–µ–љ–љ–∞—П –Є –ї–Њ–Ї–∞–ї—М–љ–∞—П –±–ї–Њ–Ї–Є—А–Њ–≤–Ї–Є, –Ї–∞–Ї –≤–Њ—Б—Б—В–∞–љ–Њ–≤–ї–µ–љ–Є–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –µ–µ —Д–Њ—А–Љ–∞—В–Є—А–Њ–≤–∞–љ–Є–µ –Є —А–µ–Ј–µ—А–≤–љ–Њ–µ –Ї–Њ–њ–Є—А–Њ–≤–∞–љ–Є–µ –і–∞–љ–љ—Л—Е —Б –њ–Њ—В–µ—А—П–љ–љ—Л—Е –Є–ї–Є —Г–Ї—А–∞–і–µ–љ–љ—Л—Е –≥–∞–і–ґ–µ—В–Њ–≤.

- –¶–µ–љ—В—А–∞–ї–Є–Ј–Њ–≤–∞—В—М —В–∞–Ї–ґ–µ –љ—Г–ґ–љ–Њ –≤—Б–µ —Г–њ—А–∞–≤–ї–µ–љ–Є–µ –Љ–Њ–±–Є–ї—М–љ—Л–Љ–Є –≥–∞–і–ґ–µ—В–∞–Љ–Є. –≠—В–Њ –њ–Њ–Ј–≤–Њ–ї–Є—В –Њ—Ж–µ–љ–Є–≤–∞—В—М —Б–Њ–±–ї—О–і–µ–љ–Є–µ –њ—А–∞–≤–Є–ї –њ–Њ–ї–Є—В–Є–Ї–Є –Ј–∞—Й–Є—В—Л –і–∞–љ–љ—Л—Е –≤ –Ї–Њ–Љ–њ–∞–љ–Є–Є.

- –Э–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –њ–Њ –Љ–∞–Ї—Б–Є–Љ—Г–Љ—Г –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М —Г—Б—В—А–Њ–є—Б—В–≤–∞ –і–ї—П –≤–Є–і–µ–Њ–Ј–∞–њ–Є—Б–Є –Є —А–µ–≥–Є—Б—В—А–∞—Ж–Є–Є. –≠—В–Њ –њ–Њ–Ј–≤–Њ–ї—П–µ—В –≤–Њ–≤—А–µ–Љ—П –Њ–њ—А–µ–і–µ–ї–Є—В—М —Г—В–µ—З–Ї—Г –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є –Є –љ–µ—Б–∞–љ–Ї—Ж–Є–Њ–љ–Є—А–Њ–≤–∞–љ–љ–Њ–µ –њ—А–Є–Љ–µ–љ–µ–љ–Є–µ —Б–Љ–∞—А—В—Д–Њ–љ–∞.

- –°—В—А–Њ–≥–Њ –Є—Б–њ–Њ–ї–љ—П—В—М –≤—Б–µ –њ–Њ—Б—В–∞–љ–Њ–≤–ї–µ–љ–Є—П –њ–Њ–ї–Є—В–Є–Ї–Є –±–µ–Ј–Њ–њ–∞—Б–љ–Њ—Б—В–Є, –Њ–±—П–Ј–∞—В–µ–ї—М–љ–Њ –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –љ–∞–і–µ–ґ–љ—Л–µ –Ї–Њ–і—Л –і–Њ—Б—В—Г–њ –Ї –і–∞–љ–љ—Л–Љ.

–Я—А–µ–ґ–і–µ –≤—Б–µ–≥–Њ, –њ—А–Њ–±–ї–µ–Љ—Л –Љ–Њ–±–Є–ї—М–љ—Л—Е —Г—Б—В—А–Њ–є—Б—В–≤ –і–ї—П –±–Є–Ј–љ–µ—Б–∞ —Б–≤—П–Ј–∞–љ—Л —Б –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞–љ–Є–µ–Љ –ї–Є—З–љ—Л—Е —Б–Љ–∞—А—В—Д–Њ–љ–Њ–≤ –Є –і—А—Г–≥–Є—Е –≥–∞–і–ґ–µ—В–Њ–≤ —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤. –Ъ —Б–Њ–ґ–∞–ї–µ–љ–Є—О, –≤–Њ–Њ–±—Й–µ –≥–Њ–≤–Њ—А—П, –≤—Б–µ –њ–µ—А–µ—З–Є—Б–ї–µ–љ–љ—Л–µ –≤—Л—И–µ –Љ–µ—А—Л –≤ –і–∞–љ–љ–Њ–Љ —Б–ї—Г—З–∞–µ –і–Њ–ї–ґ–љ—Л –љ–Њ—Б–Є—В—М —В–Њ–ї—М–Ї–Њ —А–µ–Ї–Њ–Љ–µ–љ–і–∞—В–µ–ї—М–љ—Л–є —Е–∞—А–∞–Ї—В–µ—А — –≤–µ–і—М –љ–µ–ї—М–Ј—П –Њ–±—П–Ј–∞—В—М –њ–Њ–ї—М–Ј–Њ–≤–∞—В–µ–ї—П –ї–Є—З–љ–Њ–≥–Њ –Љ–Њ–±–Є–ї—М–љ–Њ–≥–Њ –≥–∞–і–ґ–µ—В–∞ –њ—А–µ–і–Њ—Б—В–∞–≤–Є—В—М –і–Њ—Б—В—Г–њ –Ї –µ–≥–Њ —Г—Б—В—А–Њ–є—Б—В–≤—Г, —А–∞–≤–љ–Њ –Ї–∞–Ї –Є –љ–µ–ї—М–Ј—П –Њ–±—П–Ј–∞—В—М –µ–≥–Њ —Г—Б—В–∞–љ–Њ–≤–Є—В—М –љ–∞–і–µ–ґ–љ—Л–є PIN-–Ї–Њ–і.

–Ь–љ–Њ–≥–Є–µ –њ—А–µ–і–њ—А–Є—П—В–Є—П —А–µ—И–∞—О—В –і–∞–љ–љ—Г—О –њ—А–Њ–±–ї–µ–Љ—Г, –њ—А–Њ—Б—В–Њ –Ј–∞–њ—А–µ—Й–∞—П –Є—Б–њ–Њ–ї—М–Ј–Њ–≤–∞—В—М –≤ —А–∞–±–Њ—З–µ–µ –≤—А–µ–Љ—П –Љ–Њ–±–Є–ї—М–љ—Л–µ –≥–∞–і–ґ–µ—В—Л, –љ–Њ –Ј–і–µ—Б—М –Љ—Л –њ–Њ–і—Е–Њ–і–Є–Љ –Ї –Њ–≥—А–∞–љ–Є—З–µ–љ–Є—О –њ—А–∞–≤ –Є —Б–≤–Њ–±–Њ–і —З–µ–ї–Њ–≤–µ–Ї–∞ — –љ–∞ –≥–Њ—Б—Г–і–∞—А—Б—В–≤–µ–љ–љ–Њ–Љ –Є «–Ј–∞—Б–µ–Ї—А–µ—З–µ–љ–љ–Њ–Љ» –Њ–±—К–µ–Ї—В–µ —Н—В–Є –Љ–µ—А—Л —Ж–µ–ї–µ—Б–Њ–Њ–±—А–∞–Ј–љ—Л, —В–Њ–≥–і–∞ –Ї–∞–Ї –≤ –љ–µ–±–Њ–ї—М—И–Њ–є —Б—В—А–Њ–Є—В–µ–ї—М–љ–Њ–є –Ї–Њ–Љ–њ–∞–љ–Є–Є —В–∞–Ї–Њ–µ —Г–ґ–µ –≤—А—П–і –ї–Є –і–Њ–њ—Г—Б—В–Є–Љ–Њ.

–Р —З—В–Њ –≤—Л –і—Г–Љ–∞–µ—В–µ –Њ–± —Н—В–Њ–Љ?

–Ч–∞—Й–Є—В–∞ –±–Є–Ј–љ–µ—Б–∞ –Њ—В –Љ–Њ–±–Є–ї—М–љ—Л—Е —Г–≥—А–Њ–Ј: —А–µ—Ж–µ–њ—В—Л –Є —Б–Њ–≤–µ—В—Л

21 –Є—О–ї—П 2015 –≥., 10:45

–І—В–Њ–±—Л –њ–Њ–љ—П—В—М, –Ї–∞–Ї–∞—П DLP-—Б–Є—Б—В–µ–Љ–∞ –љ—Г–ґ–љ–∞ –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є, —Б «–Њ—Б—В–∞–љ–Њ–≤–Ї–Њ–є» –Є–ї–Є –±–µ–Ј –љ–µ–µ, –љ—Г–ґ–љ–Њ —А–∞—Б—Б–Љ–Њ—В—А–µ—В—М –њ–ї—О—Б—Л –Є –Љ–Є–љ—Г—Б—Л –Ї–∞–ґ–і–Њ–≥–Њ –≤–∞—А–Є–∞–љ—В–∞.

–Ф–ї—П —Б–Є—Б—В–µ–Љ —Б –Њ—Б—В–∞–љ–Њ–≤–Ї–Њ–є –њ–ї—О—Б—Л —В–∞–Ї–Є–µ:

- –Ј–∞–Ї—А—Л—В–∞—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П –Љ–Њ–ґ–µ—В –±—Л—В—М –Њ—Б—В–∞–љ–Њ–≤–ї–µ–љ–∞ –њ—А–Є –њ–µ—А–µ–і–∞—З–µ;

- –њ—А–Є –Љ–Њ—Й–љ–Њ–Љ –Є —А–∞–Ј—Г–Љ–љ–Њ–Љ –њ–Њ–Є—Б–Ї–Њ–≤–Њ–Љ –і–≤–Є–ґ–Ї–µ –љ–µ—Б–ї–Њ–ґ–љ–Њ –љ–∞—Б—В—А–Њ–Є—В—М —И–∞–±–ї–Њ–љ—Л –і–ї—П –Њ—Б—В–∞–љ–Њ–≤–Ї–Є;

- —А–∞–±–Њ—В–∞ –≤ —А–µ–∞–ї—М–љ—Л–є –Љ–Њ–Љ–µ–љ—В –≤—А–µ–Љ–µ–љ–Є (–∞–Ї—В–Є–≤–љ—Л–є –Ї–Њ–љ—В—А–Њ–ї—М)

- –Њ–њ–µ—А–∞—В–Є–≤–љ–Њ–µ —Г–≤–µ–і–Њ–Љ–ї–µ–љ–Є–µ –Є –њ—А–µ–і–Њ—В–≤—А–∞—Й–µ–љ–Є–µ —Г—В–µ—З–Ї–Є

–Э–Њ –µ—Б—В—М, –Ї–Њ–љ–µ—З–љ–Њ, –Є —Б–≤–Њ–Є –Љ–Є–љ—Г—Б—Л:

- —Б—В–Њ–Є–Љ–Њ—Б—В—М (–Њ–±—Л—З–љ–Њ –≤ 2 –Є –±–Њ–ї–µ–µ —А–∞–Ј –њ—А–Є —Б—А–∞–≤–љ–µ–љ–Є–Є —Б —Б–Є—Б—В–µ–Љ–∞–Љ–Є –±–µ–Ј –Њ—Б—В–∞–љ–Њ–≤–Ї–Є);

- –њ—А–Є–≤–ї–µ—З–µ–љ–Є–µ —Б—В–Њ—А–Њ–љ–љ–µ–≥–Њ –Ї–Њ–љ—Б–∞–ї—В–Є–љ–≥–∞; –Ї–∞–Ї –њ—А–∞–≤–Є–ї–Њ, —Д–Є—А–Љ–∞-–њ–Њ—Б—В–∞–≤—Й–Є–Ї –њ—А–Є–≤–ї–µ–Ї–∞–µ—В —Б–≤–Њ–Є—Е —Б–Њ—В—А—Г–і–љ–Є–Ї–Њ–≤;

- —Г–≤–µ–ї–Є—З–µ–љ–Є–µ –Ї–Њ–љ–µ—З–љ–Њ–є —Б—В–Њ–Є–Љ–Њ—Б—В–Є –Ј–∞ —Б—З–µ—В –і–Њ–ї–≥–Њ—Б—А–Њ—З–љ–Њ–≥–Њ –≤–љ–µ–і—А–µ–љ–Є—П;

- —А–Є—Б–Ї –Њ—Б—В–∞–љ–Њ–≤–Ї–Є —А–∞–±–Њ—В—Л –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –њ—А–Є —Б–Њ–Ј–і–∞–љ–Є–Є –љ–µ–Ї–Њ—А—А–µ–Ї—В–љ–Њ–≥–Њ —И–∞–±–ї–Њ–љ–∞;

- –Ј–∞–Ї—А—Л—В–Є–µ –љ–µ –≤—Б–µ—Е –Ї–∞–љ–∞–ї–Њ–≤ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ–є —Г—В–µ—З–Ї–Є;

- –і–Њ—А–Њ–≥–Њ—Б—В–Њ—П—Й–µ–µ –Њ–±–Њ—А—Г–і–Њ–≤–∞–љ–Є–µ, –Ї–Њ—В–Њ—А–Њ–µ –і–Њ–ї–ґ–љ–Њ –Њ–±–µ—Б–њ–µ—З–Є–≤–∞—В—М –њ–µ—А–µ—Е–≤–∞—В –Є –∞–љ–∞–ї–Є—В–Є–Ї—Г –≤ —А–µ–∞–ї—М–љ—Л–є –Љ–Њ–Љ–µ–љ—В –≤—А–µ–Љ–µ–љ–Є –њ–µ—А–µ–і–∞–≤–∞–µ–Љ–Њ–є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є;

- —Б–ї–Њ–ґ–љ–Њ—Б—В–Є –Њ–њ–µ—А–∞—В–Є–≤–љ–Њ–≥–Њ —А–µ–∞–≥–Є—А–Њ–≤–∞–љ–Є—П –≤ —Б–ї—Г—З–∞–µ –Њ–і–љ–Њ–≤—А–µ–Љ–µ–љ–љ–Њ–≥–Њ —Б—А–∞–±–∞—В—Л–≤–∞–љ–Є—П –њ–Њ —И–∞–±–ї–Њ–љ—Г;

–Я–Њ—Б–Љ–Њ—В—А–Є–Љ —В–µ–њ–µ—А—М –љ–∞ —Б–Є—Б—В–µ–Љ—Л –±–µ–Ј –Њ—Б—В–∞–љ–Њ–≤–Ї–Є. –Т–Њ—В –Ї–∞–Ї–Є–µ —Г –љ–Є—Е –њ–ї—О—Б—Л:

- –≤—Б–µ –Ї–∞–љ–∞–ї—Л –Њ—В–Ї—А—Л—В—Л, –љ–Њ –њ–Њ–ї–љ–Њ—Б—В—М—О –њ–Њ–і–ї–µ–ґ–∞—В –Ї–Њ–љ—В—А–Њ–ї—О, –њ–Њ—Н—В–Њ–Љ—Г —Б–Њ—В—А—Г–і–љ–Є–Ї –Љ–Њ–±–Є–ї–µ–љ –Є –Њ–њ–µ—А–∞—В–Є–≤–µ–љ –≤ —А–∞–±–Њ—В–µ;

- –Њ—В–љ–Њ—Б–Є—В–µ–ї—М–љ–Њ –љ–µ–≤—Л—Б–Њ–Ї–∞—П —Б—В–Њ–Є–Љ–Њ—Б—В—М;

- –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П –љ–µ –±–ї–Њ–Ї–Є—А—Г–µ—В—Б—П, —В–µ–Љ —Б–∞–Љ—Л–Љ –љ–µ —Б—Г—Й–µ—Б—В–≤—Г–µ—В —Г–≥—А–Њ–Ј—Л –Њ—Б—В–∞–љ–Њ–≤–Ї–Є –±–Є–Ј–љ–µ—Б-–њ—А–Њ—Ж–µ—Б—Б–Њ–≤;

- –њ—А–Њ—Б—В–Њ—В–∞ —Б–Њ–Ј–і–∞–љ–Є—П —И–∞–±–ї–Њ–љ–Њ–≤ (–Љ–Њ–ґ–љ–Њ —Б–Љ–µ–ї–Њ –њ–Є—Б–∞—В—М —Б–ї–Њ–≤–Њ –Є–ї–Є —Д—А–∞–Ј—Г);

- –љ–µ—В –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ—Б—В–Є –≤ —Б—В–Њ—А–Њ–љ–љ–µ–Љ –Ї–Њ–љ—Б–∞–ї—В–Є–љ–≥–µ;

- –Њ–њ–µ—А–∞—В–Є–≤–љ–Њ–µ –Є–Ј–≤–µ—Й–µ–љ–Є–µ –Њ —Б—А–∞–±–∞—В—Л–≤–∞–љ–Є–Є —И–∞–±–ї–Њ–љ–∞;

- —Б–Њ—В—А—Г–і–љ–Є–Ї, –љ–µ –≤–Є–і—П –і–µ—П—В–µ–ї—М–љ–Њ—Б—В–Є –њ–Њ–і–Њ–±–љ–Њ–≥–Њ —Б–Њ—Д—В–∞, –љ–µ –њ—Л—В–∞–µ—В—Б—П –Є—Б–Ї–∞—В—М –і—А—Г–≥–Є–µ (—В—А—Г–і–љ–Њ –Ї–Њ–љ—В—А–Њ–ї–Є—А—Г–µ–Љ—Л–µ) –Ї–∞–љ–∞–ї—Л «—Б–ї–Є–≤–∞» –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є;

–Ь–Є–љ—Г—Б—Л:

- –Њ—В—Б—Г—В—Б—В–≤–Є–µ –≤–Њ–Ј–Љ–Њ–ґ–љ–Њ—Б—В–Є –Њ—Б—В–∞–љ–Њ–≤–Є—В—М –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ—Г—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О (—З–µ—А–µ–Ј –Ї–∞–Ї–Њ–µ —В–Њ –≤—А–µ–Љ—П –њ–Њ—Б–ї–µ —Г—Б—В–∞–љ–Њ–≤–Ї–Є –Я–Ю, –≤–Є–і—П –њ–Њ—Б—В–Њ—П–љ–љ—Л–µ –Њ—В—З–µ—В—Л –Њ–± —Г—В–µ—З–Ї–µ –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, —А—Г–Ї–Њ–≤–Њ–і–Є—В–µ–ї—М –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є –≤–∞–Љ —Б–Ї–∞–ґ–µ—В: –Љ–љ–µ –љ–∞–і–Њ–µ–ї–Њ –≤–Є–і–µ—В—М –Њ—В—З–µ—В—Л –Њ —В–Њ–Љ, —З—В–Њ –њ—А–Њ–Є—Б—Е–Њ–і—П—В —Г—В–µ—З–Ї–Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є–Є, –Є —П —Е–Њ—З—Г, —З—В–Њ–±—Л –Њ–љ–∞ –Њ—Б—В–∞–љ–∞–≤–ї–Є–≤–∞–ї–∞—Б—М).

–Ґ–∞–Ї —З—В–Њ –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –Є—Б—Е–Њ–і–Є—В—М –Є–Ј —В–Њ–≥–Њ, –Ї–∞–Ї—Г—О –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—О –љ–∞–і–Њ –Ј–∞—Й–Є—Й–∞—В—М. –Ф–∞, –µ—Б—В—М –Ј–∞–Ї—А—Л—В–∞—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П, –њ–µ—А—Б–Њ–љ–∞–ї—М–љ—Л–µ –і–∞–љ–љ—Л–µ, –Ї–Њ–Љ–Љ–µ—А—З–µ—Б–Ї–∞—П –Є —В.–і., –љ–Њ –µ—Й–µ –Є–љ—В–µ—А–µ—Б–љ–∞ –Є –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П, –Ї–Њ—В–Њ—А–∞—П –Є–Љ–µ–µ—В —Е–Њ–ґ–і–µ–љ–Є–µ –≤ –Њ—А–≥–∞–љ–Є–Ј–∞—Ж–Є–Є, –љ–Њ –љ–µ –њ–Њ–њ–∞–і–∞–µ—В –њ–Њ–і –Њ–њ—А–µ–і–µ–ї–µ–љ–Є–µ –Ї–Њ–љ—Д–Є–і–µ–љ—Ж–Є–∞–ї—М–љ–Њ–є. –Я—А–Є–Љ–µ—А: –≤ –±–∞–љ–Ї–µ —А–∞–±–Њ—В–∞–µ—В –±—Г—Е–≥–∞–ї—В–µ—А, –Ї–Њ—В–Њ—А—Л–є –≤–µ–і–µ—В –њ–∞—А–∞–ї–ї–µ–ї—М–љ–Њ –µ—Й–µ 2-3 –Ї–Њ–Љ–њ–∞–љ–Є–Є, –Њ–і–љ–∞ –Є–Ј –Ї–Њ—В–Њ—А—Л—Е –њ–Њ–ї—Г—З–∞–µ—В –Ї—А–µ–і–Є—В, –≤ –Ї–Њ—В–Њ—А–Њ–Љ –Є–Ј–љ–∞—З–∞–ї—М–љ–Њ –±—Л–ї–Њ –Њ—В–Ї–∞–Ј–∞–љ–Њ. –Ш–ї–Є –љ–∞–њ—А–Є–Љ–µ—А –≤—Л—П—Б–љ—П–µ—В—Б—П, —З—В–Њ –љ–∞—З–∞–ї—М–љ–Є–Ї –Ї—А–µ–і–Є—В–љ–Њ–≥–Њ –Њ—В–і–µ–ї–∞ –Њ—З–µ–љ—М –ї—О–±–Є—В –Ї–∞–Ј–Є–љ–Њ –Є–ї–Є —В–Њ—В–∞–ї–Є–Ј–∞—В–Њ—А –Є –љ–µ–Є–Ј–≤–µ—Б—В–љ–Њ, —З—В–Њ –Њ–љ –њ—А–µ–і–њ—А–Є–Љ–µ—В, –µ—Б–ї–Є –Ї—А—Г–њ–љ–Њ –њ—А–Њ–Є–≥—А–∞–µ—В—Б—П. –Я–Њ—Н—В–Њ–Љ—Г –≤—Б—П –Є–љ—Д–Њ—А–Љ–∞—Ж–Є—П —Ж–µ–љ–љ–∞, –Є –љ–µ–Њ–±—Е–Њ–і–Є–Љ–Њ –ї–Є—И—М –µ–µ –∞–љ–∞–ї–Є–Ј–Є—А–Њ–≤–∞—В—М.

–° "–Њ—Б—В–∞–љ–Њ–≤–Ї–Њ–є" –Є–ї–Є –±–µ–Ј?

|

|

–Я–Њ—Б–ї–µ–і–љ–Є–µ –Њ–±—Б—Г–ґ–і–µ–љ–Є—П

|