|

СПЕЦІАЛЬНІ

ПАРТНЕРИ

ПРОЕКТУ

Определение наиболее профессиональных ИТ-управленцев, лидеров и экспертов в своих отраслях

Кто внес наибольший вклад в развитие украинского ИТ-рынка.

Награды «Продукт года» еженедельника «Компьютерное обозрение» за наиболее выдающиеся ИТ-товары

|

|

12 января 2015 г., 18:35

Интерес к «умным» устройствам стремительно растет. Оно и не удивительно – их все более широкое распространение и использование сулит потребителям невиданные ранее удобства и выгоды. Но, как и в случае с «подключаемым к Сети» устройствами, это будет означать также и рост угроз. Учитывая, что в ближайшие несколько лет в мире предположительно будет продано свыше 50 млрд таких устройств, уровень опасности увеличится до невероятных высот. О том, какие угрозы таят в себе подключаемые к Интернету машины, задумались авторы этого материала.

Автомобили

Хакеры уже демонстрировали, что они способны перехватывать контроль над ключевыми компонентами автомобилей, в частности, над зажиганием, тормозной системой, а также подушками безопасности. Так что энтузиазм в отношении машин с автономным управлением, охвативший было человечество, конечно, понятен, но, пока что, не просто преждевременен, но и опасен. По меньшей мере до тех пор, пока не будут устранены уже найденные в системе безопасности таких автомобилей прорехи.

Термостаты

Обеспечение удаленного управления отоплением или кондиционированием очень многообещающе, но только до тех пор пока вы не заплатите хакеру, чтобы тот, пока вас нет дома, не включал на полную отопление в жаркий летний день.

Двери, окна, замки

Аналогичная проблема может возникнуть с обеспечением физической безопасности вашего жилья. Да, удаленное управление – замечательная штука, но только до тех пор, пока хакер не заполучил доступ к управлению ею (подобное уже демонстрировали специалисты на конференции по вопросам безопасности).

Холодильники

В рекламе показывается, как ваш «умный» холодильник предупреждает о заканчивающихся продуктах и даже заказывает их в магазине, используя подключение к Сети. Но что делать, если по приходу домой вы обнаружили заказанные от вашего имени «доброжелателем» 5 тыс. пакетов молока? Более того, ряд исследователей полагает, что «умные» холодильники могут становиться ботами в сетях, ведущих DDOS-атаки.

Телевизоры

Самые «умные» представители этого класса устройств могут подключаться к Интернету, чтобы воспроизвести ТВ-программы, фильмы или позволить расслабиться с игрой. Но, как оказалось, телевизоры также подвержены различным атакам – например, внедрению вредоносной информации в передаваемый поток с целью перехвата контроля над учетными записями пользователей в социальных сетях или же с целью тайного наблюдения над ними через веб-камеры, встроенные или подключаемые к телеприемникам.

Счетчики электроэнергии

Удаленное считывание показателей упрощает жизнь и пользователям, и компании-поставщику электроэнергии. Но потребителю вряд ли понравится услышать от хакера требование немедленно заплатить ему $50, так как в противном случае показатели счетчика будут утроены.

Носимые устройства, измеряющие показатели здоровья

Конечно, хорошо, чтобы простой браслет мог отслеживать каждый сделанный шаг и каждое сделанное вами движение, не говоря уже о сердечном ритме и циклах сна, чтобы ваш врач мог легко оценить состояние вашего здоровья. Но если эта информация попадет не в те руки? Как это повлияет на ваши шансы сменить работу или на стоимость вашего страхового полиса?

Веб-камеры

Владельцы ресторанов устанавливают их, чтобы следить за местами парковки. Родители используют «камеры-няни», чтобы быть уверенными в том, что с малышами все в порядке. Но хакеры уже взломали некоторые из моделей этих камер, сделав трансляцию с этих устройств доступной «извне», через Интернет.

Так что перед покупкой новомодного «умного» устройства с расширенными возможностями дистанционного управления следует учитывать не только его потребительские характеристики, но и вопросы безопасности, и хорошенько взвесить стоят ли его прогрессивные возможности потенциального риска.

9 октября 2014 г., 17:00

Уже установили на свой компьютер Windows 10 Tech Preview? Вы отправляете в Microsoft больше данных, чем считали. Оказывается, корпорация не просто отслеживает сколько времени уходит на открытие файлов различных типов или продолжительность использования тех или иных устройств (с указанием производителя и модели в том числе), но также сохраняет то, что печаталось на компьютере и собирает голосовые записи.

Согласно условиям соглашения относительно работы с предварительной версией Windows 10 (также известной как Insider Program), Microsoft «может автоматически собирать и передавать данные», как себе, так и партнерам (sic!), касающиеся активности в ОС, а также персональную информацию, в том числе «взаимодействие с интерфейсом, использование возможностей и приложений, включая разработанные сторонними компаниями».

Положение о конфиденциальности The Windows Tech Preview дает большее понимание касательно того, что скрывается за вышеизложенными витиеватыми фразами. «Когда вы… используете функцию речевого ввода, например, преобразование голоса-в-текст, мы можем собирать голосовую информацию и использовать ее в различных целях, например, для улучшения распознавания голоса».

«Когда вы… вводите текст, мы можем собирать вводимые знаки и использовать их в различных целях, например, для усовершенствования автодополнения или проверки правописания», – указывается также в документе.

Среди других данных пользователя, включенных Microsoft в «круг своих интересов» – информация, помогающая предоставлять «соответствующую рекламу», история поиска и посещений веб-сайтов, а также телефонных звонков и даже SMS.

Примечательно, что доступ к этой информации получит не только Microsoft, но также неопределенный круг «партнеров», которые «улучшат свои продукты и услуги, работающие с продуктами и услугами Microsoft».

Отступать поздно.

Подобные методы, отмечает автор, вызывают испуг, так как кейлоггинг практикуется чаще всего киберпреступниками, нацеленными на похищение персональных данных (например, логинов и паролей).

В свою очередь Microsoft, стремясь успокоить пользователей, разъяснила, что запрашиваемые разрешения необходимы только для «усовершенствования функций автодополнения и проверки правописания».

Стоит учесть, что если вы уже используете Windows 10 и беспокоитесь о том, что корпорация собирает ваши разнообразные личные данные, отказ от участия в программе прекратит дальнейшее «коллекционирование» информации, но Microsoft, разумеется, не будет вынуждена удалить уже собранное.

Пользователь Twitter крайне скептически отнесся к нововведениям Microsoft

23 сентября 2014 г., 10:41

Над светлым будущим операторов, вложивших миллиарды долларов в построение быстрых как молния сетей мобильной связи, нависла угроза – в виде скромных маршрутизаторов Wi-Fi.

Согласно данным исследования, представленного Adobe Systems (о котором пишет Business Week), уже с начала 2013 г. более половины пользователей смартфонов посещают веб-страницы, используя подключение Wi-Fi, а не собственно сотовые сети. Эти результаты были получены на основе данных о посетителях более чем 10 тыс. веб-сайтов.

Как подчеркивают аналитики, на волне роста объемов потребления данных пользователями, крупнейшие операторы на рынке США – AT&T и Verizon – многие годы строили вышки и постепенно накапливали дорогой частотный ресурс для своих сетей LTE в надежде на то, что однажды их абоненты начнут платить еще больше, привыкнув пользоваться, к примеру, Netflix (американский сервис потокового просмотра фильмов и сериалов) на своих смартфонах. Одновременно операторы постоянно уменьшали объемы ежемесячного трафика, доступного для абонентов на бесплатной основе в рамках предлагаемого им тарифного плана.

Абоненты постепенно наращивают объемы потребления данных и операторы, подобные AT&T, радостно перенаправляют какую-то часть этой нагрузки на сети Wi-Fi, чтобы облегчить «жизнь» сотовым сетям. Однако, отмечается в отчете Adobe, существует большая опасность того, что идея «загрузить» Wi-Fi может, в итоге, негативным образом сказаться на перспективах получения дополнительной прибыли от такого рода сервисов. Все операторы сделали ставку на постепенный рост потребления трафика абонентами как источник увеличения доходов. В случае же переориентирования на Wi-Fi, эти планы могут попросту не сбыться, указывают аналитики.

Пользователи тщательнее относятся к ограничениям, накладываемыми их тарифами на потребление данных и в любом удобном случае предпочитают переключаться на Wi-F. Кроме того, сети Wi-Fi появляются не только в магазинах, но в парках или на стадионах, позволяя абонентам все чаще отключаться от сотовой сети для передачи данных.

Одновременно исследование Adobe обращает внимание на то, что 93% трафика планшетных ПК идет через Wi-Fi, а операторам сетей становится все сложнее получать прибыль от тандема «планшет+тариф», так как устройства традиционно предлагаются с большой скидкой. При этом, операторам становится все труднее «растормошить» абонентов, даже раздавая iPad'ы «даром», поскольку пользователям попросту незачем менять свои «планшетники» каждые два года.

Операторы делают ставку также и на Internet of Things («Интернет вещей»), считая, что если они не могут больше предложить новых тарифов абонентам, возможно, получится продавать что-то, что пригодится их холодильникам или спорткарам. При этом, «подключаемые автомобили» (анг. Connected cars), вероятно обладают наибольшим потенциалом, являясь, по сути, гигантским мобильным устройством, работающим в мобильных сетях.

Но, говорится в отчете, сети LTE строятся операторами с «прицелом» не на стационарные устройства. «Умная» бытовая техника, установленная в домохозяйствах также будет использовать Wi-Fi, а не сравнительно дорогую мобильную связь. Вероятно, не будут активно использовать сотовые сети и устройства, установленные под открытым небом, – во-первых, из-за высокой стоимости передачи данных, а, во-вторых, из-за «прожорливости» аккумуляторов.

4 апреля 2013 г., 10:25

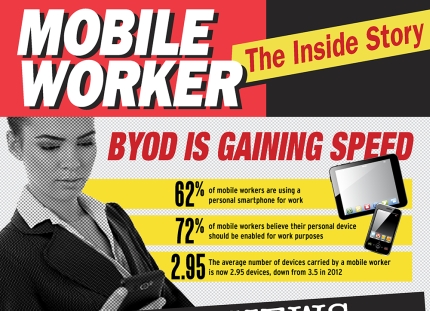

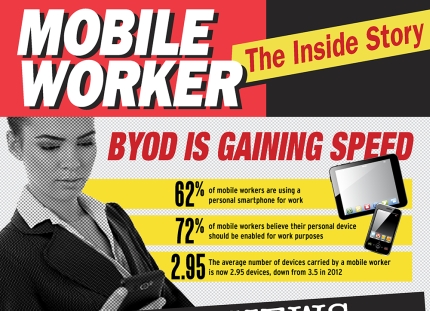

Как ни парадоксально, но компании, позволяющие своим сотрудникам использовать для выполнения рабочих задач собственные мобильные устройства, могут поплатиться за это увеличением затрат на телекоммуникационные услуги. Во всяком случае именно такой вывод следует из исследования, проведенного среди специалистов, отвечающих за информационные технологии.

Как явствует из проведенного по заказу американской компании iPass опроса, вследствие растущего числа разрешений на применение частных устройств, расходы на услуги мобильной телефонии могут увеличиться на четверть. Подобного сценария развития ситуации опасаются 57% респондентов из числа CIO.

Как считают участники опроса, основной причиной роста затрат станут услуги роуминга данных и прочих, связанных с необходимостью быстрой передачи данных, сервисов. Подобная тенденция, в свою очередь, вызвана увеличением среднего количества устройств, нуждающихся в услугах мобильно передачи данных, которые приходятся на одного сотрудника. Респонденты отмечают, что в среднем один «полевой» работник означает примерно $100 расходов компании только за такие сервисы. Одновременно не стоит забывать о взаимосвязи размера затрат и числа таких «полевых» сотрудников. По словам CIO, у них вызывает сомнение факт реального использования всего объема услуг в корпоративных целях – в большинстве своем трафик генерируют различные «приватные» приложения, установленные на устройствах, а данных для бизнес-задач используется намного меньше.

В общей сложности в исследовании приняли участие 477 менеджеров крупных международных корпораций, отвечающие за ИТ. Участники опроса подчеркнули, что тенденция роста числа разрешений на использование собственных телефонов, планшетов и ноутбуков для выполнения рабочих задач, означает появление новых требований к ИТ-подразделениям предприятий. Потенциальные проблемы касаются прежде всего обеспечения безопасности информатизационной среды и необходимости разработки общей политики в сфере ИТ в свете поддержки многочисленных разношерстных устройств.

Еще один интересный вывод, который делают авторы исследования, заключается в постепенной утрате подразделениями ИТ контроля над бюджетами в мобильной среде. В деле надзора им на смену пришли соответствующие финансовые и бизнес-отделы. Всего 48% респондентов из числа CIO указывают, что они все еще управляют вопросами инвестиций и поддержки мобильного сегмента ИТ-среды в компании. Для сравнения: в 2011 г. вопросами контроля таких направлений занимались на 5% больше ИТ-менеджеров.

Примечательно, что всего 34% опрошенных считают вероятной широкомасштабное внедрение новых моделей телефонов BlackBerry, а вот смартфоны на базе Windows Phone 8 считают интересными уже 45%.

Предлагаю ознакомиться с еще одной интересной инфографикой от iPass, предлагающей богатую пищу для размышлений на тему «BYOD и мобильные сотрудники на предприятии».

3 декабря 2012 г., 13:37

Современный «умный телевизор» (Smart TV) напоминает компьютер, что называется, «чуть менее чем полностью». Сегодня в телеприемниках такого типа в наличии имеются и процессор, и оперативная память, и жесткий диск, и операционная система. Плюс все большее число моделей оснащаются также и возможностью выхода в Интернет. Что это значит? Это значит, что в телевизорах типа Smart TV есть все, что необходимо киберпреступнику, чтобы совершить взлом.

«Умные телеприемники» – лакомый кусок не только потому, что они имеют соответствующее оснащение и технические характеристики. Все гораздо прозаичнее: дело – в платежеспособности владельцев такого рода устройств.

Представьте себе, что некий счастливый владелец 47-дюймового Smart TV расположился в удобном кресле в предвкушении футбольного матча и включает телеприемник. Но вместо телевизионной картинки он видит на экране хорошо знакомое некоторым пользователям «персоналок» сообщение: «Ваш телеприемник заблокирован». Для разблокирования предлагается перечислить некую сумму на сообщаемый киберзлоумышленниками счет. Какова вероятность того, что любитель футбола немедленно не перечислит указанную сумму?

А в будущем киберпреступники получат еще больший простор для действий, ибо «умные телевизоры» станут еще большим потенциальным источником извлечения доходов. «Благодаря», например, интернет-сервисам, специализирующимся на прокате фильмов – чтобы посмотреть какой-то фильм через Smart TV, владельцу для выполнения оплаты придется ввести данные кредитной карты, и эта информация может стать известной атакующему.

Впрочем, есть и хорошие новости. Главная заключается в том, что пока не существует (точнее, не сообщалось даже о попытках) информации о реальных взломах «умного телеприемника». Правда, отдельные бреши в защите Smart TV уже обнаружены. Но пока они в худшем случае приводят к «зависанию» телевизионного приемника. Чтобы решить возникшую проблему достаточно просто отключить телевизор от электрической сети, а потом снова его включить.

Тем не менее, наличие сетевого интерфейса, как ни крути, потенциальная цель для атаки. Основная проблема у Smart TV состоит в том, что сетевой интерфейс обеспечивает непосредственный доступ к операционной системе, которой оснащено устройство. Если злоумышленник вознамерится воспользоваться потенциальными недостатками встроенной ОС, ему необходимо будет всего лишь определить IP-адрес жертвы, а далее попытаться взломать «умный» телевизор.

Если говорить о реальных брешах, уже обнаруженных у Smart TV, о нескольких из них сообщили два специалиста в области безопасности – Луиджи Ауриемма Габриэль и Менезес Нуньес. Прорехи в защите были найдены у «умных» телевизоров Samsung (http://aluigi.org/adv/samsux_1-adv.txt) и Sony (http://archives.neohapsis.com/archives/bugtraq/2012-04/0043.html). С помощью их можно провести атаки типа DoS (Denial of Service), что неминуемо приведет к отказу работоспособности устройства.

Интересно, что производители Smart TV по традиции не раскрывают ни малейших подробностей касательно установленных в этих устройствах операционных систем. В результате, специалисты в сфере обеспечения компьютерной безопасности попросту не могут ни провести тестирований, ни обнаружить бреши, имеющиеся в таких устройствах. Тем не менее, проводившиеся компанией Codenomicon исследования подтвердили тот факт, что телевизионные приемники с сетевым интерфейсом могут быть атакованы извне. В ходе тестирования шести различных моделей разных производителей применялась методика, известная как фаззинг (Fuzzing) – это технология тестирования программного обеспечения, когда вместо ожидаемых входных данных программе передаются случайные или специально сформированные данные. Примечательно, что в качестве канала атакующими был выбран не только сетевой интерфейс, но также модули антенны, DVB и др. компоненты телеприемника. Ни один из участвовавших в испытаниях телевизоров не прошел их успешно. Следует, тем не менее, учесть, что цель испытания заключалась в тестировании работоспособности устройства во время атак – получение контроля над телевизионным приемником в планы Codenomicon не входило.

Так что можем вздохнуть более-менее спокойно: «умные» телевизоры все еще безопасны. Пока что.

24 мая 2012 г., 15:34

Microsoft официально (и в очередной раз) подтвердила, что летом 2014 года она намерена закончить эру Windows XP — операционной системы, завоевавшей настоящее признание как среди индивидуальных, так и корпоративных пользователей. До сих пор доля это «старушки» оценивается аналитиками (например, специалистами NetMarketShare.com) свыше 40%. И хотя этот показатель будет постоянно снижаться, с того момента как детище Билла Гейтса перестанет поддерживать эту версию «операционки» для киберзлоумышленников могут наступить по-настоящему золотые деньки. Об этом рассуждают эксперты в области ИТ-безопасности.

Наибольшей опасности подвергнуться, судя по всему, простые пользователи. Многие из них не хотят менять полюбившуюся Windows XP по ряду весьма прозаичных причин: во-первых, из-за нежелания тратить лишние деньги на приобретение более новой ОС, а во-вторых, из-за отсутствия (или нежелания) необходимости покупать новое «железо». Скажем прямо: тем, кто свою компьютерную активность ограничивает просмотром и написанием электронных писем или создания несложных документов (текстовых, например), и функций, имеющихся в Windows XP, и быстродействия уже наличиствующего компьютера вполне, если не более чем, достаточно. Так что убедить их потратить несколько сот долларов (или тысяч гривен) просто потому, что их «железо» морально устарело — задача та еще.

Одновременно уже сейчас ясно, что какая-то (не исключено, что очень значительная по своему объему) часть пользователей даже не будет подозревать, что Microsoft перестала разрабатывать обновления или исправления для повышения безопасности используемой ими системы. Как результат — компьютеры именно таких владельцев и будут составлять основу будущих обычных ботнетов. С такой точкой зрения согласны многие эксперты, в том числе и Джейсон Миллер (Jason Miller), менеджер по исследованиям и разработкам Vmware. В свою очередь Амол Сарвет (Amol Sarwate), директор по информатизационной безопасности компании Qualys, обращает внимание на еще один аспект конца эпохи XP. Множество систем SCADA (Supervisory Control And Data Acquisition), применяемых для диспетчерского управления и сбора данных, в основе своей используют именно модифицированную версию Windows XP. При этом работающие на базе этой платформы приложения имеют узкую направленность и в массе своей просто не работают на стандартных системных платформах Microsoft, значительно усложняя тем самым возможности обновление ОС. Сарвет убежден, что к 2014 г. уровень угроз системам SCADA вполне может достигнуть уровня угроз компьютерам индивидуальных пользователей.

Старые добрые времена, когда основную головную боль владельцам ПК приносил спам с предложением лекарств или точных копий дорогих часов по привлекательным ценам, безвозвратно минули. Сегодня существующие в программном обеспечении бреши используются преимущественно для проведения атак типа «drive-by download». При этом пользователь может даже не подозревать, что посетил инфицированный веб-сайт, а в его компьютере уже «поселился» незваный гость в виде троянца.

Резюмируя вышесказанное — тихие и, говоря медицинским языком, безинвазивные методы вторжения буквально сразу после завершения периода поддержки Windows XP станут грозным инструментом в руках злоумышленников. Но времени для модернизации пока достаточно, хотя владельцам компьютеров под управлением ставшей уже привычной ОС придется, судя по всему, сделать нелегкий выбор.

30 марта 2012 г., 17:25

Мифы обладают удивительной способностью распространятся так широко и укореняться столь глубоко, что становятся похожими на правду. Не стала в этом смысле исключением и мифологизация некоторых заблуждений в вопросе обеспечения безопасности в ИТ. Рассмотрим 10 самых, пожалуй, наиболее распространенных.

Безопасности не бывает много

Американский криптограф, писатель и специалист по компьютерной безопасности Брюс Шнайер (Bruce Schneier) разъясняет, почему на самом деле методика «много не бывает» при защите ИТ-систем не работает: «В сфере безопасности больше далеко не всегда означает лучше. Во-первых, безопасность всегда требует тщательного просчета – дополнительные решения могут попросту не окупиться. К примеру, не следует выделять десятки тысяч долларов на обеспечение защиты нескольких килограмм обычных яблок. Конечно, яблоки будут защищены достаточно надежно, но намного логичнее было бы вначале оценить степень потенциальной опасности, и уж потом подбирать соответствующие способы защиты. Кроме того, дополнительные средства обеспечения безопасности означает уменьшение прибыльности. Возьмем, к примеру, магазин самообслуживания, который задался целью снизить уровень краж на 25% и выделяет на это определенные денежные средства. Однако, попытка уменьшить кражи еще на столько же повлечет за собой гораздо большие затраты. Всегда существуют некоторые пределы разумного, переступать за которые бессмысленно. Аналогично – не существует ничего абсолютно безопасного».

DDoS? Расширяйте каналы!

По словам Карла Херберга (Carl Herberger), вице-президента по защитным решениям компании Radware, «В нашей жизни существует множество мифов, правдоподобность которых ежедневно проверяется реальной жизнью. Одним из них является уверенность ИТ-администраторов в том, что атаки DDoS не страшны для обладателей достаточно широких каналов связи. На самом деле, опыт прошлого года убедительно продемонстрировал, что свыше половины атак DDoS приходится на конкретные приложения, а не на каналы связи вообще. Атакующие направляют удары в уязвимые места определенной программы или нескольких программ одновременно, нарушая ее (их) работоспособность. В таких случаях широкий канал скорее поможет нападающему, а не защищающемуся. На сегодня всего примерно в четверти случаев атак DDoS более широкий канал стал бы каким-то спасением».

Смена паролей каждые 30 дней

Глава RSA Laboratories Ари Джуелс (Ari Juels) подчеркивает: «В какой-то мере это сродни советам «Как сохранить здоровье? Пить 2 литра воды в день». На самом деле никто точно не знает, откуда появился этот совет. Обязательная замена паролей каждые 30 дней может применяться в определенных случаях, связанных с действительно высоким риском. В обычной же жизни постоянная смена паролей может, наоборот, привести к снижению эффективности защиты. Оптимальным средством поддержания безопасности на должном уровне является замена паролей каждые 90-120 дней».

Виртуализация – спасение от частных «железок» на рабочем месте

Аналитик Gartner Джон Прескаторе (John Pescatore) обращает внимание на все шире распространяющуюся сегодня уверенность в том, что решением растущей тенденции использования частного устройства сотрудника в качестве основного рабочего инструмента (принцип BYOD – bring your own device) является запуск на них двух независимых виртуальных машин: приватной и служебной, используемых соответственно, в том или ином случае. Исследователь скептически относится к такой идее.

По его словам, «ту же концепцию пытались некогда применять американские спецслужбы. Национальное агентство безопасности США, нанявшую небольшую (на тот момент) компанию Vmware для разработки продукта под названием NetTop, предназначавшегося для аналитиков служб. С помощью NetTop на ПК создавались отдельные виртуальные машины для документов и проектов под грифам «Секретно», «Совершенно секретно» и «Неклассифицированные», что приводило к возникновению многочисленных проблем. Сотрудники спецслужбы частенько нарушали порядок работы (вначале в среде «Секретно», потом в «Совершенно секретно» и т. д.), раз за разом путая среды и помещая документы с другими грифами в «чужую» виртуальную машину.

С большой долей вероятности, указывает Джон, то же самое будет происходить и с виртуальным разделением работы и развлечений. Первая проблема, с которой возникнут сложности – клиентская виртуализация электронной почты. С ней нужно работать не только в корпоративной, но и в личной среде, причем необходимо обеспечить прозрачный перенос из одной среды в другую, для чего пользователь воспользуется обычным USB-накопителем и вся идея «разделения» окажется под угрозой. В итоге виртуализация стала очередным примером в пустую потраченных средств – хотя именно специальные службы кажутся идеальным кандидатом для их использования, NetTop получил очень незначительное распространение».

Генератор случайных паролей – идеальное пользовательское средство

По мнению Кевина Хейли (Kevin Haley), возглавляющего центр Security Response в Symantec, полностью случайные пароли, конечно, сильнее традиционных. Но у них есть и недостаток: их сложно запоминать и вводить. «С помощью несложных методик можно достаточно легко создавать пароли, по силе нисколько не отличающиеся от случайных, но значительно более легкие для запоминания. Создайте пароль в котором будет легкая для запоминания фраза, состоящая по меньшей мере из 14 символов, причем в них должны применяться заглавные и строчные буквы, две цифры и два специальных знака.

Все вирусы на компьютере подают признаки существования

«Мой любимый миф – что каждый компьютерный вирус обязательно даст знать о себе сообщением на дисплее, исчезновением файлов, а в отдельных случаях вообще взрывом ПК, – отмечает Дэвид Перри (David Perry), президента американского подразделения G Data Software. – Причем это заблуждение распространяется на любые проблемы с компьютером: пользователи винят во всех бедах вирусы. В свою очередь отсутствие проблем означает для них, что их системы полностью свободны от любого вредоносного кода».

Нас незачем атаковать

«Первое, что чаще всего слышишь от жертв киберзлоумышленников: «Меня-то за что?», – говорит Алан Брилл (Alan Brill), один из владельцев специализирующейся на оценке рисков компании Kroll. «Почему-то люди считают, что никто даже и подумать не может о том, что они владеют чем-то ценным. По мнению одних, такая маленькая фирма как их никого не заинтересует. Другие полагают, что не хранят ни номеров кредитных карт, ни других опасных или ценных данных. Чаще всего, ошибаются и те, и другие».

Современное ПО такое же «дырявое», как и много лет назад

Многие почему-то уверены, что если в современных приложениях находят бреши в защите, это означает, что на протяжении многих лет ничего в этом вопросе не поменялось. Гэри МакГроу (Gary McGraw), технический директор специализирующейся на безопасности и оценке качества ПО компании Cigital, уверяет, что ничего подобного. «Параметр плотности ошибок в программах существенно снижается, причем постоянно. Сегодня методы разработки безопасного исходного кода известны намного лучше, чем 10 или 20 лет тому назад, а специальные средства доступны каждому желающему. Но по сравнению с эпохой Windows 95 создается так много кода – буквально квадратные километры – что избежать брешей невозможно».

Передача информации через SSL абсолютно безопасна

«Компании обычно применяют SSL для передачи важной информации клиентам или получения ее от них, причем они считают этот способ абсолютно безопасным, – подчеркивает Райнер Эндерс (Rainer Enders), технический директор NCP Engineering, разработчика ПО для безопасного обмена сообщениями в Интернете или публичных сетях. – Со временем в SSL были найдены слабые места и в прошлом году жертвой манипуляций с этим протоколом стал банк Citigroup (и не он один). Недавно швейцарские ученые опубликовали документ, в котором разъяснялись принципы перехвата передаваемых через SSL данных с помощью ряда брешей, имеющихся в модулях шифрования, в частности, AES. В свете возникших сомнений в SSL возможным решением мог бы стать отказ от повторного использования ключа для подписывания разных документов. Еще одним мифом буквально до недавнего времени была неуязвимость подтвержденных сертификатов СА. Прошлогодние атаки на центры сертификации окончательно подорвали эту веру».

У нас брандмауэр, мы в безопасности!

Кевин Батлер, эксперт по вопросам безопасности Университета Арканзас, свыше 10 лет администрировавший брандмауэры, утверждает, что с работой этих устройство связано множество заблуждений. «В некоторые из них я и сам верил, причем на протяжении долгих лет. Среди моих любимых мифов – брандмауэр это опорный столб безопасности, и в случае правильной настройки он защитит от любых неприятностей. Что касается последнего, то тут достаточно вспомнить о вредоносных приложениях, включенных «внутрь» сессии SSL, успешно проникающих таким образом на рабочие станции. Еще одним мифом, связанным с брандмауэрами, является уверенность, что с ним не нужен антивирус. Для «комплекта» – утверждения некоего производителя, что его брандмауэр защитит даже от атак класса «нулевого дня». Не следует считать брандмауэр решением типа «подключил и забыл».

3 февраля 2012 г., 16:27

У пользователей Android шансов заняться сексом на первом свидании больше, чем у пользователей других мобильных ОС.

Согласно результатам недавнего исследования, проведенного ресурсом Match.com, у пользователей Android (во всяком случае канадцев) больше шансов добиться внимания у [потенциального] объекта вожделения, нежели у владельцев устройств iPhone и Blackberry.

В документе, подготовленном «Инсайдером взаимоотношений» сайта Match.com Кимберли Моффитом (Kimberly Moffit), указывается, что три четверти одиноких жителей Канады уверены, что обмен e-mail и текстовыми сообщениями значительно повышает вероятность встречи «второй половинки». По словам Моффит, именно смартфоны пришли на смену знакам зодиака или астрологии. Эти устройства стали «новым способом, с помощью которого канадцы заводят знакомства, строят взаимоотношения и даже определяют подходят ли они друг другу».

Так что же ваш смартфон может сказать о том, как вы строите взаимоотношения в реальной жизни?

Пользователи iPhone: офисные романтики

- Владельцы iPhone предпочитают знакомиться с кем-либо на рабочем месте. Почти четверть одиноких пользователей iPhone заявили, что за последние 5 лет у них был «служебный роман».

- При этом владельцы iPhone попытаются завязать близкое знакомство уже на следующий день, в то время как пользователи Android или BlackBerry заявили, что подождут по меньшей мере 2-3 свиданий.

Пользователи BlackBerry: «пьяные звонящие»

- Если вы собираетесь закрутить интрижку с фанатом BlackBerry, приготовьтесь к тому, что потенциальный любимый (любимая) выпьет во время первого свидания чего-нибудь горячительного. 72% опрошенных сказали, что употребляли алкоголь во время первой встречи.

- Интересно, что две третьих пользователей BlackBerry влюбились практически с первого взгляда.

Пользователи Android: искусители

- Пользователи Android – вот настоящие специалисты по искушениям на первом же свидании. 62% одиноких владельцев Android-устройств сказали, что «мне удалось» уже после первого свидания, в то время как об «аналогичном достижении» заявили 57% пользователей iPhone и 48% владельцев BlackBerry.

- Одновременно пользователи Android чаще остальных (55%) были склонны к случайным связям (проще говоря, «романам на одну ночь»).

- Кроме того, 72% владельцев Android-устройство посещали веб-сайты знакомств. Среди пользователей iPhone таковых было 58%, а среди владельцев Blackberry – 50%.

22 декабря 2011 г., 16:19

Наблюдая за действиями крупнейших игроков рынка ИТ, приходишь к неожиданному выводу: в битве за клиента в XXI веке настоящим оружием становятся не достижения в деле совершенствования продукции, а судебные тяжбы вокруг нарушений патентных прав. Количество патентованных технологий сегодня столь велико, что разработка нового решения, не затрагивавшего ни одного уже существующего патента, представляется задачей практически невыполнимой.

Еще несколько лет назад приобретение или поглощение компании диктовалось главным образом стремлением получить новые возможности, повысить узнаваемость своей марки, расширить штат с помощью высококлассных специалистов. Сейчас же миллиарды долларов все чаще тратятся производителями просто в качестве меры предосторожности – для защиты от потенциальных претензий, связанных с вероятным незаконным использованием запатентованных решений.

Google выделила $12,5 млрд на поглощение мобильного подразделения американской корпорации Motorola – Motorola Mobility. По подсчетам аналитиков, до половины из этой суммы будет приходиться на выплаты исключительно за принадлежащие «продавцам» патенты. То есть, в целом, за одну патентованную технологию Google выложит $400–500 тыс. Вдумайтесь: в общей сложности несколько миллиардов долларов было потрачено только для того, чтобы усилить собственные позиции в борьбе с конкурентами – и, прежде всего, конечно же с Apple, – неустанно повышающей накал патентной войны. Тем более в свете известных заявлений покойного Стива Джобса, никогда не скрывавшего, что он готов на все, чтобы уничтожить Android.

При этом приобретение прав на использование защищенных патентами решений медленно, но уверенно превращается в практику бизнеса. В прошлом году консорциум из нескольких компаний во главе с Microsoft за 882 патента выплатил Novell $450 млн. В июле уходящего года объединившиеся в одну структуру Apple, EMC, Ericsson, Microsoft, RIM и Sony выделили $4,5 млрд для покупки почти 6 тыс. патентованных технологий у Nortel Networks. Таким образом, один патент обошелся покупателям без малого в $750 тыс.

Цифры впечатляют. Аналитики гадают какое из предприятий, владеющих обширным портфелем патентов (Alcatel-Lucent, Kodak, Research in Motion, Nokia и др.), начнут требовать в многочисленных судах защиты своих прав. При этом исследователи Global Equities Research уверены, что самые активные патентные битвы в обозримом будущем будут идти вокруг технологии 4G (мобильной связи четвертого поколения).

Ряд обозревателей, очевидно смирившись с реалиями сегодняшнего бизнеса, начал в свою очередь называть патенты неким показателем успеха, утверждая, что это новый и достаточно специфический способ выделиться у крупнейших игроков рынка ИТ. Казалось бы, куда логичнее направлять столь значительные финансовые средства на более классические задачи – на инвестиции, развитие интересных проектов, найм на работу высококвалифицированных специалистов и т.д. Однако, судя по всему, крупные корпорации с удовольствием ввязались в борьбу вокруг защиты любых, даже самых абсурдных патентованных идей, вместо того чтобы продолжать создавать оригинальные продукты с новыми качествами.

Патентные войны, увы, все чаще перерастают в фарс. В ходе одного из судебных разбирательств между Samsung и Apple (выступавшей в качестве истца) адвокаты заставляли друг друга различать на расстоянии Galaxy Tab и iPad 2. А юристы корейской компании убеждали, в свою очередь, что еще Стенли Кубрик в своей эпической «Космической Одиссее 2001 года» предсказал миру появление планшетных компьютеров. Временами сложно избавиться от ощущения, что сила убеждений противоборствующих сторон направлена исключительно на то, чтобы усилить эффектность «того как это выглядит со стороны». А реальные проблемы уходят куда-то на второй план.

24 ноября 2011 г., 18:30

Европейский суд запретил судам стран ЕС в судебном порядке заставлять провайдеров блокировать нелегальный обмен файлами

Всего через несколько месяцев после того, как British Telecom (BT) была вынуждена «забанить» Newzbin2 за распространение контента, нарушающего авторские права, Европейский суд (напомним, это высший суд Европейского союза, решения которого не могут быть обжалованы) постановил, что провайдеры доступа в Интернет не могут быть принуждены к блокированию пиратского контента по решению суда.

Таким образом, сторонники идеи повсеместного копирайта неожиданно столкнулись с огромной проблемой, хотя еще недавно они праздновали победу – благодаря появившемуся было прецеденту судебного решения по делу против Newzbin2. А праздник пришел на улицы приверженцев персональных свобод и технологических компаний, которых раздражала необходимость расплачиваться за политику звукозаписывающих и кинокомпаний.

Решение Европейского суда было сделано в рамках слушаний по делу, тянущемуся еще с 2004 г. В Бельгии местная ассоциация владельцев авторских прав, Société belge des auteurs, compositeurs et éditeurs (SABAM), пыталась обязать местного интернет-провайдера (Scarlet Extended SA), фильтровать весь трафик и блокировать нелегальный обмен и распространение файлов.

В решении ECJ говорится:

«Законодательство ЕС запрещает наложение национальным судом судебного решения, обязующего интернет-провайдера установить систему фильтрации с целью предотвращения нелегального скачивания файлов»

Стоит отметить, что в последнее время по всей Европе наблюдается тревожная тенденция принятия таких законодательных актов как Digital Economy Act (в Великобритании) или HADOPI (во Франции), в которых права копирайтерских монополий ставятся превыше интересов личности или общества. Решение же Европейского суда знаменует собой начало нового периода.

Дело Scarlet было более значимым, нежели блокирование DNS, к которому принудили BT для предупреждения доступа к NewzBin2, так как бельгийский провайдер должен был бы вести глубокий анализ всего трафика, что является грубым нарушением принципа неприкосновенности частной жизни. Как это решение ECJ повлияет на дело Newzbin2 или британский Digital Economy Act в целом пока не ясно, но, вероятно, мы узнаем об этом уже в ближайшее время.

Полный текст пресс-релиза от ECJ:

In its judgment delivered today, the Court points out, first of all, that holders of intellectual-property rights may apply for an injunction against intermediaries, such as internet service providers, whose services are being used by a third party to infringe their rights. The rules for the operation of injunctions are a matter for national law. However, those national rules must respect the limitations arising from European Union law, such as, in particular, the prohibition laid down in the E-Commerce Directive on electronic commerce under which national authorities must not adopt measures which would require an internet service provider to carry out general monitoring of the information that it transmits on its network.

In this regard, the Court finds that the injunction in question would require Scarlet to actively monitor all the data relating to each of its customers in order to prevent any infringement of intellectual-property rights. It follows that the injunction would impose general monitoring, something which is incompatible with the E-Commerce Directive. Moreover, such an injunction would not respect the applicable fundamental rights.

It is true that the protection of the right to intellectual property is enshrined in the Charter of Fundamental Rights of the EU. There is, however, nothing whatsoever in the wording of the Charter or in the Court’s case-law to suggest that that right is inviolable and must for that reason be absolutely protected.

In the present case, the injunction requiring the installation of a filtering system involves monitoring, in the interests of copyright holders, all electronic communications made through the network of the internet service provider concerned. That monitoring, moreover, is not limited in time. Such an injunction would thus result in a serious infringement of Scarlet’s freedom to conduct its business as it would require Scarlet to install a complicated, costly, permanent computer system at its own expense.

What is more, the effects of the injunction would not be limited to Scarlet, as the filtering system would also be liable to infringe the fundamental rights of its customers, namely their right to protection of their personal data and their right to receive or impart information, which are rights safeguarded by the Charter of Fundamental Rights of the EU. It is common ground, first, that the injunction would involve a systematic analysis of all content and the collection and identification of users’ IP addresses from which unlawful content on the network is sent. Those addresses are protected personal data. Secondly, the injunction could potentially undermine freedom of information since that system might not distinguish adequately between unlawful content and lawful content, with the result that its introduction could lead to the blocking of lawful communications.

Consequently, the Court finds that, in adopting the injunction requiring Scarlet to install such a filtering system, the national court would not be respecting the requirement that a fair balance be struck between the right to intellectual property, on the one hand, and the freedom to conduct business, the right to protection of personal data and the right to receive or impart information, on the other.

Accordingly, the Court’s reply is that EU law precludes an injunction made against an internet service provider requiring it to install a system for filtering all electronic communications passing via its services which applies indiscriminately to all its customers, as a preventive measure, exclusively at its expense, and for an unlimited period.

|

|

|